该文章仅供学习,利用方法来自网络文章,仅供参考

DNS劫持

目标机:虚拟机下的win7系统

目标ip:192.168.20.131

目标:使用ettercap进行apr投毒,对win7系统就行,DNS劫持

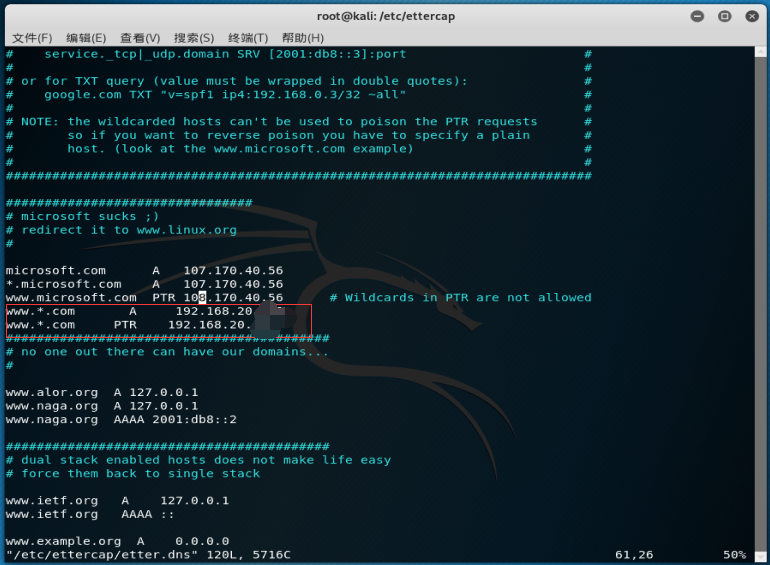

1,进入ettercap的DNS配置目录,修改插件配置文件,vim /etc/ettercap/etter.dns,在配置文件下添加一条A记录,一条PTR记录,指向的地址是自己要进行转发的ip地址

2,启动kali下apache服务,service apache2 start

3,启动ettercap程序,ettercap -G

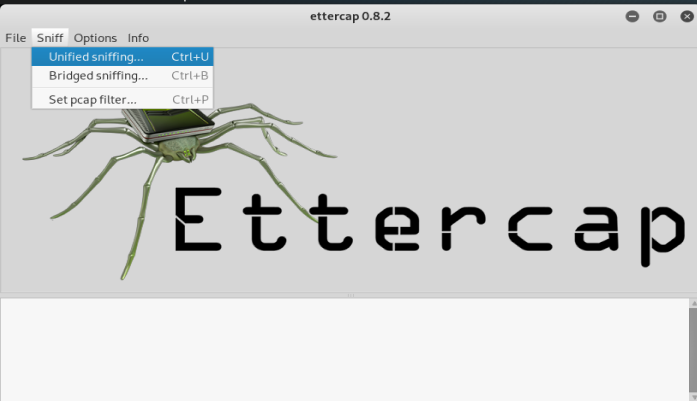

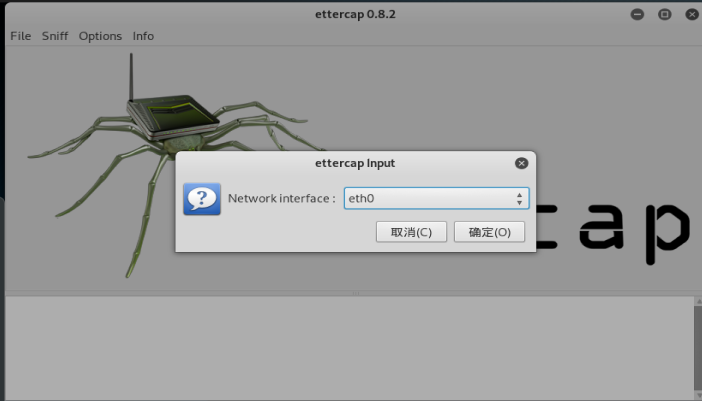

4,开始主机扫描,在sniff选项下,选择 unified sniffing,选择需要嗅探的网卡接口,点击确定,开始嗅探

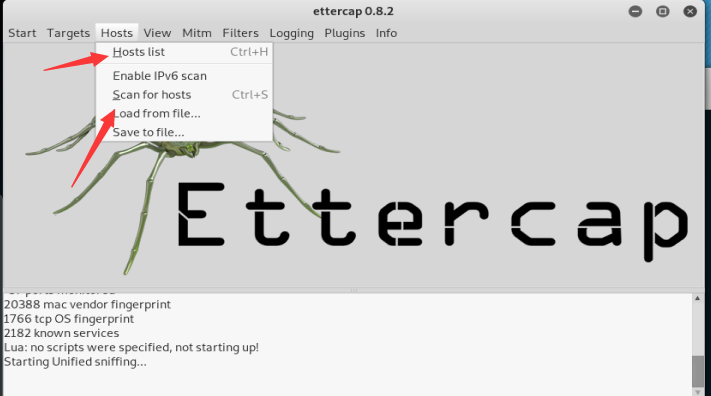

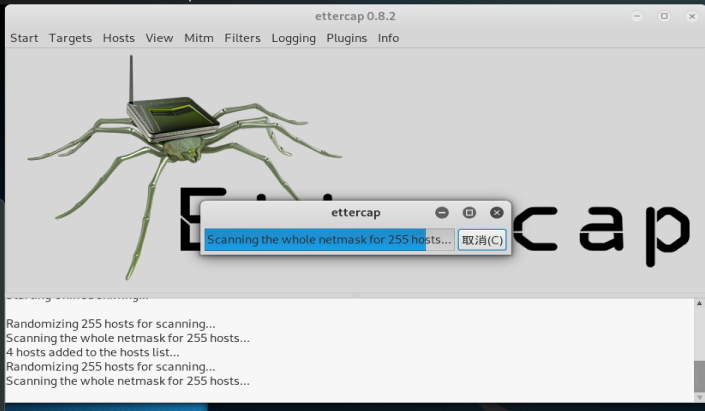

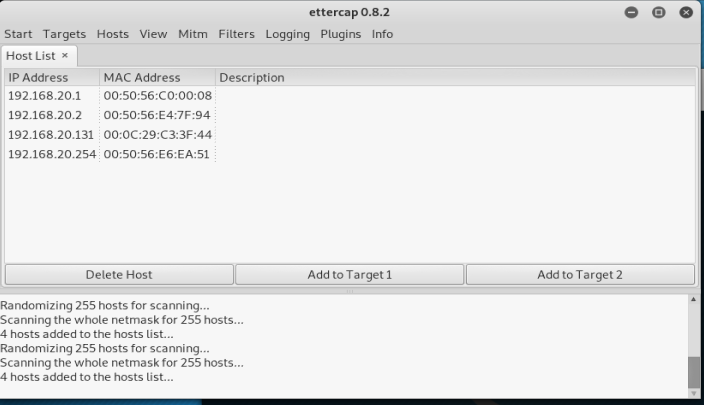

5,查看扫描到的主机,选择hosts,选择scan for hosts,然后在hosts下选择 hosts list列出扫描到的机器,需要知道自己的网关,还有目标机的ip

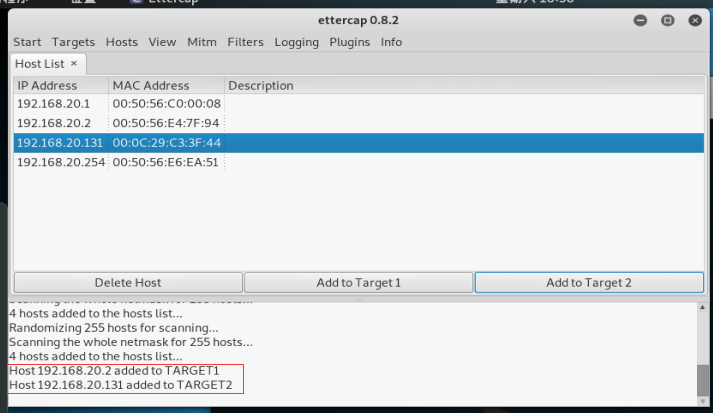

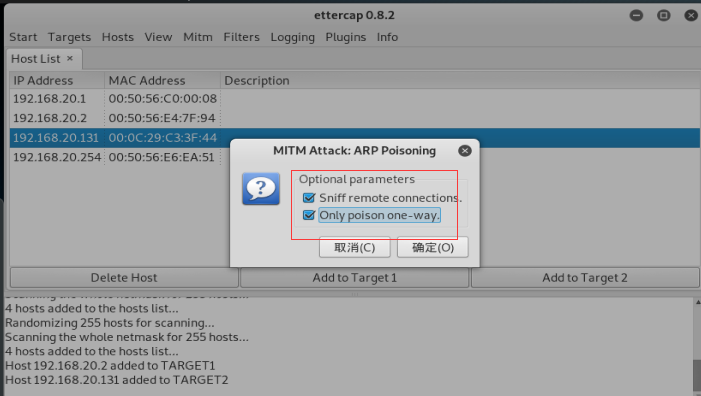

6,选择网关,点击add to target 1,选择 目标机,点击 add to tatget 2

7,菜单栏上,选择mitm,点击 arp poisoning arp投毒,勾选sniff remote connections查询远程链接,点击,确定

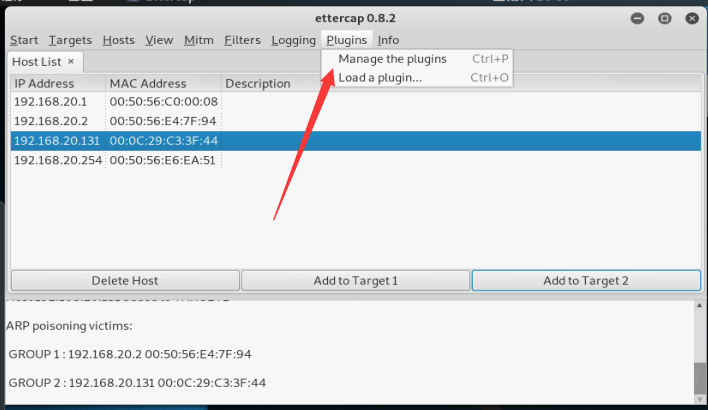

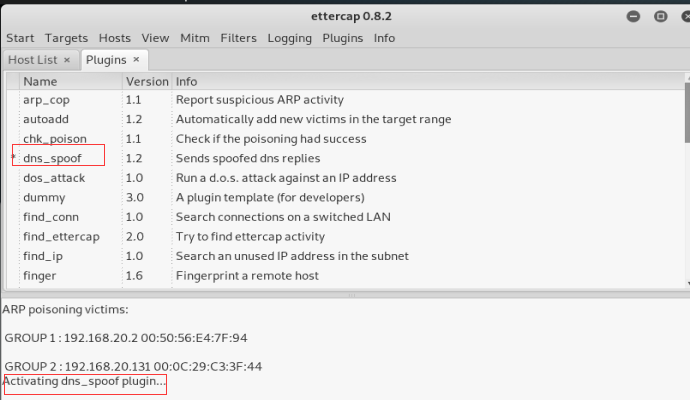

8,菜单栏上,选择plugins,点击 manage the plugins插件管理,选中 dns_spoof DNS欺骗

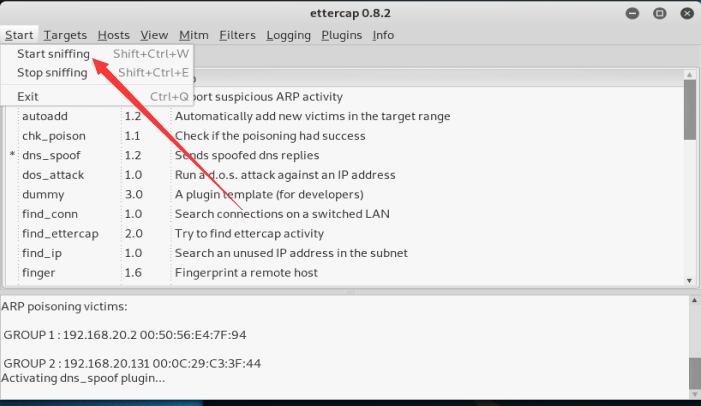

9,菜单栏,选择 start sniffing启动攻击

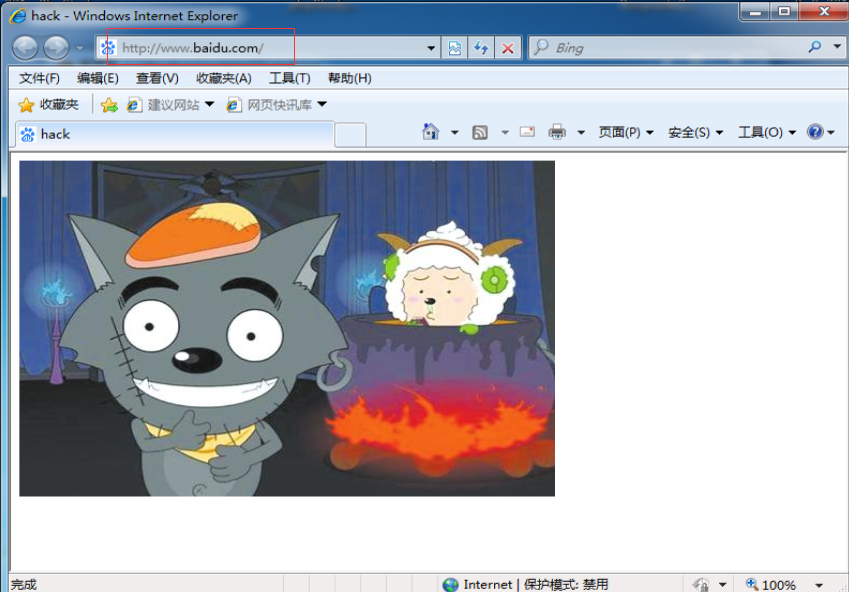

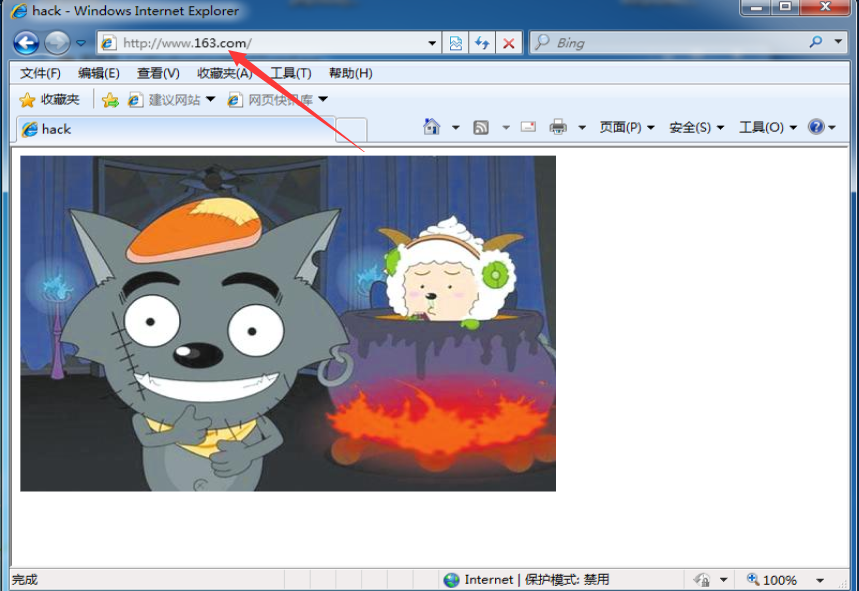

10,开始之后,win7机器打开浏览器,访问www.xxx.com这样的网址的之后,会因为DNS被劫持的原因,自动解析跳转到kali的web服务窗口

完