应用场景

无线客户端流动性很大和不确定,比如在外来人员比较多的地方:广场、大厅、会议室和接待室等等。使用该方案可以有效地避免因为无线端出现私设IP地址导致地址冲突或者客户端中ARP病毒发起ARP攻击的情况。

优点:增加无线的安全性,防止无线客户端私设IP地址,防止无线网络因为arp攻击而瘫痪。

缺点:对无线设备的性能要求高,需要消耗无线设备的运行资源,需要增加额外的配置

功能简介:

在无线网络中,由于接入无线网络用户的多样性及不确定性,使得在无线端极有可能出现私设IP地址或者客户端中ARP病毒发起ARP攻击的情况,在无线设备上部署防ARP攻击功能,可以有效解决这些问题。

一、组网需求

防止无线用户私自配置IP地址导致IP地址冲突或者使用ARP攻击软件导致网络瘫痪

二、组网拓扑

三、配置要点

1、AC-1开启dhcp snooping并且配置信任端口

2、配置ARP防护功能

3、清除arp及 proxy_arp表

四、配置步骤

1、AC-1开启dhcp snooping并且配置信任端口

AC-1(config)#ip dhcp snooping ----->全局启用dhcp snooping

AC-1(config)#interface gigabitEthernet 0/1

AC-1(config-if-GigabitEthernet 0/1)#ip dhcp snooping trust ----->上联接口配置为信任端口

2、配置ARP防护功能

1)未开启Web认证功能时

AC-1(config)#wlansec 1

AC-1(config-wlansec)#ip verify source port-security ----->开启IP防护功能

AC-1(config-wlansec)#arp-check ----->开启ARP检测功能

2)开启Web认证功能时

AC-1(config)#web-auth dhcp-check ----->开启web认证下的dhcp检测功能(IP防护功能类似)

AC-1(config)#wlansec 1

AC-1(config-wlansec)#arp-check ----->ARP检测功能

3、清除arp及 proxy_arp表

AC-1#clear arp-cache

AC-1#clear proxy_arp

五、注意事项

1. 打开ARP Check检测功能可能会使相关安全应用的策略数/用户数减少。

2. 无法在镜像的目的口上配置arp-check功能。

3. 无法在DHCP Snooping信任端口上配置ARP Check功能。

4. 无法在全局IP+MAC的例外口配置ARP Check功能。

六、功能验证

1、无线用户连接到无线网络通过dhcp获取到IP地址被添加到dhcp snooping数据库内。

Ruijie#show ip dhcp snooping binding

Total number of bindings: 1

NO. MACADDRESS IPADDRESS LEASE(SEC) TYPE VLAN INTERFACE

----- ----------------- ------------ ------------ ---------------- ------ --------------

1 0811.9692.244C 172.16.1.4 86394 DHCP-Snooping 10 WLAN 1

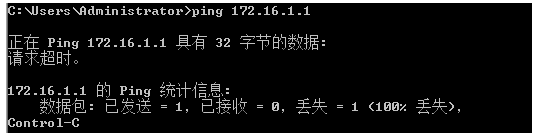

2、手动配置无线网卡IP地址,无法ping通网关。

3、将无线网卡IP静态配置为其他正常用户的IP地址,其他正常用户不会提示地址冲突。