1.变量覆盖:

①:针对extract函数的变量覆盖漏洞:

1 <?php 2 @error_reporting(E_ALL^E_NOTICE); 3 require('config.php'); 4 5 if($_GET['show_source'] === '1') { 6 highlight_file(__FILE__); 7 exit; 8 } 9 10 $user = null; 11 12 // connect to database 13 14 if(!empty($_POST['data'])) { 15 try { 16 $data = json_decode($_POST['data'], true); 17 } catch (Exception $e) { 18 $data = []; 19 } 20 extract($data); 21 if($users[$username] && strcmp($users[$username], $password) == 0) { 22 $user = $username; 23 } 24 }

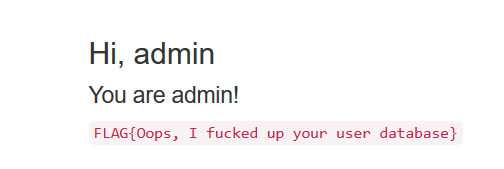

1 <?php if($user == 'admin') printf("<code>%s</code>", htmlentities($flag)); ?>

当$user=“admin”时,输出flag

向上看,$user =$username

则需要使$username="admin"

if成立的条件是$users[$username]不为空并且需要满足$users[$username]=$password

我们在不知道$password的情况下需要使$users[$username]=$password成立。

再向上看extract()函数,此函数为变量注册函数,将数组中的数据以键名为变量名,键值为变量值的形式注册变量。

那在这就存在变量覆盖问题,我们可以传入任意构造$password的值覆盖原有的$password的值。

即构造data={"username":"admin","password":"123","users":{"admin":"123"}}即可得到flag

②:基于parse_str()函数的变量覆盖漏洞

1 <meta charset="utf-8"> 2 error_reporting(0); 3 if (empty($_GET['b'])) { 4 show_source(__FILE__); 5 die(); 6 }else{ 7 include('flag.php'); 8 $a = "www.XMAN.com"; 9 $b = $_GET['b']; 10 @parse_str($b); 11 if ($a[0] != 'QNKCDZO' && md5($a[0]) == md5('QNKCDZO')) { 12 echo $flag; 13 }else{ 14 exit('你的答案不对0.0'); 15 } 16 }

输出flag的条件为$a[0] != 'QNKCDZO' && md5($a[0]) == md5('QNKCDZO')

parse_str — 将字符串解析成多个变量,如果参数str是URL传递入的查询字符串(query string),则将它解析为变量并设置到当前作用域。

由于此函数的作用可以将$a[0]的值覆盖,则在需要找一对md5碰撞即可。

即传b=a[0]=s155964671a即可得到flag。

③:基于register_globals的变量覆盖漏洞:

1 <?php 2 echo "Register_globals: ".(int)ini_get("register_globals")."<br/>"; 3 4 if ($auth){ 5 echo "private!"; 6 } 7 ?>

当register_globals=OFF时,这段代码不会出问题。

但是当register_globals=ON时,提交请求URL:http://www.a.com/test.php?auth=1,变量$auth将自动得到赋值。得到的结果为

Register_globals:1

小记:如果上面的代码中,已经对变量$auth赋了初始值,比如$auth=0,那么即使在URL中有/test.PHP?auth=1,也不会将变量覆盖,也就是说不会打印出private!

通过$GLOBALS获取的变量,也可能导致变量覆盖。

1 <?php 2 echo "Register_globals:".(int)ini_get("register_globals")."<br/>"; 3 if (ini_get('register_globals')) foreach($_REQUEST as $k=>$v) unset(${$k}); 4 print $a; 5 print $_GET[b]; 6 ?>

变量$a未初始化,在register_globals=ON时,再尝试控制“$a”的值(http://www.a.com/test1.php?a=1&b=2),会因为这段代码而出错(因为$a没有值)。

而当尝试注入“GLOBALS[a]”以覆盖全局变量时(http://www.a.com/test1.php?GLOBALS[a]=1&b=2),则可以成功控制变量“$a”的值。这是因为unset()默认只会销毁局部变量,要销毁全局变量必须使用$GLOBALS。

而在register_globals=OFF时,则无法覆盖到全局变量。

小记:register_globals的意思是注册为全局变量,所以当On的时候,传递过来的值会被直接注册为全局变量而直接使用,当为OFF的时候,就需要到特定的数组中去得到它。unset用于释放给定的变量

④:遍历初始化变量

1 <? 2 $chs = ''; 3 if($_POST && $charset != 'utf-8'){ 4 $chs = new Chinese('UTF-8', $charset); 5 foreach($_POST as $key => $value){ 6 $$key = $chs->Convert($value); 7 } 8 unset($chs); 9 } 10 ?>

由于php中可以使用$$声明变量,因此当在遍历数组时可能会覆盖原来的值。

若提交参数chs,则可覆盖变量"$chs"的值。

小记:在代码审计时需要注意类似“$$k”的变量赋值方式有可能覆盖已有的变量,从而导致一些不可控制的结果

⑤:import_request_variables变量覆盖

1 <?php 2 $auth = '0'; 3 import_request_variables('G'); 4 5 if($auth == 1){ 6 echo "private!"; 7 }else{ 8 echo "public!"; 9 } 10 ?>

当用户输入http://www.a.com/test1.php?auth=1时,网页上会输出private!

import_request_variables('G')指定导入GET请求中的变量,从而导致变量覆盖。

小记:import_request_variables — 将 GET/POST/Cookie 变量导入到全局作用域中。如果你禁止了 register_globals,但又想用到一些全局变量,那么此函数就很有用。