目录

一、实践目标

二、实践原理

- 指令/参数

- 基础知识

- Nmap

- 搜索引擎

- Openvas

- 自动化工具

- traceroute/tracert

三、实践步骤

- 搜索技巧的应用

- 搜索网址目录结构

- 搜索特定类型的文件

- 搜索E-Mail

- IP路由侦查

- DNS IP注册信息的查询

- whois域名注册信息查询

- nslookup,dig域名查询

- IP2反域名查询

- 基本的扫描技术

- 主机发现

- 端口扫描

- OS及服务版本探测

- 具体服务的查看

- 漏洞扫描

四、思考题

五、实践总结

一、实践目标

1、实践要求

掌握信息搜集的最基础技能与常用工具的使用方法。

2、实践内容

- 搜索技巧的应用

- DNS,IP注册信息的查询

- 基本的扫描技术

- 漏洞扫描

二、实践原理

1、指令/参数

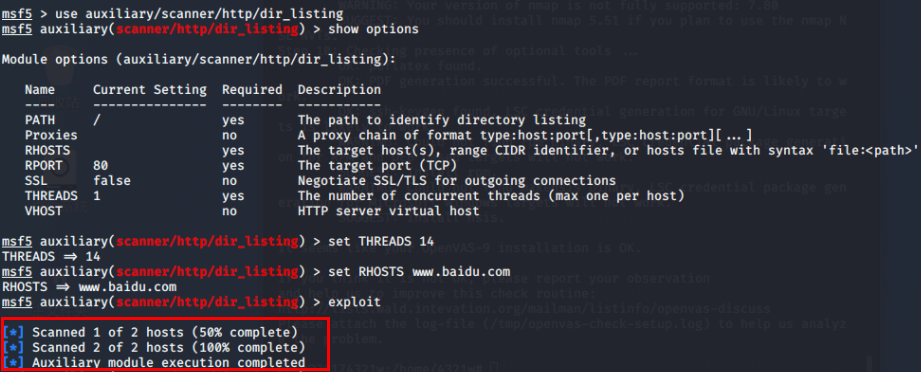

- 自动化工具

- set RHOSTS设置扫描路径

- set THREADS设置并发进程数量

- 搜索引擎

- filetype能对搜索结果的文件类型进行限定检索词 filetype:文件类型

- -能在检索结果中获取检索词的补集检索词 -词语

- site能限制检索结果的来源检索词 site:限制域名

- inurl能在网址中进行搜索检索词inurl:检索词

- | 表示布尔逻辑中的或者(or)关系关键词1 | 关键词2

- 空格表示布尔逻辑中的交集(and)关系关键词1 关键词2

- Nmap

- -sS/sT/sA/sW/sM 指定TCP SYN/Connect()/ACK/Window/Maimon scans扫描目标

- -sU 指定UDP扫描方式确定目标的UDP端口状况

- -sN/sF/sX 指定TCP Null,FIN,Xmas scans秘密扫描方式协助探测对方的TCP端口状态

- --scanflags <flags> 定制TCP包的flags

- -sY/sZ 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况

- -sO 使用IP protocol扫描确定目标支持的协议类型

2、基础知识

-

Nmap

Nmap拥有丰富的系统数据库,目前可以识别2600多种操作系统与设备类型,可以扫描网上电脑开放的网络连接端,确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统以及用以评估网络系统安全。

-

搜索引擎

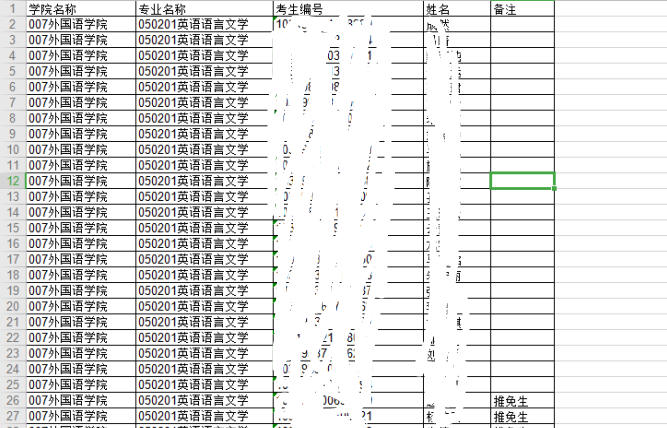

有些网站会链接通讯录订单等敏感的文件,可进行针对性的查找 site:XXX.com filetype:xls

-

OpenVAS

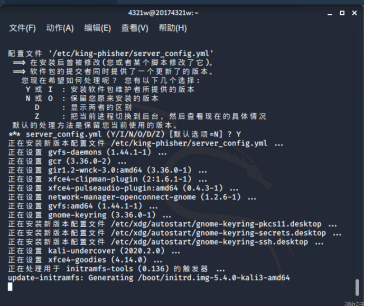

sudo su apt-get update apt-get upgrade apt-get dist-upgrade apt-get install openvas openvas-setup # 可能需要重复多次,需要下载很多xml文件 openvas-check-setup

-

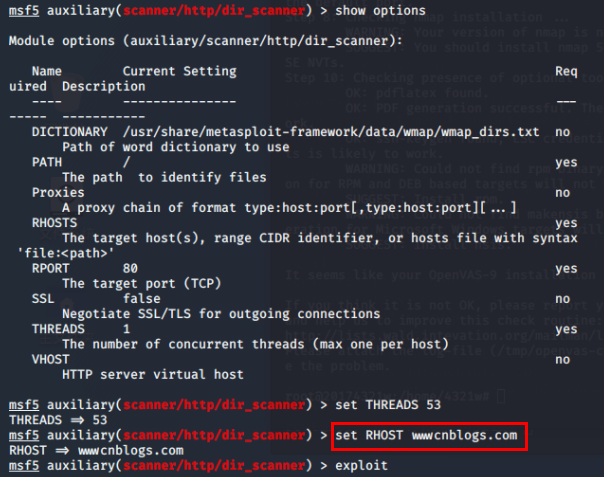

自动化工具

- metasploit的brute_dirs dir_listing dir_scanner等辅助模块,主要是暴力猜解。暴力破解一般就是指穷举法,原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举尝试是否能够登录。理论上只要字典足够庞大,枚举总是能够成功。

- modules/auxiliary/scanner/discovery

- scanner/[service_name]/[service_name]_version遍历主机,确定服务版本

- scanner/[service_name]/[service_name]_login进行口令探测攻击

- metasploit的brute_dirs dir_listing dir_scanner等辅助模块,主要是暴力猜解。暴力破解一般就是指穷举法,原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举尝试是否能够登录。理论上只要字典足够庞大,枚举总是能够成功。

-

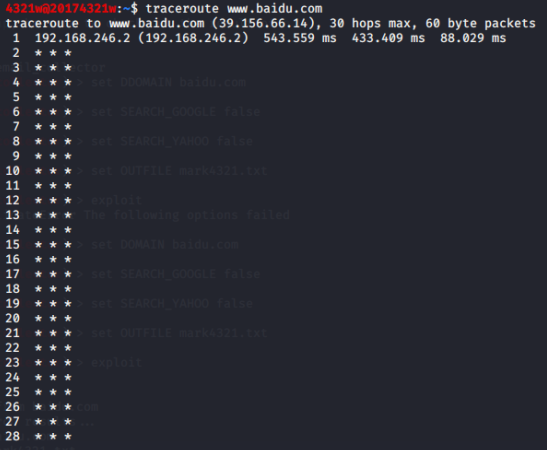

traceroute/tracert

- 利用ICMP协议定位用户计算机和目标计算机之间的所有路由器,能够遍历到数据包传输路径上的所有路由器;

- TTL值可以反映数据包经过的路由器或网关的数量,通过操纵独立ICMP呼叫报文的TTL值和观察该报文被抛弃的返回信息。

三、实践步骤

(一) 搜索技巧的应用

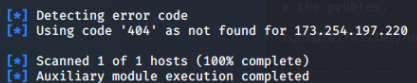

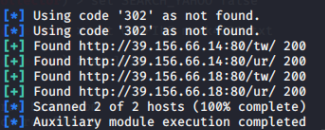

1、搜索网址目录结构

- dir_scanner模块

- dir_listing模块

- brute_dirs模块

2、搜索特定类型的文件

- 选择搜狗搜索引擎查看录取信息。

- 下载以后查看表格文件,有很多个人信息被泄露。

3、搜索E-Mail

-

use auxiliary/gather/search_email_collector set DOMAIN baidu.com set SEARCH_GOOGLE false set SEARCH_YAHOO false set OUTFILE mark4321.txt exploit

(国内不能合法使用GOOGLE和YAHOO,设置为 false )

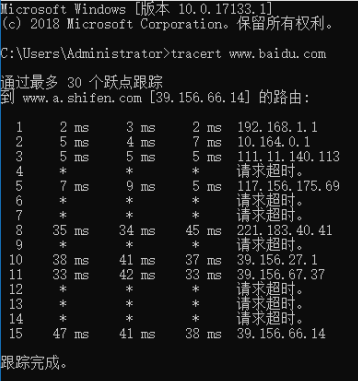

4、IP路由侦查

kali linux:

- traceroute查看得知www.baidu.com经过30个路由器,* * *表示该次连接返回时间超时

windows:

- tracert 查看信息内容

- 第一列:生存时间,每途经一个路由器结点自增1

- 第二至四列:三次发送的ICMP包返回时间,单位为毫秒ms

- 第五列:途经路由器的IP地址,若有主机名则包含主机名

- 查看得知Windows同样显示通过最多30个跃点跟踪(即30个路由器)

(二) DNS IP注册信息的查询

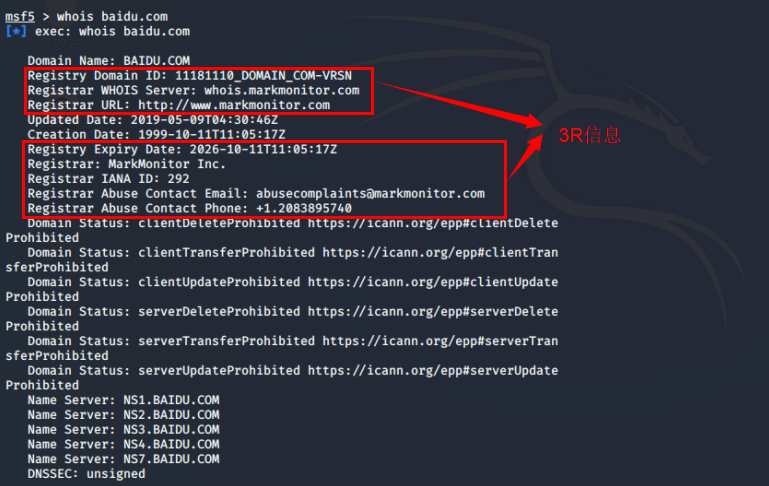

1、whois域名注册信息查询

- whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

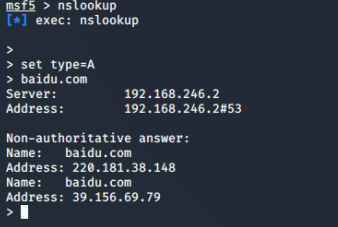

2、nslookup,dig域名查询

- nslookup可以诊断域名系统(DNS)基础结构的信息(但并不是很准确)

- dig可以从官方DNS服务器上查询精确的结果。可以看到【baidu.com】主机记录和服务器。

dig 可跟后缀:

| [no]search | 使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表 |

| [no]trace | 切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答 |

| [no]identify | 当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号 |

| [no]stats | 该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息 |

3、IP2反域名查询

- 在www.ip-adress.com输入baidu.com查询

(三) 基本的扫描技术

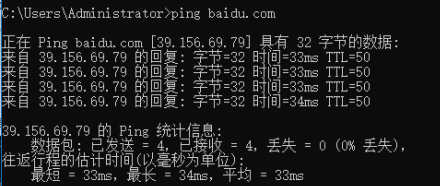

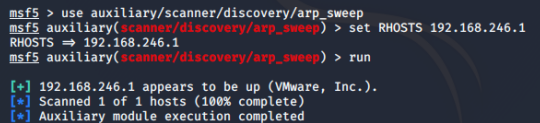

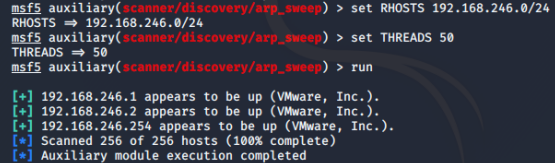

1、主机发现

- ping 可以探测主机是否在线。

- arp_sweep ARP扫描器,使用ARP请求枚举本地局域网的活跃主机

- IP地址是一个网址,扫描到一台主机。

use auxiliary/scanner/discovery/arp_sweep set RHOSTS 192.168.246.1 run

-

- IP地址改为一个网段,扫描到多台在线主机。

- udp_sweep 使用UDP数据包探测

- nmap -sn 只进行主机发现,不进行端口扫描: nmap -sn 192.168.40.0/24

在网段中发现了256个主机。

2、端口扫描

- msf的syn模块(root权限)

use auxiliary/scanner/portscan/syn set RHOSTS 192.168.246.1 set THREADS 30 exploit

- Nmap端口扫描( nmap–sS 192.168.246.1 查看端口和服务)

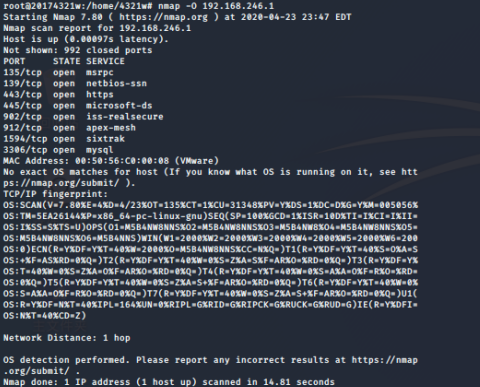

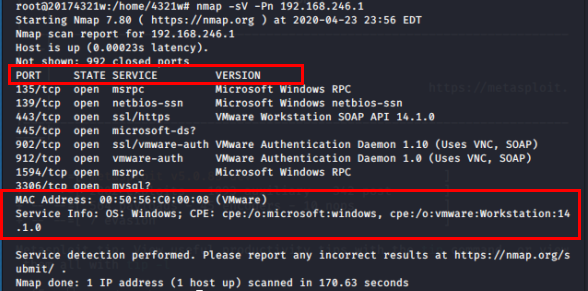

3、OS及服务版本探测

- namp -O 192.168.246.1 OS侦测,检测目标主机运行的操作系统类型及设备类型等信息

- nmap -sV 192.168.246.1 版本侦测,确定目标主机开放端口上运行的具体的应用程序及版本信息

4、具体服务的查看

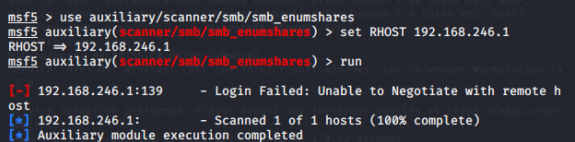

- smb版本检测

smb协议用于Web连接和客户端与服务器之间的信息沟通,可以为局域网用户提供相关的功能和机制,来保证传输的可靠性。

use auxiliary/scanner/smb/smb_enumshares set RHOST 192.168.246.1 run

登陆失败,无法与远程主机协商。

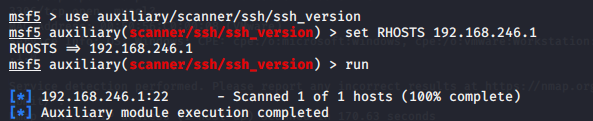

- ssh版本扫描和检测

SSH协议是建立在应用层基础上的安全协议,是较可靠、专为远程登录会话和其他网络服务提供安全性的协议,可以有效防止远程管理过程中的信息泄露问题。

-

- IP地址为一个网址

-

- IP地址为一个网段

- NetBios网络服务扫描

扫描到了本地主机,有操作系统、主机名称、IP地址、Mac地址等。结果比较准确。

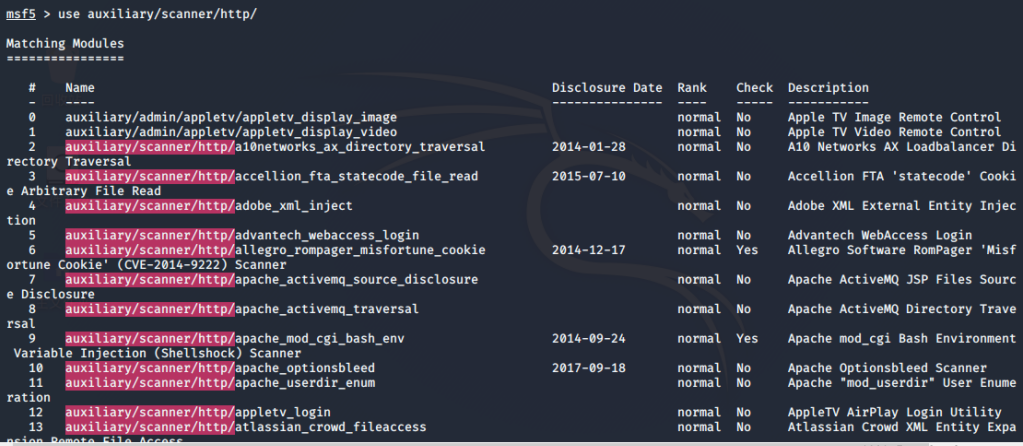

- HTTP扫描

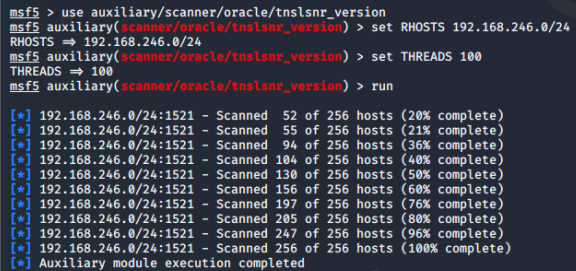

- Oracle数据库服务查点

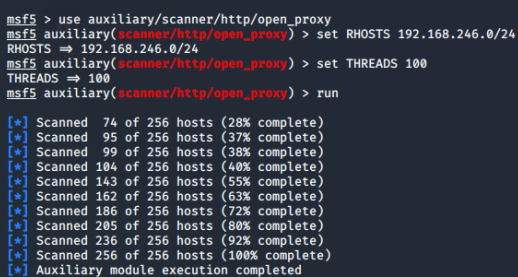

- open_proxy 开放代理探测

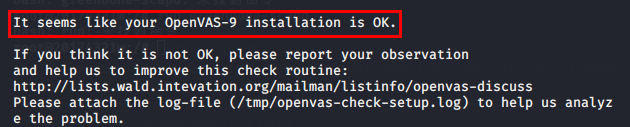

(四) 漏洞扫描

- openvasmd --user=admin --new-password=4321 设置登录密码

- openvas-start 启动OpenVAS并在浏览器中打开

- 用设置好的用户名的密码登录

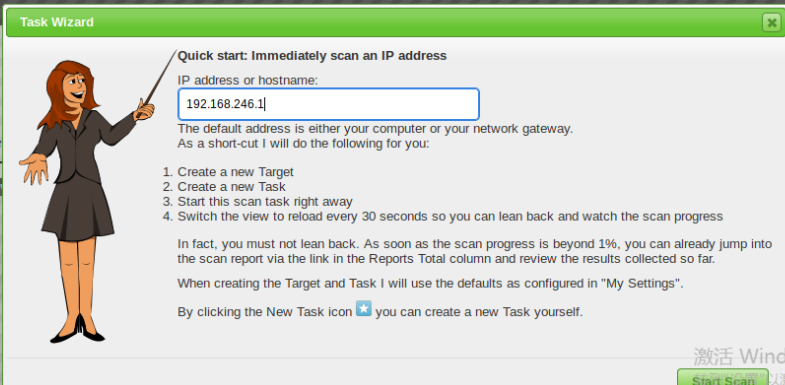

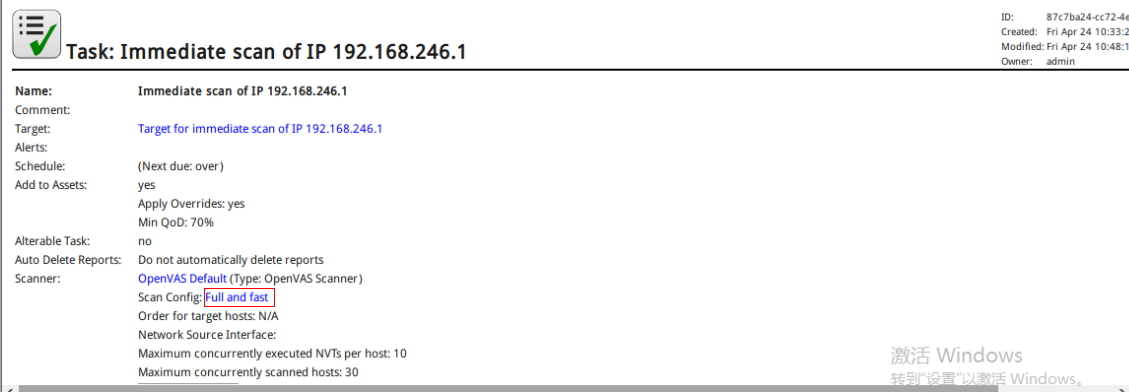

- Task Wizard输入本机IP开始扫描

- 扫描结束。

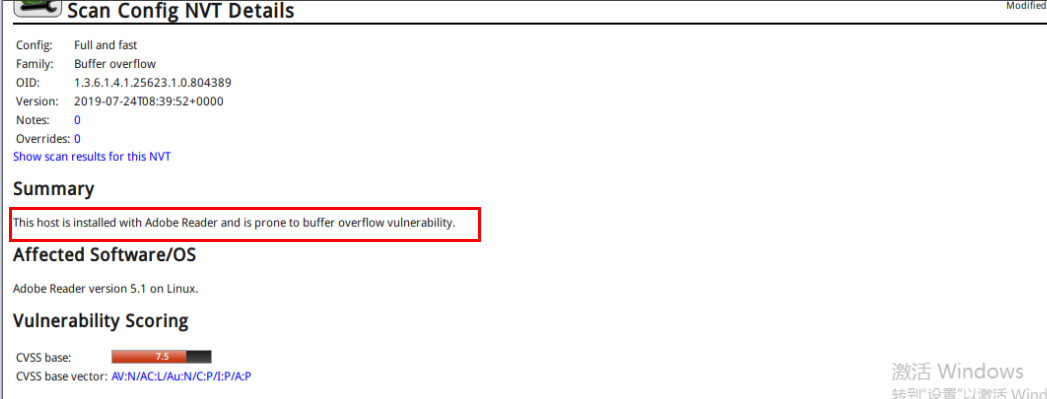

- 选择【Bufferr overflow】漏洞族。

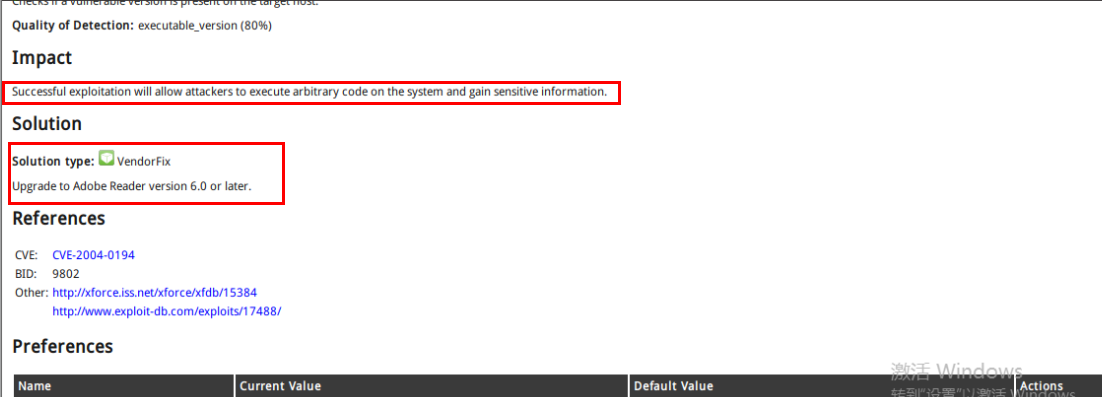

- 选择一个漏洞查看,可以看到该漏洞会造成的影响以及补漏洞的方法

受这个漏洞影响的产品的原作者已经发布了官方修复的信息,除非另有说明,不然的话就认为这个漏洞已经彻底解决了。

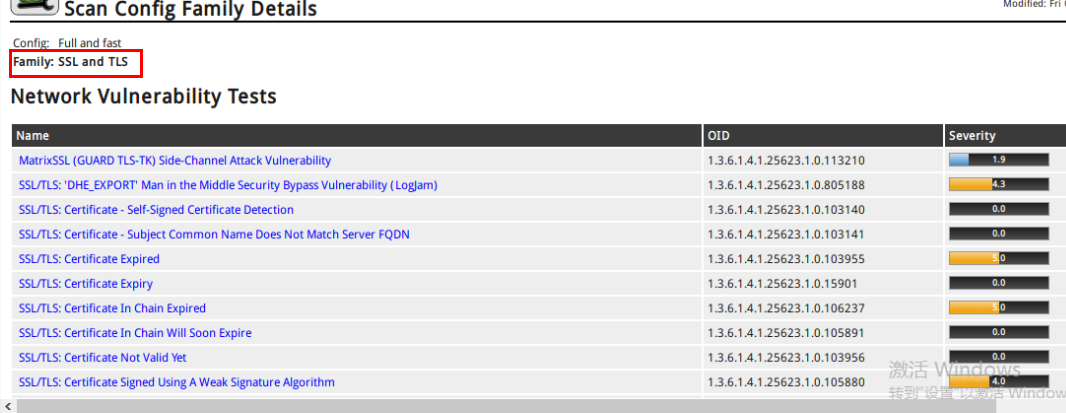

- 选择【SSL and TLS】漏洞族。

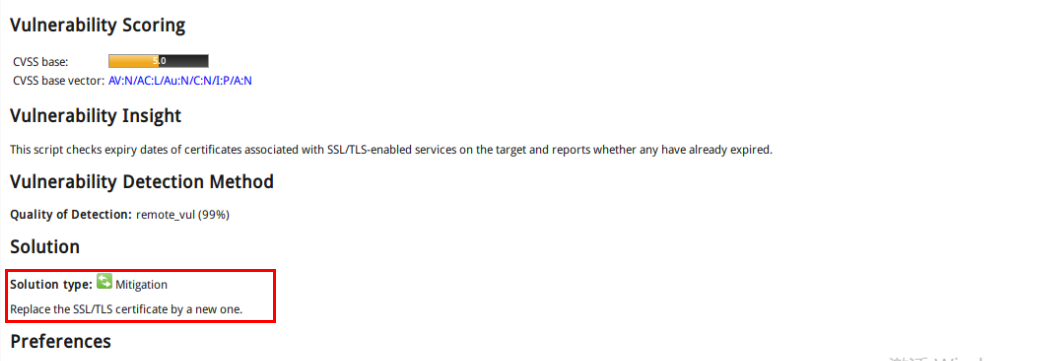

- 选择一个漏洞查看。

这个漏洞进行相关配置可能可以降低他的风险,但是不能完全解决问题,还得再等等。

- openvas关于漏洞的解决一共有五种:Workaround、 Mitigation、 VendorFix、 NoneAvailable、 WillNotFix

其中 Mitigation、 VendorFix两种已在上文说明。其他三种含义如下:

-

- Workaround:这个漏洞,软件厂商早知道了,并且进行了相关的部署,在被突破大概的之前就已经修复了,言下之意这个漏洞完全可以修复

- NoneAvailable:目前没有可用的修复

- WillNotFix:不仅目前没有可用的修复,以后也不会有

四、思考题

1、哪些组织负责DNS,IP的管理

全球根服务器由美国政府授权的ICANN统一管理,负责全球域名根服务器,DNS和IP地址管理

- 地址支持组织(ASO) 负责IP地址系统的管理

- 域名支持组织(DNSO) 负责互联网上的域名系统(DNS)的管理

- 协议支持组织(PSO) 负责涉及Internet协议的唯一参数的分配

- 全球根域名服务器 大多在欧洲和北美(全球13台用A~M编号),中国仅拥有镜像服务器(备份)

2. 什么是3R信息

- Registrant(注册人)

- Registrar(注册商)

- Registry(官方注册局)

3. 评价下扫描结果的准确性

各种扫描工具的扫描结果不尽相同,但是也各具特点,在各自的扫描方向上扫描的信息还是比较详细的。

五、实践总结

信息搜索有很多种方法,通过一些很简单的方法都可以获取一些重要的个人信息。这次实验我尝试了一些信息搜索的方法,使我认识到电脑的漏洞非常多,我们需要提高警惕,及时修复各种漏洞,注重保护自己的信息。