前面介绍的内容都是用第三方开发好的插件进行mysql监控的,可能有些我们关心的监控内容并不在其中,这时一种常用的方法就是定义我们自己的脚本并将它整合到zabbix中,从而在原有监控的基础上进行有力的补充。下面通过使用脚本来监控主从复制状态并进行报警通知。

先来介绍zabbix中几个常用的术语:

主机(host): 要监控的网络设备,可由ip或DNS名称指定。 主机组(host group): 主机的逻辑容器,可以包含主机和模板,但同一个组内的主机和模版不能互相链接,主机组通常在组用户或用户组指派监控权限时使用。 监控项(item): 一个特定监控指标的相关的数据,这些数据来自于被监控对象,item是zabbix进行数据收集的核心,没有item,就没有数据,每个item都由“key”进行标识。 触发器(trigger): 一个表达式,用于评估某监控对象的某特定item内所接收到的数据是否在合理范围内,即阈值;接收到的数据量大于阈值时,触发器状态将从“OK”转变为“Problem”,当数据量再次回到合理范围时,其状态将从“Problem”转换回“OK”。 事件(event): 即发生的一个值得关注的事件,如触发器的状态转变,新的agent或重新上线的agent的自动注册等。 动作(action): 指对于特定事件事先定义的处理方法,通过包含操作(如发送通知)和条件(何时执行操作)。 报警升级(escalation): 发送警报或执行远程命令的自定方案,如每隔多长时间发送一次警报,共发送多少次。 媒介(media): 发送通知的手段或通道,如Email,Jabber或SMS等。 通知(motification): 通过选定的媒介向用户发送的有关某事件的信息。 远程命令(remote command):预定义的命令,可在被监控主机处于某特定条件下时自动执行。 模版(template): 用于快速定义被监控主机的预设条目集合,通常包含了item,trigger,graph,screen,application,low-level discovery rule,模板可以直接链接到单个主机。 应用(application): 用于检测web站点可用性的一个或多个HTTP请求。 前端(frontend): zabbix的web接口。

一、脚本监控

1、创建监控用户

GRANT PROCESS, REPLICATION CLIENT ON *.* TO 'mpm'@'127.0.0.1' IDENTIFIED BY PASSWORD '*3B9F0373BC48DCD0459D19550D373FEBCCE003C8'

flush privileges;

2、编写监控脚本

#!/bin/sh

#Created by: 茁壮的小草

#Create Date:2015/8/17

#Function:check mysql master-slave replication is ok or not ok.

declare -a slave_is

slave_is=($(/usr/local/mysql/bin/mysql -h 127.0.0.1 -umpm -p'mpm' -e "show slave status G"|grep Running |awk '{print $2}'))

if [ "${slave_is[0]}" = "Yes" -a "${slave_is[1]}" = "Yes" ]

then

echo '2' #代表正常两个yes

else

echo '-1' #代表不正常

fi

执行以上脚本,如果主从复制正常,返回状态0,否则返回状态2。

3、Agentd配置文件中声明key

vim /usr/local/zabbix/etc/zabbix_agentd.conf #添加以下一句 UserParameter=mysql.replication,/data/scripts/check_replication.sh #逗号前面是key,后面是执行的脚本

4、重启agentd服务并进行测试

[root@node2 etc]# /etc/init.d/zabbix_agentd restart 停止 Zabbix Agent: [确定] 正在启动 Zabbix Agent: [确定]

然后到zabbix server上看看能否获取到key的监控值:

[root@monitor bin]# ./zabbix_get -s 192.168.245.131 -k "mysql.replication" Warning: Using a password on the command line interface can be insecure. 2

okay,到这里脚本就写好了,下面就到zabbix的web页面上创建监控项、触发器、事件等步骤吧,把上面介绍的几个术语串联起来,实现我们需要的监控。

5、zabbix web端添加监控内容

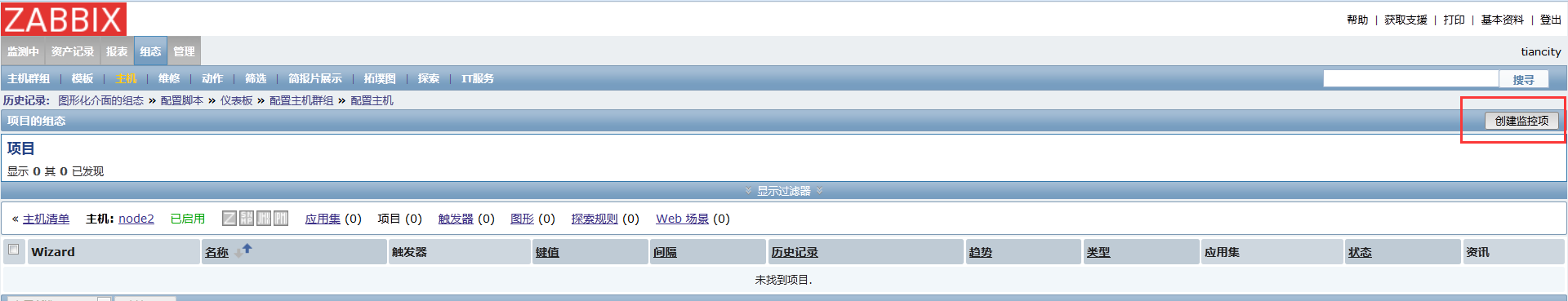

1)创建监控项(item)

点击右边的创建监控项,进入下面页面:

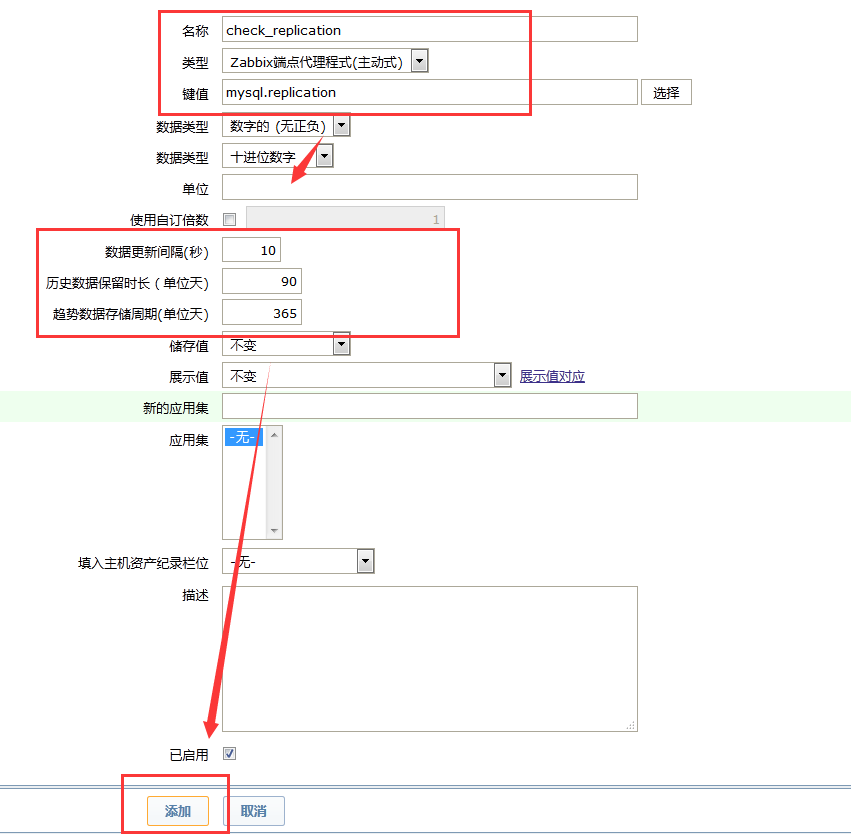

类型:这里选择主动模式,需要agentd配置文件中开启RefreshActiveChecks,表示每隔多长时间向server请求监控项检测,单位秒。

键值:需要跟agentd配置文件中声明的key相同

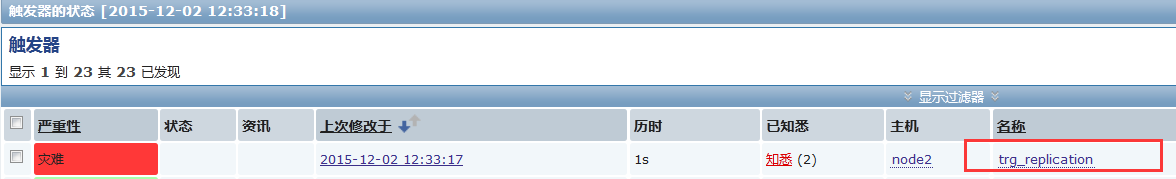

2)创建触发器

3)查看监控效果

这时可以分别停止和启动主从复制查看具体的监控效果。

stop slave:

start slave:

二、报警通知

1、邮件报警

zabbix发送邮件报警需要服务器上能够发送邮件的环境,下面先保证liunx服务器可以发送邮件。

1)安装和配置Mutt

yum install mutt -y vim /etc/Muttrc set sendmail="/usr/local/msmtp/bin/msmtp" #你的msmtp命令路径 set use_from=yes set realname="zabbix.com" #随意填写个名字 set editor="vim"

2)安装和配置msmtp

wget http://sourceforge.net/projects/msmtp/files/msmtp/1.4.32/msmtp-1.4.32.tar.bz2/download tar jxvf msmtp-1.4.32.tar.bz2 cd msmtp-1.4.32 ./configure --prefix=/usr/local/msmtp make&&make install

mkdir -p /usr/local/msmtp/etc vim /usr/local/msmtp/etc/msmtprc 添加以下内容 # Set default values for all following accounts. defaults logfile /usr/local/msmtp/log/mmlog.log # The SMTP server of the provider. account 163 # SMTP邮件服务器地址 host smtp.163.com # 发送的邮件Email from 18602500775@163.com auth login # 邮件服务器登录账号 user 18602500775@163.com # 邮件服务器登陆密码 #password zhl12345!@#$% password jwehzbgxxbkkfmhw #指163的客户端授权密码 # Set a default account account default : 163

然后需要将目录权限改一下,很重要,否则发不出邮件,也不太好排查:

[root@monitor log]# chown -R zabbix.zabbix /usr/local/msmtp/

可以测试下看能否发送邮件:

/usr/local/msmtp/bin/msmtp 12333333@qq.com

确保服务器可以正常发送邮件了,下一步就可以配置zabbix了。

3)创建发送邮件的脚本:脚本必须统一放到/usr/local/zabbix/share/zabbix/alertscripts目录中,否则zabbix无法找到。当然你也可以修改server上conf配置文件,重新指定位置。需要指出的是,这里的脚本是经过验证的,网上有很多是通过mutt调用msmtp的,开始我也使用该方法,但是zabbix页面显示已发送,但是死活收不到邮件,花了好多时间,估计问题就出在mutt上,不知道啥原因,花了很多时间。后来改用msmtp直接发送就可以了,如下:

#! /bin/sh DEBUG=1 if [ $DEBUG -gt 0 ] then exec 2>>/usr/local/msmtp/log/msmtp-log set -x fi FROM='xxxxxxxxxx@163.com' MSMTP_ACCOUNT='163' #msmtprc配置文件中的account # Parameters (as passed by Zabbix): recipient=$1 subject=$2 message=$3 date=`date --rfc-2822` sed 's/$/ /' <<EOF | /usr/local/msmtp/bin/msmtp --account $MSMTP_ACCOUNT $recipient From: <$FROM> To: <$recipient> Subject: $subject Date: $date $message EOF

4)zabbix web上创建示警类型、action、用户等。

- 创建示警类型:管理-->媒介类型

名称可以自己起,类型选择“脚本”,脚本名称填写刚才创建的脚本,不用写全路径,如果有后缀名的请带上,否则找不到。

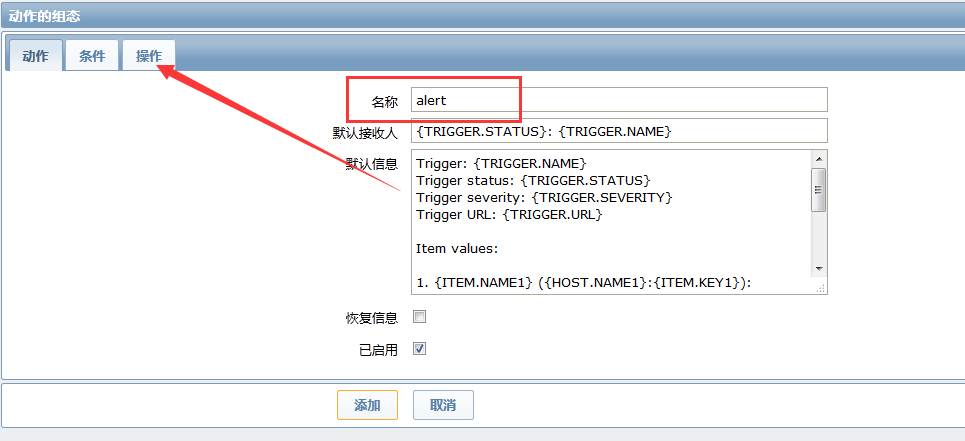

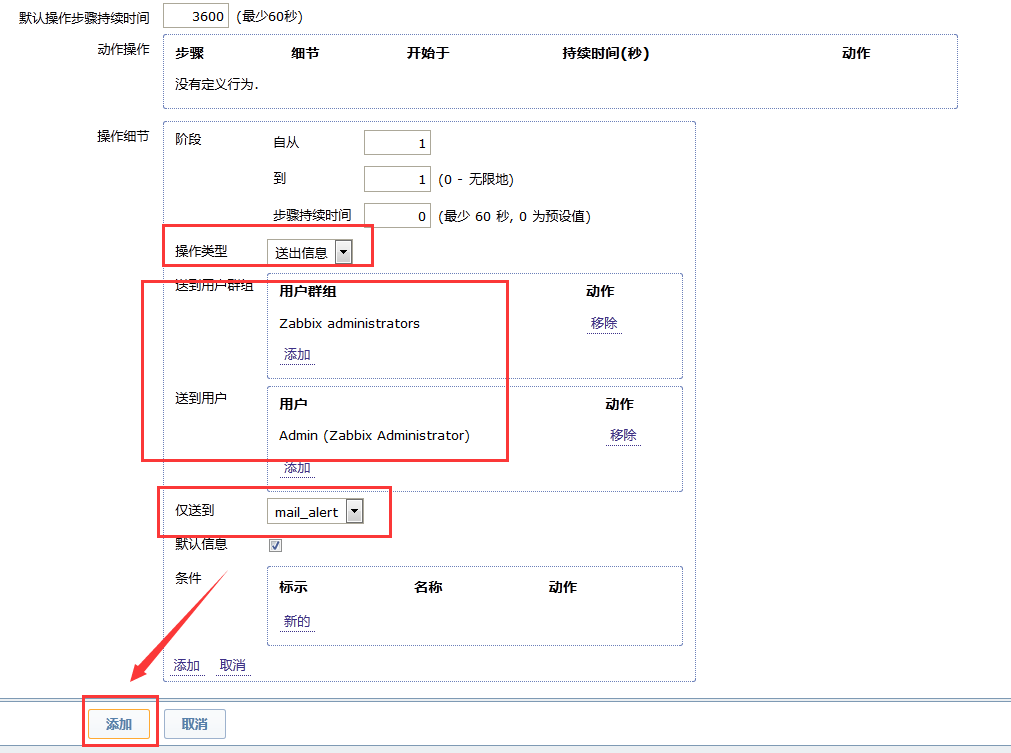

- 创建action:组态-->动作

以上的红色框框中需要填写正确的,别的根据需要自己填写。

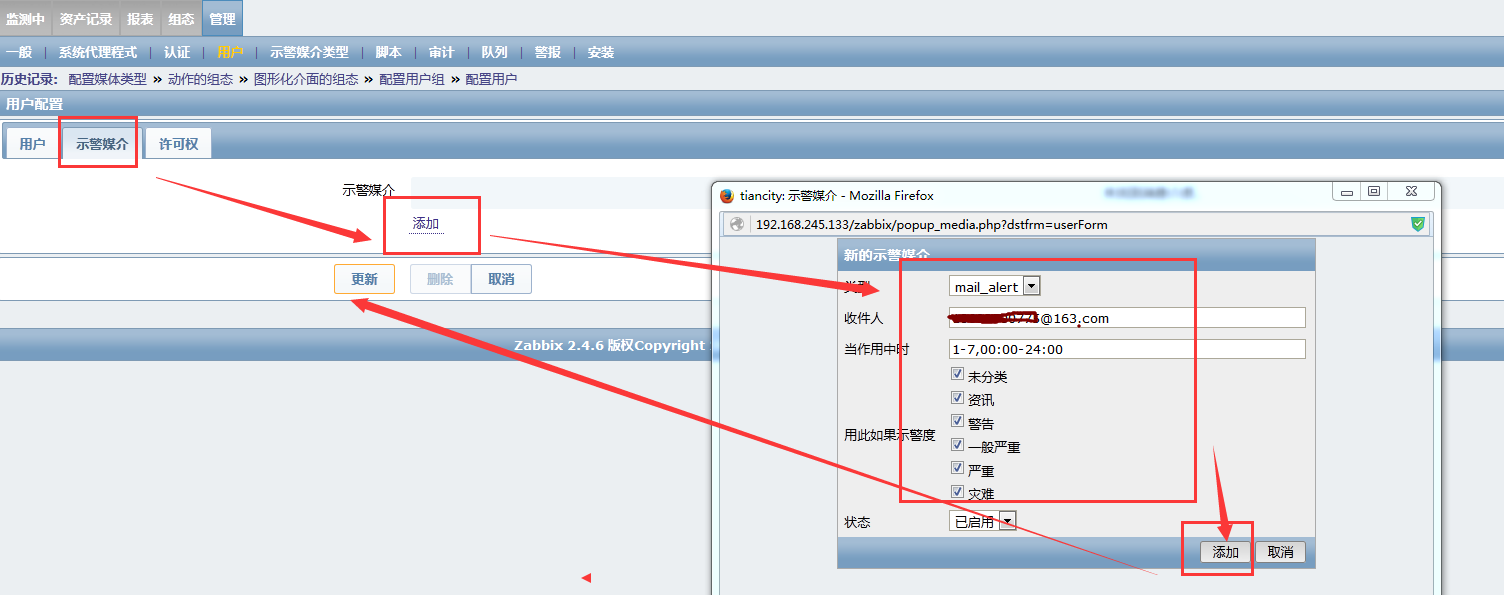

- 创建用户并关联事件:管理-->用户-->点击红色

到“示警媒介”一栏下进行添加刚才我们新建的媒介,收件人需要填写正确,状态已启用。

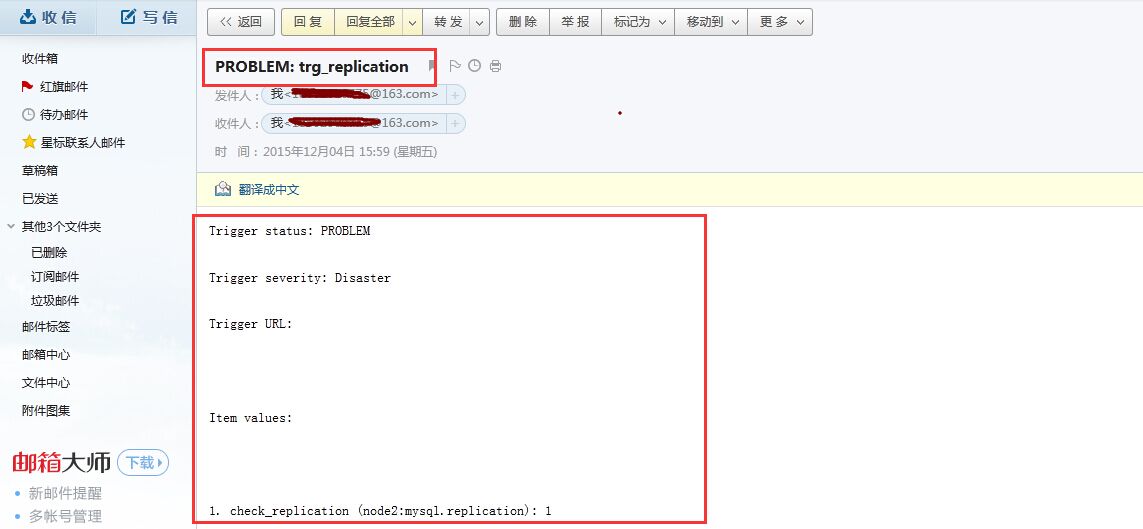

现在可以进行问题报警了,下面把主从复制关闭,看看能不能收到邮件。这是我收到的邮件:

如果收不到,先从zabbix进行排查,受监测-->事件,查看最后一栏的动作,如果正常表示发送邮件ok了,否则是失败,可以点击前面的日期进行详细查看:

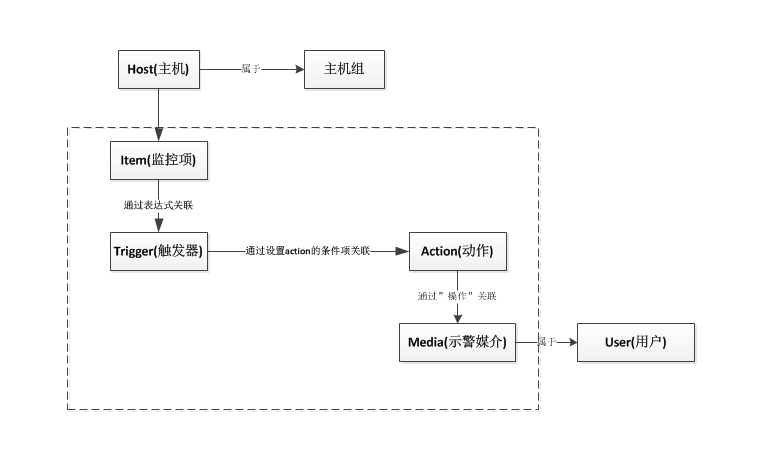

到这儿,zabbix整个流程都齐了,从一无所有到可以报警发邮件了,下面通过一张图来把从无到有的过程联系起来:

【说明】:

- 首先需要新增主机组(可以用来按组授权),然后添加监控主机。

- 在受监控的主机中新增监控项,需要在agentd配置文件中指定key,zabbix通过key找到脚本监控的输出值。

- 新建触发器,表示根据监控项输出值执行触发一些特别的action,新建触发器时需要关联监控项,通过表达式选择一个监控项进行关联。

- 接下来创建动作,因为根据触发器需要执行一些action。在action中的条件栏目下关联触发器(比如设置条件:触发器=问题,就是有问题时执行这个动作)

- 创建示警媒介(在创建动作前创建)。由于动作中包含很多种操作,如发邮件、执行命令等,需要将动作和示警媒介进行关联,通过在动作中选择一种操作进行关联,示警媒介可以属于某个用户。

至此,通过两个星期的学习,zabbix监控mysql数据库终于可以正常工作了,其实zabbix还有很多功能,如自动发现主机等,暂时先告一段落吧,把搭建学习的过程记录下来,下次再做就可以得心应手了。