提交用 namp 对Windows 靶机,SEED靶机,Linux靶机的扫描的命令和结果进行截图

一、首先分析Linux靶机Metasploitable

扫描Metasploitableb靶机

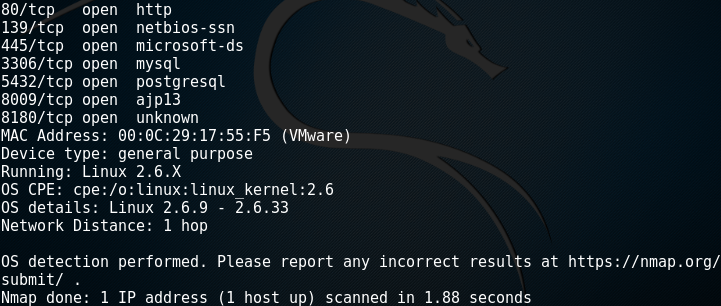

扫描Metasploitableb靶机的操作系统

扫描开放的UDP端口

操作系统版本

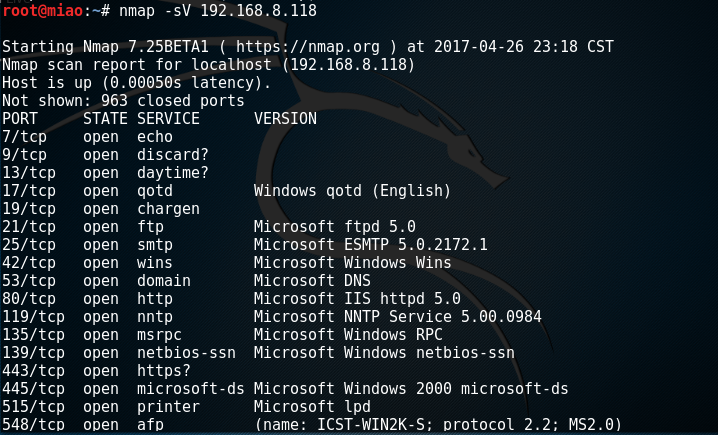

二、Windows靶机:

靶机的ip地址

扫描开放的网络服务及版本,可以看到开放的网络服务有ftp、smtp、http、https、echo等,IP还是比较活跃的。

靶机的UDP端口扫描

操作系统版本信息

三、SEED靶机

IP地址

扫描开放的网络服务及版本,从下图可以看到,只开放了一个ssh的服务,其他服务未开放,IP地址不活跃

扫描开放的UDP端口

操作系统版本扫描

分析

根据扫描的结果,比较得出IP地址的活跃度是:windows > Linux > SEED

windows系统开放的网络服务也最多。

用参数-sV扫描会出现版本信息如

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

用参数-O扫描显示的结果是:

Running: Linux 2.6.X

OS CPE: cpe:/o:linux:linux_kernel:2.6

OS details: Linux 2.6.13 - 2.6.32

用-O显示的操作系统信息有版本号,信息更加准确。

出现的问题:

扫描过程中如果不是专门的进行UDP扫描不会出现UDP端口的服务,只是默认显示TCP的服务,不懂为什么是这样。