第一次逆向APK,只知道jeb这种东西,直接JEB反编译吧,还好学过了java,能看懂一点。

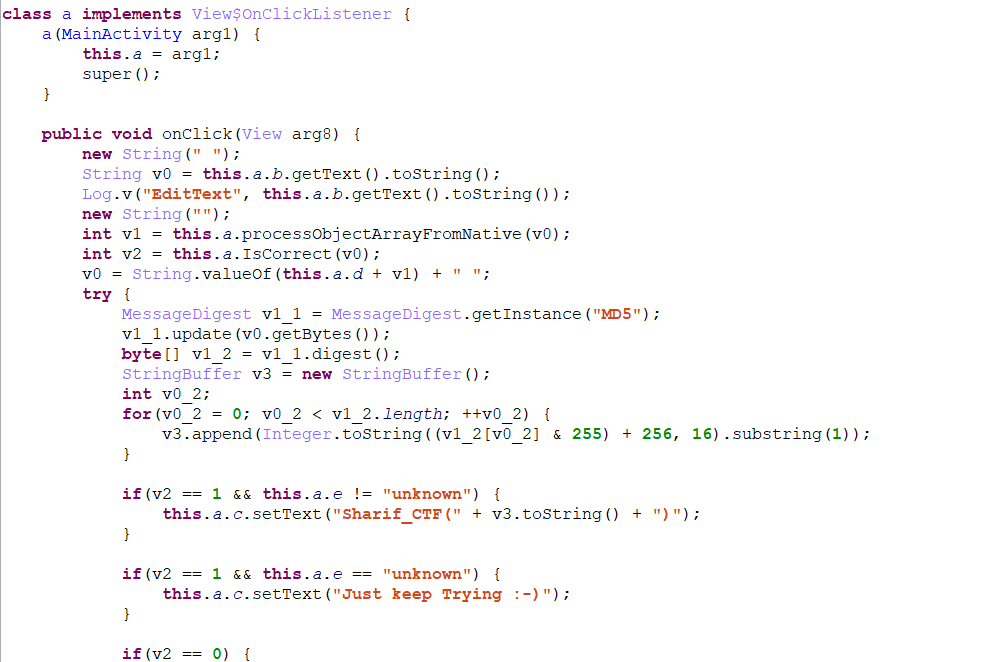

v0 是获取我们输入的字符串。

v1,v2 两个应该是那两个函数的返回值,但是这两个函数是空的,也不知道咋办。

往下看,v0 = a.d + v1。 v1不知道,a.d 为114366

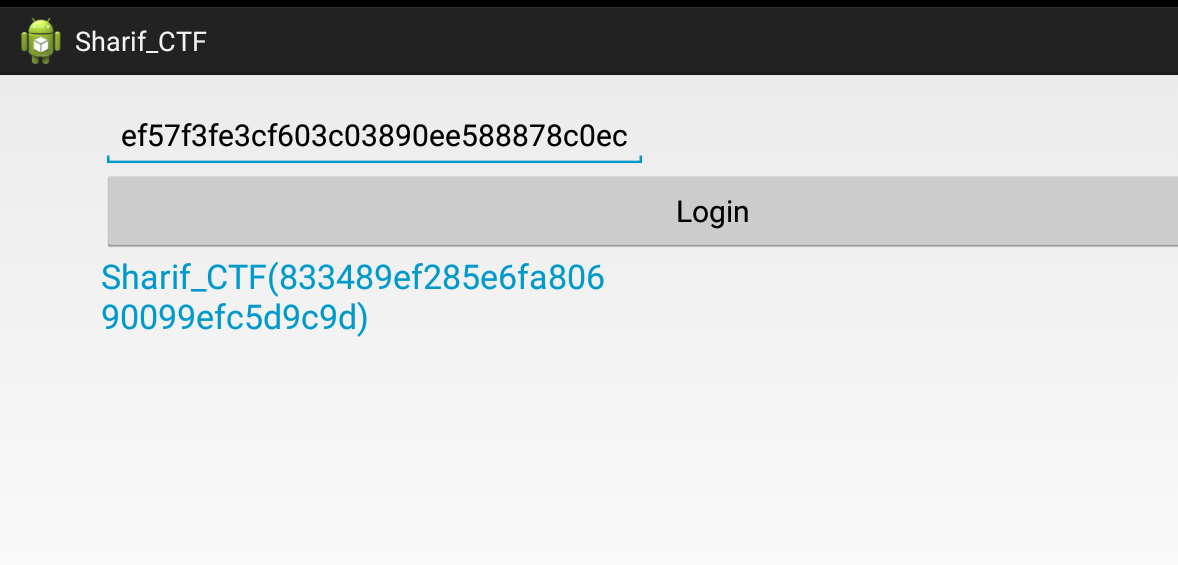

然后对 最终v0进行md5加密。

那两个函数不知道,肯定解不出来,然后学习大佬的writeup吧。

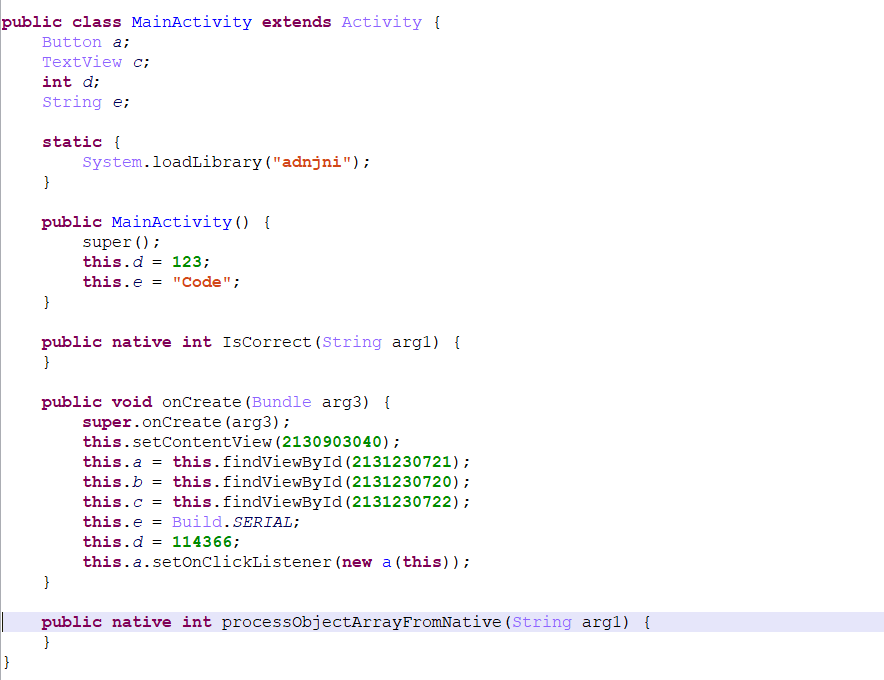

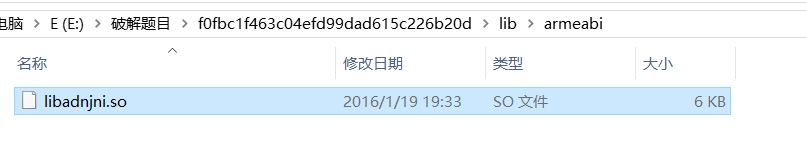

从代码中可知,加载了一个库,而且两个函数都是native方法。我们IDA载入这个库文件分析一下。这个库文件在将apk文件解压后的目录下。

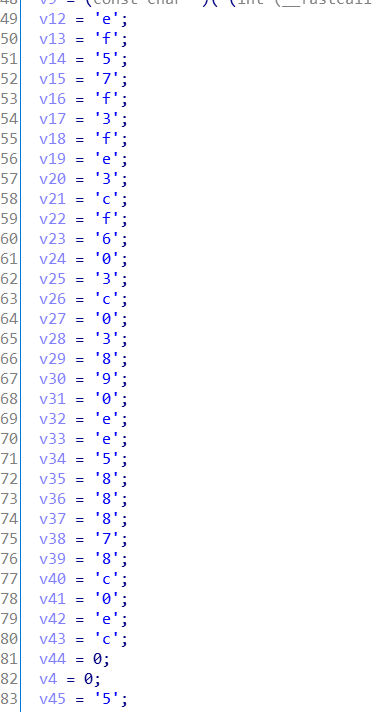

IDA能找见一串字符,

dump出来,提交。

https://www.cnblogs.com/DirWang/p/11579448.html

这篇博客很详细,太强了,唉第一次接触android逆向,实在做不完美。等过段时间开始入门android逆向吧。