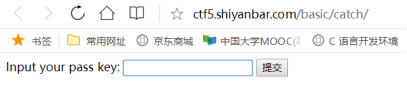

进去就让我们输入key,就很真实。

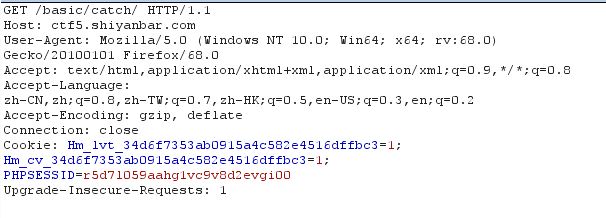

看看源代码有没有什么可以获取的信息

。。。。好吧,这道题不像是代码审计,可能是注入

试试在key后面注入试试吧

输入1’,1”,1#,1’)。。。。都没有反应,看来不是注入了

用bp抓包传入repeater看看

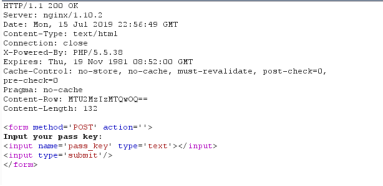

Request中好像没有什么,不多说,go一下看response

出现一段莫名其妙的东西

刚开始以为是flag,拉去试了试发现不对,然后输入到key中。。。,好像不得行,前人的经验是传入就行了,我估计是该题了,这题不会那么简单,既然叫猫抓老鼠肯定是有原因的,多go了几遍我发现content-row一直在变化,这题应该需要我们快速的输入content-row中的值到pass-key中,这才叫猫抓老鼠嘛

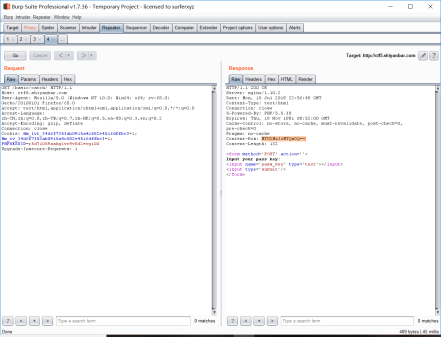

这里就不用bp了,直接在firefox中使用f12查看响应头然后输入到key中就得到flag了

(如果还报错,可能就是服务器的原因)