DNS劫持

环境:winserver 2003 192.168.56.141 被攻击者

Kali 192.168.56.139 攻击者

Step1:在攻击者的电脑中搭建web服务

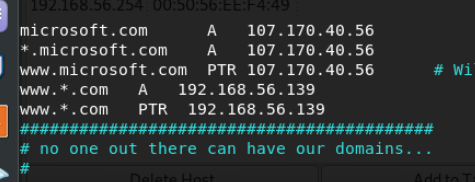

Step2:在终端中打开Ettercap的DNS文件 /etc/ettercap/etter.dns,在其中(90行左右)添加欺骗的A记录和PTR记录(类似原有格式,添加新的ip和欺骗域名类型,如www.*.com,地址为要跳转到的网页IP地址,这样所有的www.*.com网页都会跳转到192.168.56.139)

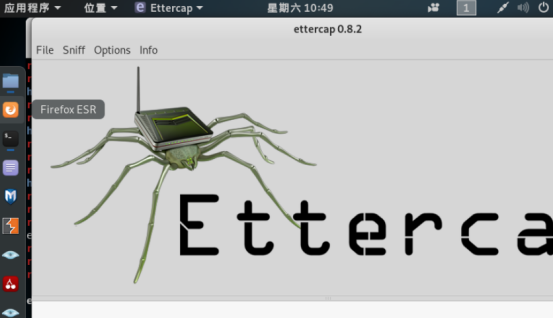

Step3:kali终端输入ettercap -G进入该工具的图形化界面

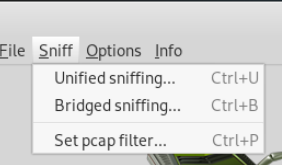

找到进行网络主机扫描:sniff,选择unified sniffing

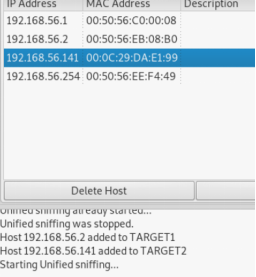

Step4:查看扫描到的主机的情况

点击hosts list查看扫描主机结果,选中需要劫持的地址的网关add to target1,

需要劫持的ip地址add to target2

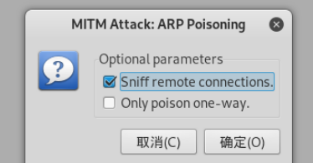

点击Mitm ,点击ARP poisoning,勾选中第一个

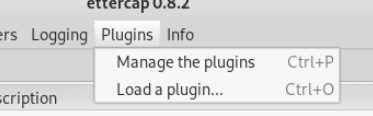

开启dns劫持插件,点击插件plugins,选择第一个设置插件

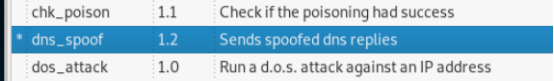

双击dns_spoof,左边会有*提示插件打开

Step5:在菜单栏中start,点击start sniffing,开始进行ARP欺骗以及DNS劫持

Step6:在攻击者电脑中访问www.baidu.com(www.*.com)看到的却是欺骗页面192.168.56.139,即欺骗成功

Phpsutdy后门利用复现

漏洞:程序包自带的PHP的php_xmlrpc.dll模块中有隐藏的后门

影响版本:phpstudy 2016(php5.4/5.2)、phpstudy 2018(php5.4/5.2)

安装目录下的C:phpstudyPHPTutorialphpphp-5.4.45php_xmlrpc.dll 用记事本打开,找到@eval的一些代码,那么说明该phpsutdy存在后门。

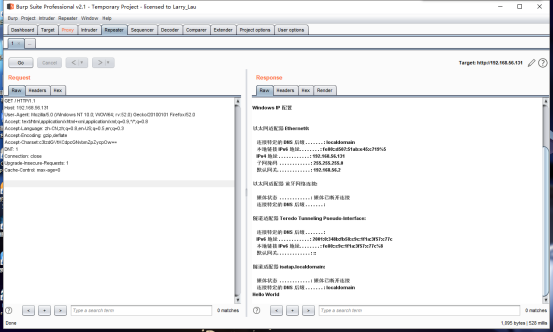

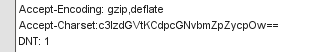

开启phpstudy的服务,从外部浏览器访问该php开启的web服务,开启代理,用BP拦截请求,之后进入repeater服务,

删除Accept-Encoding:gzip,deflate代码中deflate前的空格,

并在下方加入代码Accept-Chaarset:

后面的命令是被64位加密的正常代码,可以自己更改,比如system(‘ipconfig’); 进行加密后

转成了

那么这个代码加在Accept-Chaarset:后方,点击go

则会返回开启phpstudy的电脑的信息(这里是测试用虚拟机的数据)。