先进行信息收集,nmap扫描同一网段下主机

之后得到页面,发现是一个登录页面

尝试burp抓包,通过sqlmap扫描没有结果

尝试目录遍历

得到一些敏感信息:

关键点

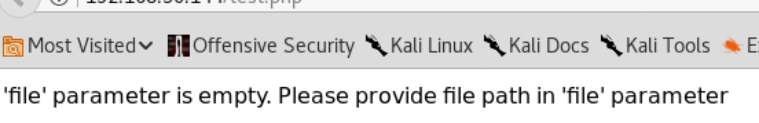

在查找的过程中得到 (test.php)

file下可能存在文件包含

不断尝试,发现在c.php和

在地址栏里输入?file=/etc/passwd测试文件包含失败,会跳转到原页面。

接下来用burp抓包,将get请求转变为post请求尝试文件包含

看样子这种方式是成功的,同时发现了一个1000的ID ica,利用同样的方式查看add.php、in.php、c.php、index.php、show.php、panel.php等文件。

从下载的文件中得到phpmyadmin的登录账号和密码以及可能ssh连接密码

这里的话很多人思路直接是挂马,额没搞出,所以直接尝试ssh连接

这里挂马没效果,导致nc无法连上

于是换了种思路

想到之前爆出的路径,也就是phpadmin里的配置文件中

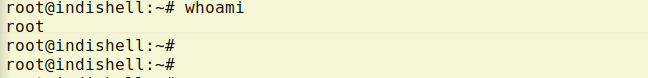

/var/www/phpmy/config.inc.php里爆出root用户和密码

ssh连接

拿到shell

总结:

1.学会了目录遍历

2.信息收集的重要性(从敏感文件中提取关键信息)

3.文件包含漏洞

4.ssh连接