BloodHound是一款将域内信息可视化的单页的web应用程序,是一款在域内进行信息收集的免费工具,域渗透分析工具。

攻击者可以使用BloodHound轻松识别高度复杂的攻击路径,防御者可以使用BloodHound来识别和消除那些相同的攻击路径。蓝队和红队都可以使用BloodHound轻松获得对Active Directory环境中特权关系的更深入了解。

github项目地址:

https://github.com/BloodHoundAD/BloodHound

0x01 Kali安装

1、安装Bloodhound

sudo apt-get install bloodhound

2、启动neo4j服务:

sudo neo4j console

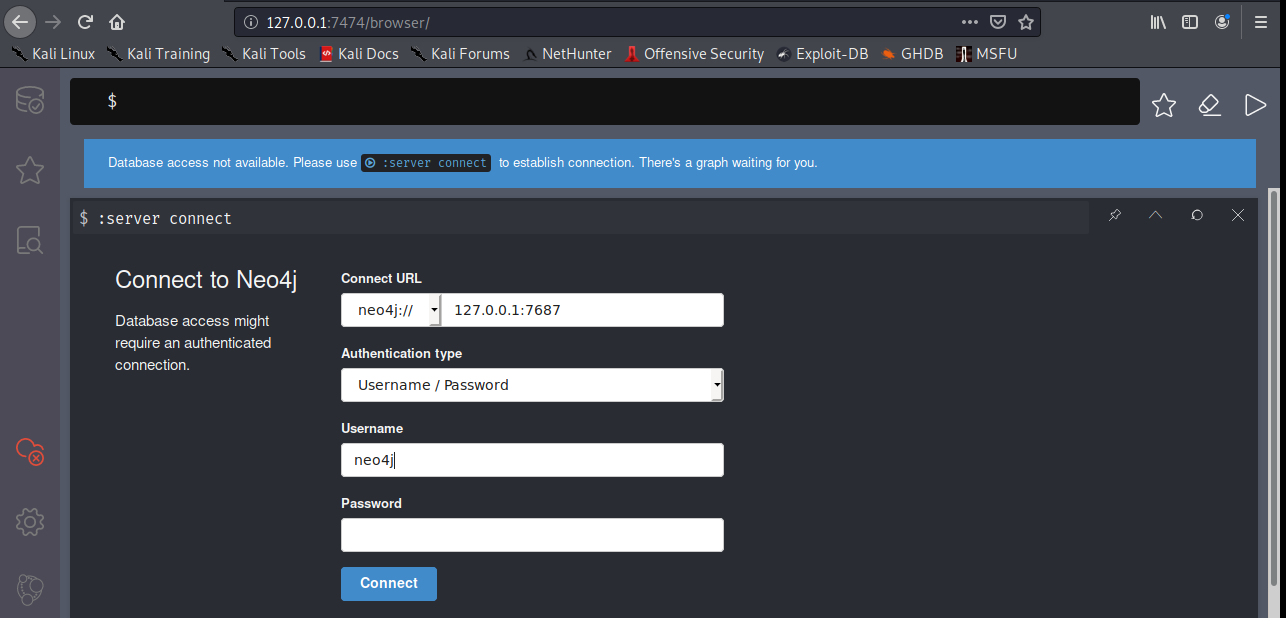

启动成功后,访问 http://127.0.0.1:7474/browser ,默认的用户名和密码为:neo4j,登录后修改默认密码。

3、启动bloodhound

打开新的一个终端,输入命令: bloodhound 即可启动bloodhound窗口。

0x02 数据采集

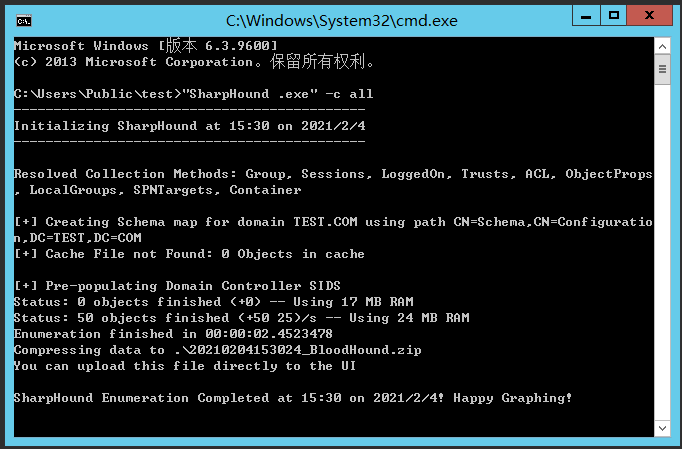

下载预编译的SharpHound二进制和PS1版本。

https://github.com/BloodHoundAD/BloodHound/tree/master/Collectors

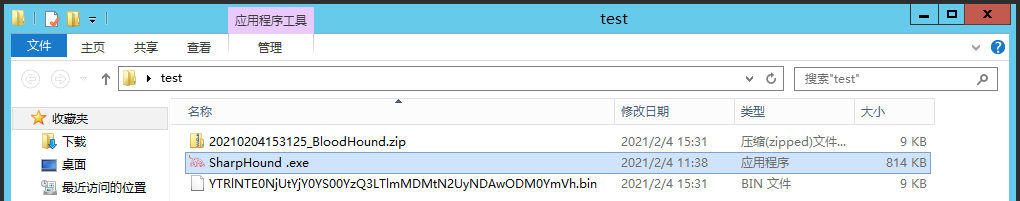

在服务器上运行SharpHound.exe,收集域内信息。

执行完成后,生成一个zip压缩包。

0x03 数据分析

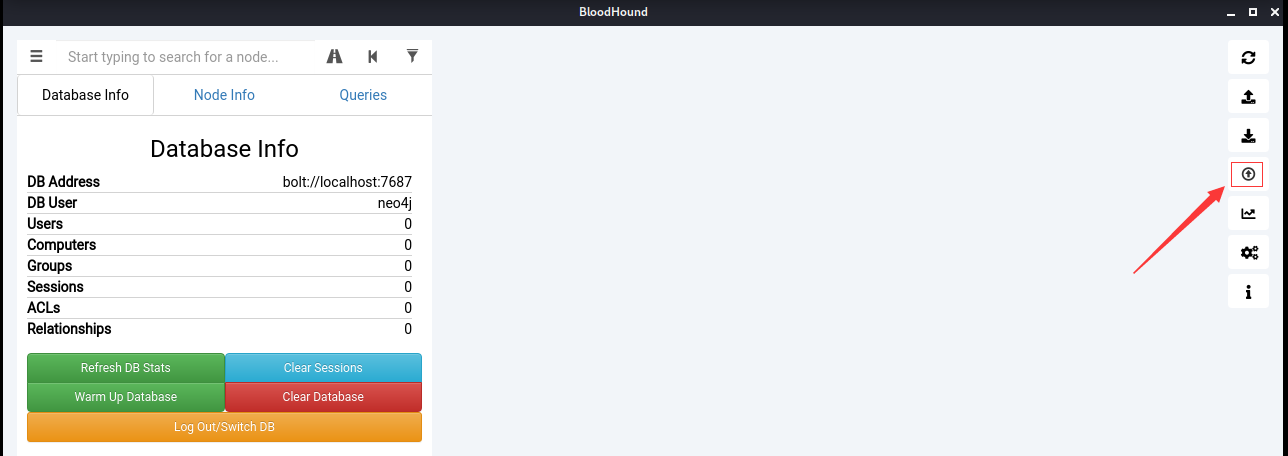

1、登录BloodHound,将生成的zip压缩包导入

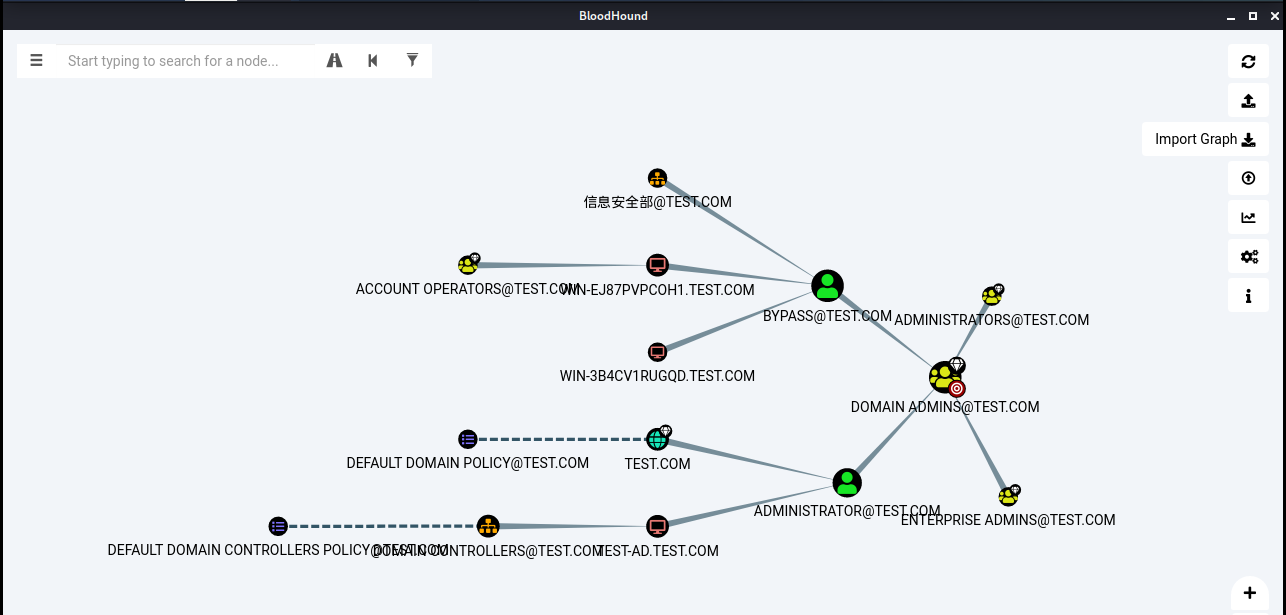

2、导入数据后,可以查看内网信息,选择“Queries”,点击Find all Domain Admins选项,即可查询所有域管理员。

3、寻找到达域管理员的最短路径,使用BloodHound规划攻击路径最终拿下域管理员权限。

在上图显示的这种情况中,可以看出当前域内有2个域管理员权限的用户,获取域管理员权限的攻击路径有3条。

可以使用BloodHound交互界面来规划攻击路径最终拿下我们的目标。

参考文章:

https://www.cnblogs.com/-chenxs/p/12375489.html

https://www.cnblogs.com/mrhonest/p/13424798.html