0x01 基本设置

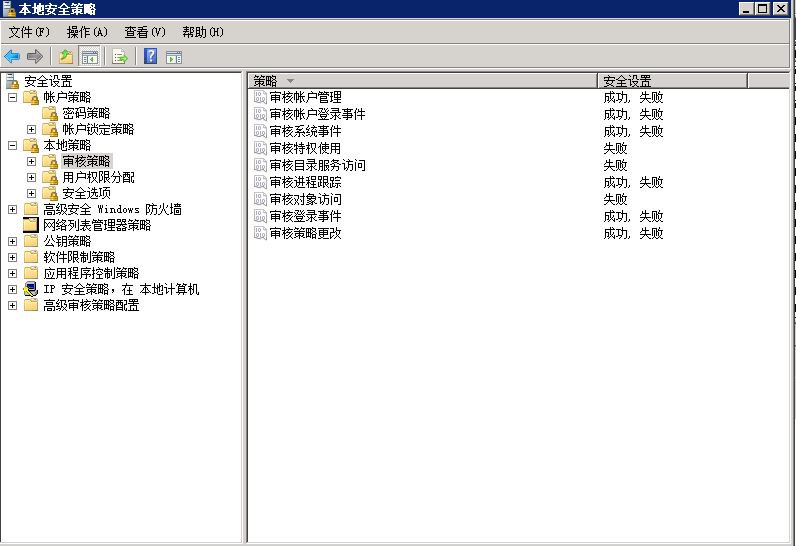

A、Windows审核策略设置

前提:开启审核策略,若日后系统出现故障、安全事故则可以查看系统的日志文件,排除故障,追查入侵者的信息等。

打开设置窗口

Windows Server 2008 R2:开始 → 管理工具 → 本地安全策略 → 本地策略 → 审核策略,如图1所示;

Windows Server 2003:开始 → 运行 → 输入 gpedit.msc 回车 → 计算机配置 → Windows 设置 → 安全设置 → 本地策略 → 审核策略。

各项策略可按如下设置:

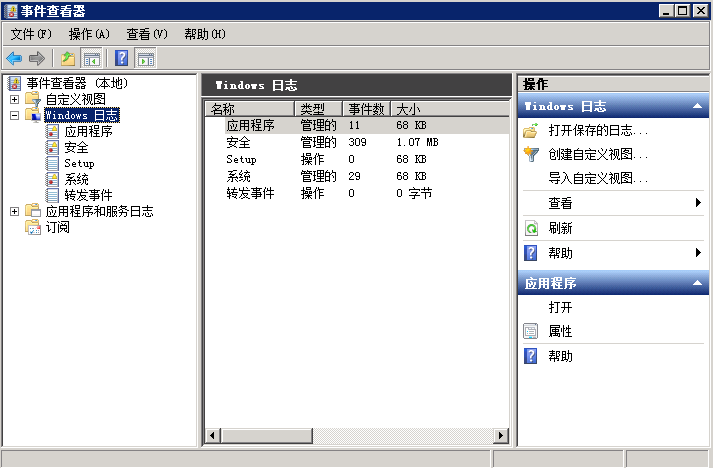

B、查看Windows的系统操作记录日志的方法:

1、开始 → 管理工具 → 事件查看器

2、Win+R打开运行,输入“eventvwr.msc”,回车运行,打开“事件查看器”。

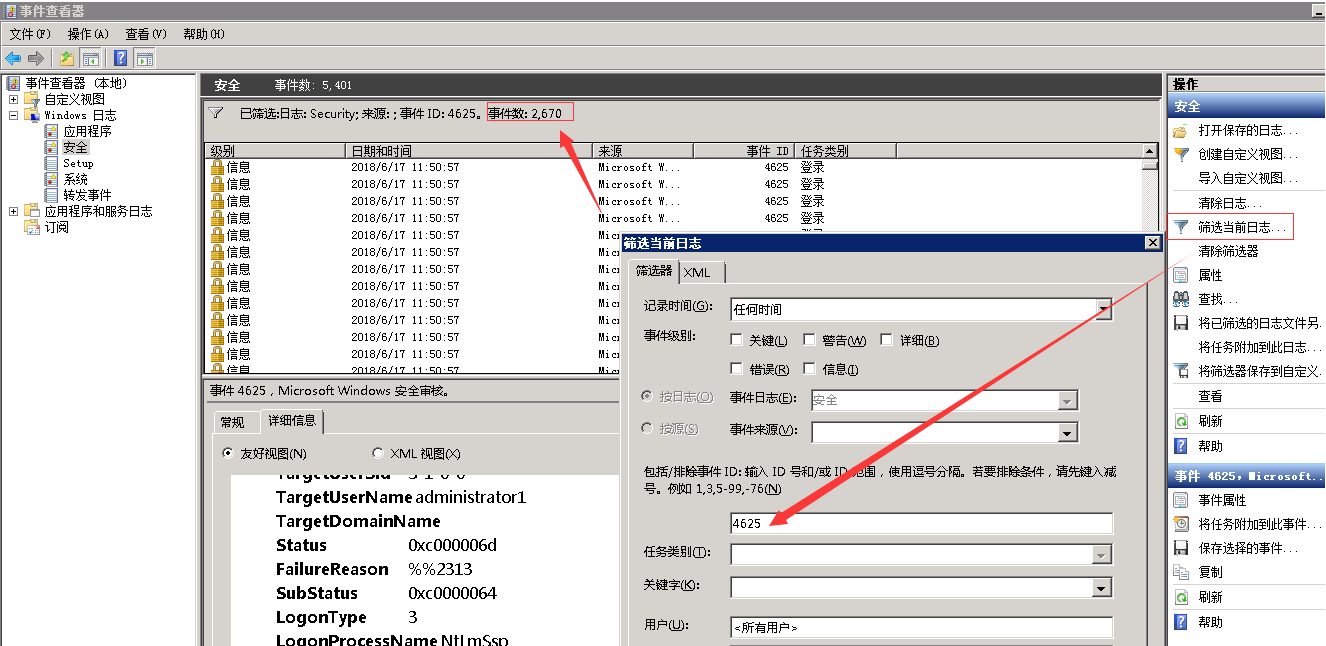

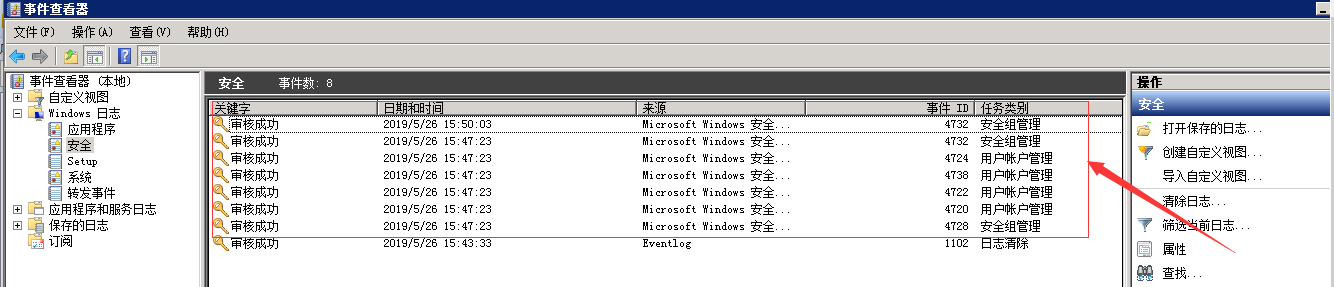

C、如何筛选

如果想要查看账户登录事件,在右边点击筛选当前日志,在事件ID填入4624和4625,4624 登录成功 4625 登录失败

D、事件ID及常见场景

对于Windows事件日志分析,不同的EVENT ID代表了不同的意义,摘录一些常见的安全事件的说明。

4624 --登录成功

4625 --登录失败

4634 -- 注销成功

4647 -- 用户启动的注销

4672 -- 使用超级用户(如管理员)进行登录

例如:

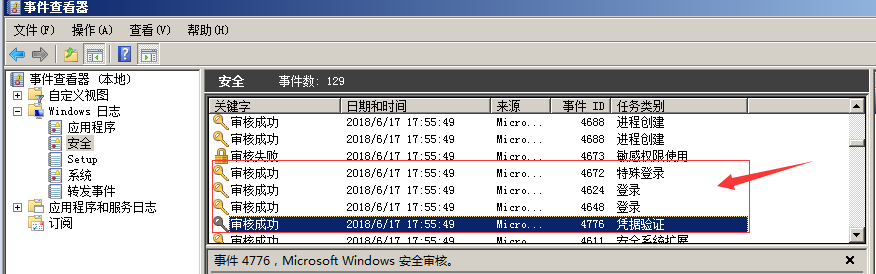

1、管理员登录

使用mstsc远程登录某个主机时,使用的帐户是管理员帐户的话,成功的情况下会有ID为4776、4648、4624、4672的事件产生。

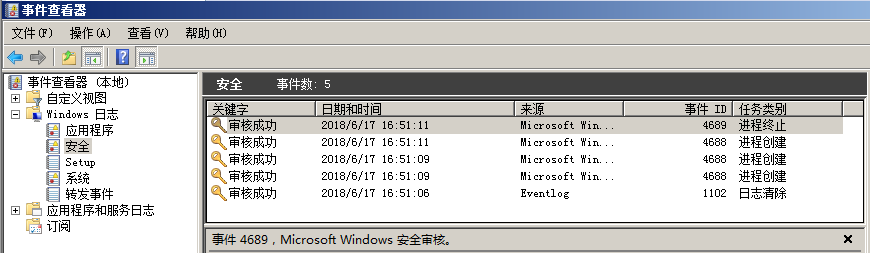

2、执行系统命令

Win+R打开运行,输入“CMD”,回车运行“ipconfig”,产生的日志过程是这个样子:

进程创建 C:WindowsSystem32cmd.exe

进程创建 C:WindowsSystem32ipconfig.exe

进程终止 C:WindowsSystem32ipconfig.exe

3、在入侵提权过程中,常使用下面两条语句,会形成怎么样的日志呢?

net user USER PASSWORD /add

net localgroup administrators USER /add

0x02 日志分析工具

A、Log Parser

Log Parser(是微软公司出品的日志分析工具,它功能强大,使用简单,可以分析基于文本的日志文件、XML 文件、CSV(逗号分隔符)文件,以及操作系统的事件日志、注册表、文件系统、Active Directory。它可以像使用 SQL 语句一样查询分析这些数据,甚至可以把分析结果以各种图表的形式展现出来。

Log Parser 2.2下载地址:https://www.microsoft.com/en-us/download/details.aspx?id=24659

分析案例:

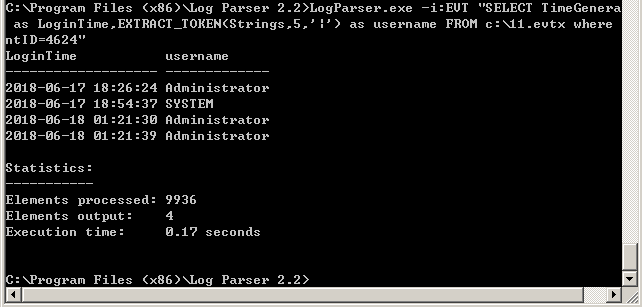

管理员登录时间和登录用户名

C:Program Files (x86)Log Parser 2.2>LogParser.exe -i:EVT "SELECT TimeGenerated

as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as username FROM c:11.evtx where Eve

ntID=4624"

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:11.evtx where TimeGenerated>'2018-06-19 23:32:11' and TimeGenerated<'2018-06-20 23:34:00' and EventID=4624"

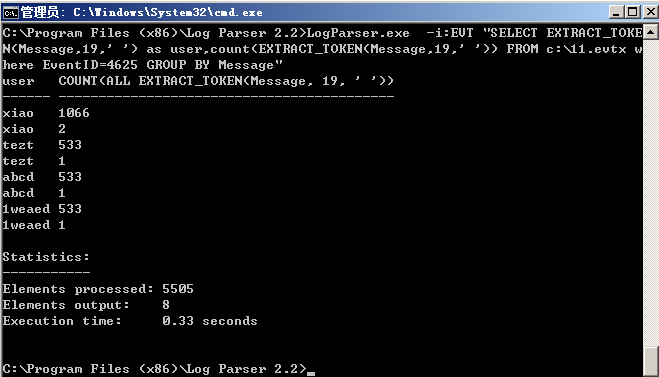

RDP爆破使用的用户名及爆破次数:

C:Program Files (x86)Log Parser 2.2>LogParser.exe -i:EVT "SELECT EXTRACT_TOKE

N(Message,19,' ') as user,count(EXTRACT_TOKEN(Message,19,' ')) FROM c:11.evtx w

here EventID=4625 GROUP BY Message"

user COUNT(ALL EXTRACT_TOKEN(Message, 19, ' '))

创建的进程过程:

LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated as Creationtime,EXTRACT_TOKEN(Strings,5,'|') as Process FROM c:11.evtx where EventID=4688

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

参考链接:

取证实战:Windows日志分析

http://m.sohu.com/a/148102374_505860/?pvid=000115_3w_a

Winserver 2008事件日志-事件ID详解

https://blog.csdn.net/Jason_WangYing/article/details/62418008

常见登录类型日志分析

https://blog.csdn.net/zhulinu/article/details/52747984

Windows 7和Windows Server 2008 R2 安全事件的说明

https://support.microsoft.com/zh-cn/help/977519/description-of-security-events-in-windows-7-and-in-windows-server-2008

windows安全日志分析工具logparser用法详解

https://www.jb51.net/hack/384430.html

https://wenku.baidu.com/view/e86ad976e009581b6bd9ebcf.html

Powershell日志分析

https://www.t00ls.net/articles-50631.html