P115作业

1、个人信息查询

将个人名字作为完整关键词,利用百度搜索引擎的高级搜索,结果如下:

很明显除了博客园里的姓名泄露真人信息以外,没有其他信息。为保证个人隐私,现已把博客账户昵称改过。

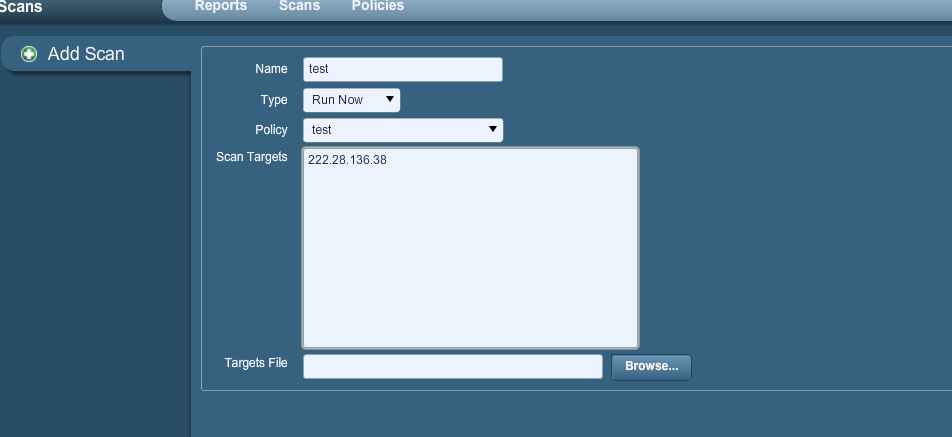

2、

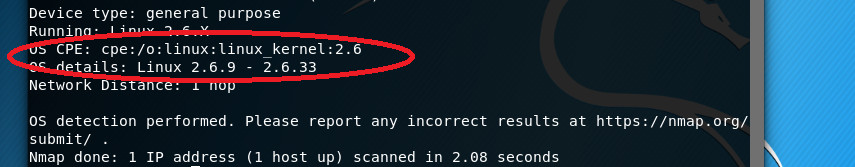

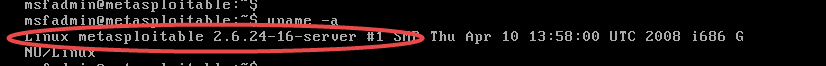

上面是使用nmap软件对metasploitable靶机环境扫描的结果,检测了IP地址是否活跃,哪些TCP和UDP端口是开放的,以及对应的网络服务,靶机的操作系统及版本。

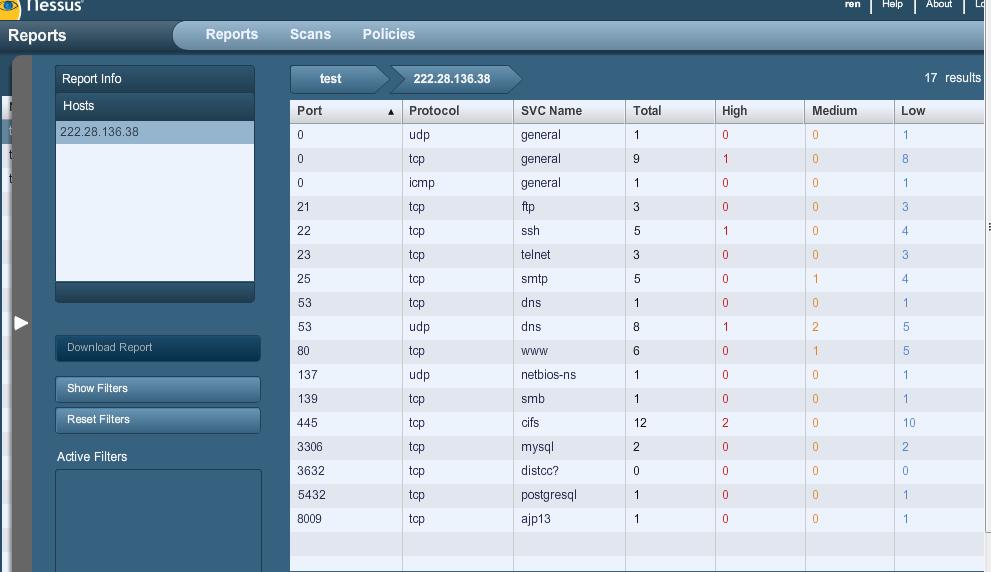

3、

上述使用Nessus软件对靶机环境进行扫描所得到的结果。

Python运行结果

由于能力有限,只是把第二章的第一部分代码实现。上述是运行结果。

Python简明教程学习总结

1、用VIM编辑脚本文件

首先创建文件,然后为文件添加可执行权限,再执行脚本。

2、代码风格

使用4个空格来缩进

在函数之间空一行

再赋值和比较运算符周围要有空格

不要混用空格和制表符

3、写注释

在#后面空一格,然后写上注释

4、模块包含了函数的定义,模块文件通常以.py为扩展名,相当于c语言中的头文件

5、print("Year {} Rs. {:.2f}".format(year, value)) 称为字符串格式化 双引号中的字符会原样输出,大括号中的符号会格式化输出参数,.2f表示浮点数有两位精度,需要注意大括号里面有冒号,

6、对于逻辑与、或、非、我们用and or not 关键字表示。作用于普通的非逻辑值时,逻辑运算符的返回值是能最先确定结果的那个操作数。逻辑运算符低于关系运算符。not具有最高优先级,or优先级最低。

7、导入数学模块,import math math.pi表示取值π

8、if——else语句,elif相当于c语言中的else if

9、if语句检测真值时,应该这样if x: (换行) pass

10、字符串如果乘上整数n,将返回n个这样的字符串

11、切片不会改变正在操作的列表,意味着切片操作返回列表一个新的副本。a[i:j],i默认是0,j默认是列表的最后一个元素的右界索引n。切片也可以设置步长,a[0::2]表示以2为步长,列表的元素类型可以不同。

12、a.append(x)表示添加元素x到列表末尾

13、a.insert(0,1)表示在索引0位置处添加元素1

14、a.remove(234)表示移除元素234。del a[2] 可以删除列表指定位置的元素

15、a.reverse()表示反转整个列表

16、a.count(s)表示统计元素s出现的次数

17、a.extend.(b)表示在列表a末尾追加b列表的元素

18、a.sort()表示排序。a.pop(i)表示把列表第i个元素弹出来

19、元组是由数个逗号分隔的值组成,不可以在元组内删除、编辑任何值。a=(’Apple‘,’orange‘),元组可以嵌套元组

20、type()可以知道任意变量的数据类型 len()可以查询任曦序列类型数据长度

21、集合是一个无需不重复元素的集合。a={‘Apple’,‘orange'},只能用set()来创建

22、字典是类似key:value键值对的集合,用{}来创建。data['key']来索引value值。使用字典的items()可以遍历整个字典

kali视频学习总结

渗透测试的标准流程:信息收集-》漏洞分析-》漏洞利用-》权限维持-》文档编辑

具体流程:

目标范围划定-》信息收集-》目标发现-》目标枚举-》漏洞映射-》社会工程学*(可选)-》漏洞利用-》提权-》持续控制目标-》文档和报告

1、 信息收集过程可能需要很久。包括目标主机、域名、邮箱、子域名、指纹、端口等。借助搜索引擎和扫描工具实现。针对不同应用,收集信息的侧重点不同。

2、要判断可能存在哪些漏洞,需要用到搜索引擎或漏洞扫描器。

3、 常用的信息收集工具the harvester是一个社会工程学工具。能收集用户的email 、子域名、主机、雇员名、开放端口和banner.另外一个工具是metagoofil,用来下载指定后缀的文件

4、DomainName System 作为域名和IP地址相互映射的一个分布式数据库。Dnsmap、dnsenum。fierce、dnsdict6可以实现子域名枚举和dns分析。使用dig进行域名解析,域传送漏洞测试。

5、主机探测识别目标机器是否在线。用fping工具来测试主机是否在线。arping探测ip地址对应的MAC地址。Dmitry可以获取目标详细信息。

6、nmap是主机扫描的有力工具。需要获取目标主机开放的端口、服务以及主机名、主机操作系统等信息。HTTP服务默认80端口号,Telnet默认23,ftp默认21 HTTPS默认443.

7、banner抓取是最基础最简单的指纹识别。常规识别工具如whatweb可探测常见web服务,针对具体的WEB CMS ,使用WPScan进行CMS的指纹枚举。

8、在完成主机扫描,对主机指纹进行探测分析后,还要涉及对具体服务的具体分析。