文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

Arachni不同于上次介绍的nikto和skipfish

是一个Web界面的一个Web扫描器

Arachni的强大不必多说:

国际知名黑客组织匿名者,在技术文档中推荐了Arachni扫描器

它拥有一些其他扫描器都不有的特性:分布式扫描

Kali自带的Arachni是阉割版本,我们要自行上网下载:

http://www.arachni-scanner.com/download/#Linux

Kali有64位也有32位的:选择64位下载

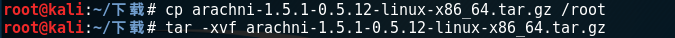

不大,144M,下载好之后解压:

解压好后进入目标开启Web服务:

我们要使用的是arachni_web这个脚本来开启Web服务:

注意:如果报错,那么重新下载,64位换32位(x86)

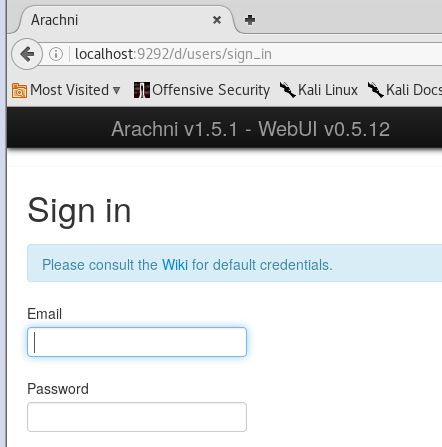

打开浏览器localhost:9292即可访问Arachni:

默认管理员用户名admin@admin.admin,密码administrator

默认普通用户名和密码其实不用知道,以管理员身份登陆,然后就可以创建用户进行分配

接下来就来做一个扫描实例:

场景:

Kali虚拟机IP:192.168.163.132

Metasploitable靶机IP:192.168.163.129

创建新的扫描任务:Scan-->New Scan:

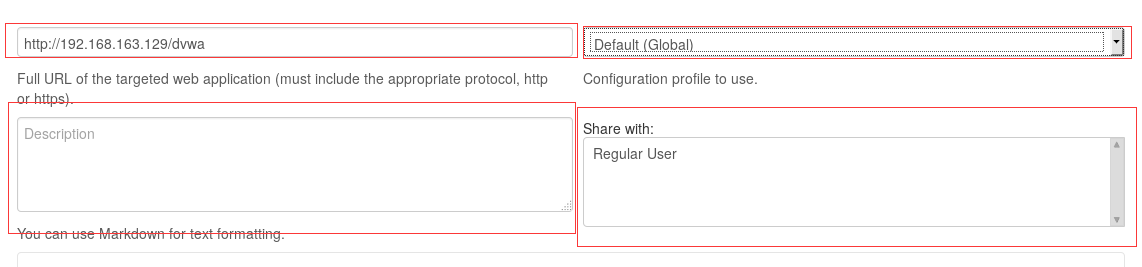

设置目标URL,扫描配置文件(这里采用默认的),下面的描述和分享设置不用多说

点击Go:就可以开始扫描了,一个扫描就是这么简单

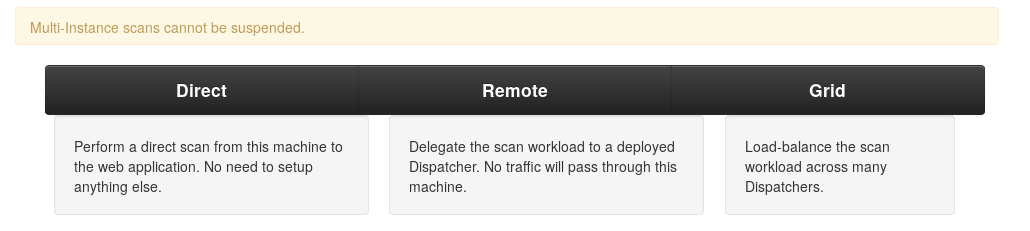

需要关注的是下面的高级选项:

Direct模式:使用一个进程对目标进行扫描

Arachni强大之处在后边这两个方面:

Remote模式:分布式扫描

Grid模式:负载均衡分布式扫描

其他方面:比如Scheduling:定时扫描,这些在以前的OpenVAS,Nessus中都有介绍

可以设置好在晚上扫描,早上来就可以看到结果了,很适合在企业环境中使用

Arachni制作者很强大,使得它很安全,比如每几秒就会更新一次Cookie,无法利用自动化扫描工具

换句话说,用Arachni扫Arachni的话,基本什么都扫不到

分布式扫描:

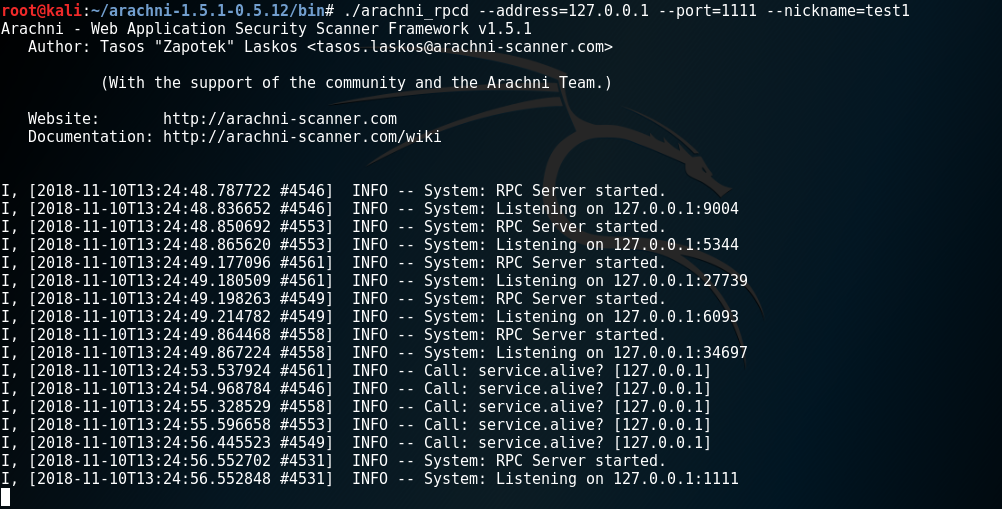

上边只是提到了分布式:基于RPC协议

下边具体地实践,如果做到分布式扫描:

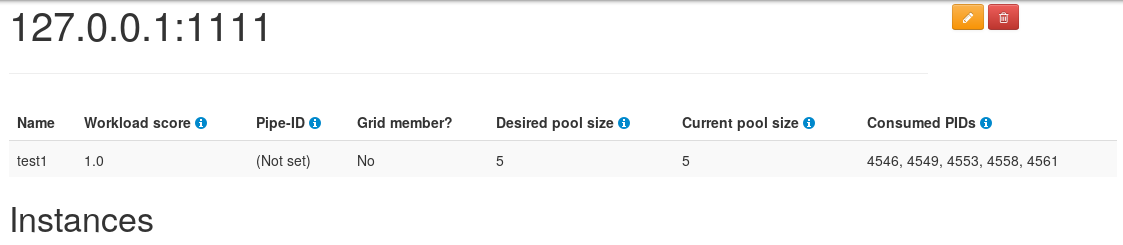

首先是开启RPCD,为了方便,这里我使用Kali本机作为分布式中的一台机器,开启本机地1111端口

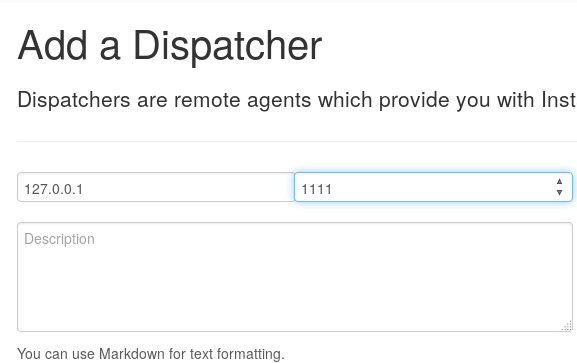

接下来就是在Arachni中配置:

配置好后,如果是这个界面说明配置成功了:

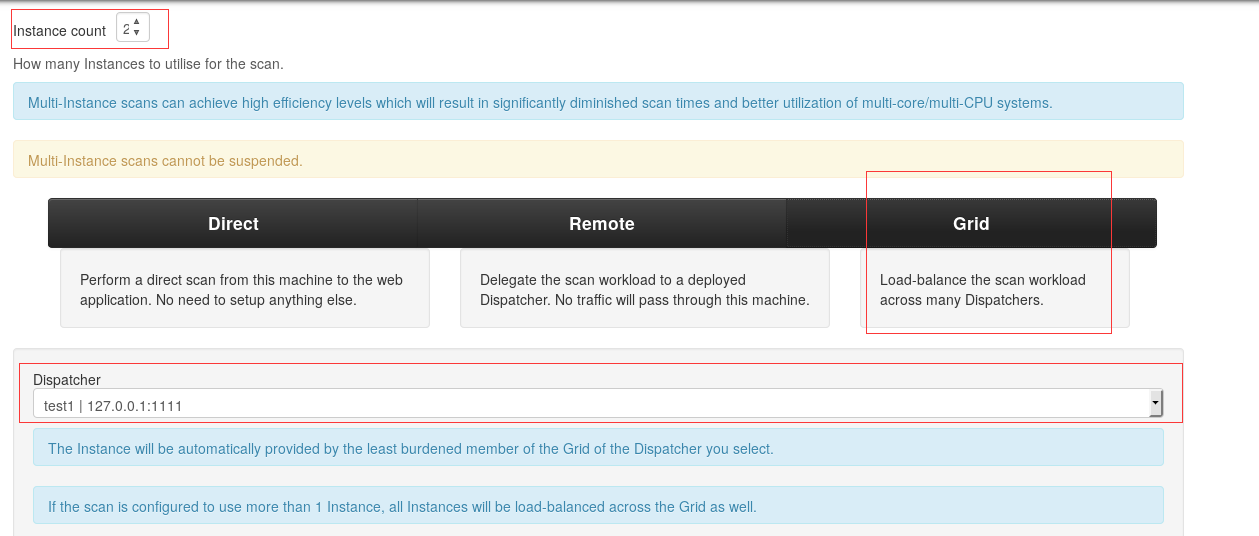

开启分布式扫描也很简单

新建扫描任务之后,在高级选择中选择:Remote,然后指定Dispatcher

点击Go就可以开始分布式扫描了

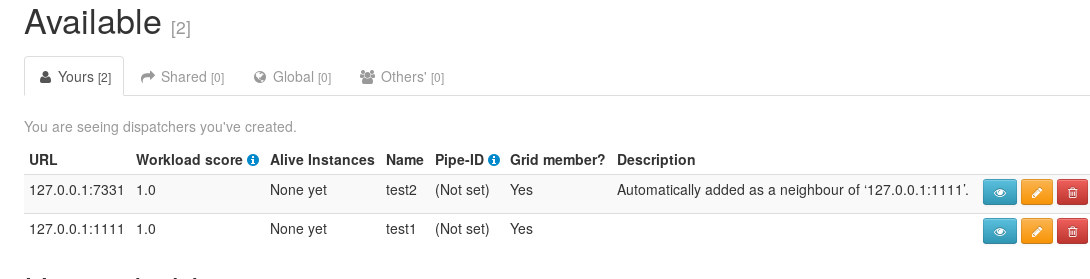

Grid扫描:

分布式扫描基础上,再加上负载均衡

我已经生成了一个Dispatcher:

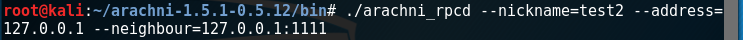

想要再生成一个呢?

这里生成一个test2,它于刚才生成的test1,是一个组,称为一个Grid

查看Web页面:

指定“邻居”用来做到负载均衡:不要把多个Dispatcher的邻居指定为同一个,理论上最好做成链状

实际使用:

一定注意上边的实例个数选择:Dispatcher的个数

然后选择Grid扫描,但是Dispatcher这一栏选择哪一个都可以,因为是同一个组的